Repositorio Digital-UPS - Universidad Politécnica Salesiana

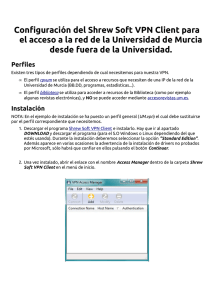

Anuncio