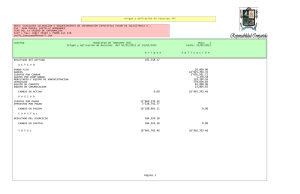

Visión General de

Anuncio

INFORMACIÓN GENERAL EVOLUCIÓN EN EL COMPLEJO PANAROMA ACTUAL DE LA SEGURIDAD BENEFITS A medida que el paisaje mundial de seguridad de la información evoluciona rápidamente, las empresas y las agencias gubernamentales implementan nuevas tecnologías que muy pocos usuarios comprenden verdaderamente. No se trata de un problema pequeño. Aunque la influencia de los medios sociales aumentó el uso de la tecnología móvil y la transición a nuevos modelos comerciales tales como la computación en la nube puede ser beneficiosa, el nivel de exposición que trae a su empresa implica un riesgo considerable. Un creciente número de clientes, contratistas, socios y empleados acceden a su información y de esta nueva forma cambian la forma en que usted protege los activos de su organización. En pocas palabras, comprender la nueva dinámica reduce el riesgo potencial. Es básicamente una cuestión de comprender, anticipar y prevenir las futuras amenazas de seguridad. Afortunadamente, existe una solución. Miembros de (ISC)2® - La fuerza que impulsa en la seguridad La seguridad de la información trasciende la tecnología y toca la misma esencia de su organización a través de las personas que operan dentro de su ambiente. Dado que la mayoría de las violaciones de seguridad son atribuidas al error humano, ningún software ni hardware se puede comparar a una persona con credenciales de (ISC)2. Nuestros miembros certificados poseen los conocimientos, destrezas y habilidades requeridas para desarrollar, diseñar e implementar inteligentes políticas y procedimientos de seguridad. En resumen, los atributos que necesita para triunfar. Hechos clave del Estudio Seguridad 2011 (GISWS) global de la Fuerza de Trabajo de -Las vulnerabilidades de aplicaciones, dispositivos móviles y servicios basados en la nube figuran entre las principales amenazas que enfrentan en la actualidad los profesionales en seguridad informática. -En 2010, había 2,2 millones de profesionales en seguridad de la información en todo el mundo y se proyecta que este número se duplicará para 2015. -Los miembros de (ISC)2 informan un 25% de salarios más altos que las personas que no son miembros. DESCRIPCIÓN En el principio había una variedad de asociaciones separadas que se unieron en 1989, el Consorcio Internacional de Certificación de Seguridad de Sistemas –(ISC)2– es un organismo mundial sin fines de lucro conocido por su educación de primer nivel y las certificaciones Estándar Industrial. Nuestro enfoque principal es desarrollar un estándar aceptado de la industria para la práctica de la seguridad de la información en todas sus formas. Los miembros de (ISC)2 protegen los activos de información de una organización, la arquitectura de seguridad de la información, la tecnología y los procesos comerciales para ayudar a que el negocio fluya sin fallas. En la actualidad, (ISC)2 continúa proporcionando productos neutrales de proveedores, servicios y credenciales Estándar Industrial en más de 135 países. Nos enorgullecemos personalmente por nuestra intachable reputación basada en la confianza, la integridad y el profesionalismo desarrollado a lo largo de los años. De hecho, la credibilidad de (ISC)2 es superior a cualquier otra en la industria. Nuestro sólido núcleo de apasionados expertos de la industria, combinado con más de 80.000 miembros certificados, crea un frente sólido para la innovación y una visión en el campo de la seguridad de la información. Gobernado por un directorio elegido por sus miembros, (ISC)2 está formado por un equipo global de los mejores profesionales en seguridad de la información y está administrado por un equipo de profesionales que trabaja junto con Juntas Consultoras regionales y temáticas para enfrentar todos los nuevos problemas de seguridad de la información con afán. Este enfoque multifacético permite a los miembros de (ISC)2 alcanzar los más altos niveles de profesionalismo y mérito en sus áreas respectivas de conocimiento en seguridad de la información. 1 M E M B E R RUTA DE CARRERA: PROGRESO EN LA PROFESIÓN DE SEGURIDAD (ISC)2® ofrece una ruta de carrera para los profesionales en seguridad desde el comienzo de su carrera hasta el retiro. Se ofrece una exclusiva combinación de certificaciones, educación avanzada, rigurosas pruebas y concentraciones especializadas. La ruta de carrera está destinada a cubrir un amplio rango de funciones laborales dentro de la seguridad de la información. Si usted es del tipo práctico, las credenciales sugeridas para mejorar su carrera serán muy distintas a las sugeridas para un candidato que desea alcanzar una posición directiva o gerencial. La figura siguiente está destinada a ayudarlo a determinar qué certificación es adecuada para usted. Certified Secure Software Lifecycle Professional Los miembros de (ISC)2 se encuentran en la vanguardia de la industria dinámica actual de seguridad de la información. Las personas que desean seguir una carrera en seguridad de la información y los empleadores que buscan personal calificado puede contactar a (ISC)2 para obtener más información, visite www.isc2.org/careerpath. REQUISITOS DE CERTIFICACIONES ISO/IEC (ISC)2 fue el primer organismo de certificación de seguridad de la información en cumplir los requisitos de la Certificación ISO/IEC 17024, un hito global para la certificación de personal. En la actualidad, todas las credenciales de (ISC)2 han sido acreditadas en función de esta certificación, convirtiendo al programa de credenciales de (ISC)2 en una obligación en la comunidad internacional de negocios. 2 COMPENDIO DE TEMAS DE SEGURIDAD DE LA INFORMACIÓN El CBK® de (ISC)2® es un compendio de temas relevantes para profesionales de la seguridad de la información y aplicaciones en todo el mundo. El CBK de (ISC)2 es el estándar aceptado en la industria, el tema de numerosos libros escritos sobre seguridad de la información y la esencia de programas universitarios de aseguramiento de la información en todo el mundo. El CBK se actualiza anualmente por los Comités de CBK de (ISC)2 formados por miembros de numerosas industrias y regiones en todo el mundo, para reflejar los temas más actuales y relevantes requeridos para la práctica en el campo. (ISC)2 usa los dominios CBK para evaluar el nivel de dominio de un candidato sobre la seguridad de la información. Los dominios de las credenciales de (ISC)2 se extraen de varios temas dentro del CBK de (ISC)2. Cada credencial contiene los siguientes dominios: Dominios de CBK de SSCP® (Systems Security Certified Practitioner) 1. Controles de acceso 5. Criptografía 2. Administración y operaciones de seguridad 6. Redes y comunicaciones 3. Supervisión y análisis 7. Código y actividad maliciosa 4. Riesgo, respuesta y recuperación Dominios CBK de CAP® (Certified Authorization Professional) 1.Comprender la autorización de seguridad de los sistemas de información 2. Categorizar los sistemas de información 3. Establecer al nivel inicial de control de seguridad 4. 5. 6. 7. Aplicar controles de seguridad Evaluar los controles de seguridad Autorizar los sistemas de información Supervisar controles de seguridad Dominios CBK de CSSLP® (Certified Secure Software Lifecycle Professional) 1. Asegurar conceptos de software 5. Asegurar las pruebas de software 2. Asegurar requisitos de software 6. Aceptación del software 3. Asegurar el diseño de software 7.Implementación, operaciones, 4.Asegurar la implementación/codificación mantenimiento y desecho del software de software Dominios CBK de CISSP® (Certified Information Systems Security Professional) 1. Controles de acceso 2. Telecomunicaciones y seguridad de red 3.Dirección de la seguridad de la información y gestión de riesgos 4. Seguridad del desarrollo del software 5. Criptografía 6. Arquitectura y diseño de seguridad 7. Seguridad de las operaciones 8.Continuidad comercial y planificación para la recuperación de desastres 9. Leyes, regulaciones, investigaciones y cumplimiento 10. Seguridad física (ambiental) Los dominios CBK de las Concentraciones CISSP están formados por: CISSP-ISSAP® (Information Systems Security Architecture Professional) 1. 2. 3. 4. Sistemas y metodología del control de acceso Comunicaciones y seguridad de red Criptografía Análisis de la arquitectura de seguridad 5.Planificación de continuidad comercial relacionada con la tecnología (BCP) y planificación para la recuperación de desastres (DRP) 6. Consideraciones sobre la seguridad física CISSP-ISSEP® (Information System Security Engineering Professional) 1. Ingeniería de seguridad de los sistemas 2.Certificación y acreditación (C&A)/Marco de gestión de riesgo (RMF) 3. Gestión técnica 4.Políticas y emisiones del gobierno de los EE. UU. relacionadas con el aseguramiento de la información CISSP-ISSMP® (Information System Security Management Professional) 1. Prácticas de gestión de la seguridad 2. Seguridad del desarrollo de sistemas 3. Gestión de cumplimiento de seguridad 4.Comprender la planificación de continuidad comercial (BCP) y la planificación para la recuperación de desastres (DRP) 5. Ley, investigación, argumentaciones y ética Para obtener más información sobre los temas de CBK requeridos para cada programa de certificación, descargue un Boletín de información para candidatos en www.isc2.org/cib. 3 CÓDIGO DE ÉTICA Todos los profesionales en seguridad de la información certificados por (ISC)2® reconocen que tal certificación es un privilegio que debe ser ganado y mantenido. En sustento de este principio, todos los miembros deben comprometerse a apoyar totalmente el Código de Ética de (ISC)2. Los miembros que violan las disposiciones del Código de Ética estarán sujetos a una acción por parte de un panel de revisión de pares, que puede resultar en la revocación de la certificación. El Código de Ética ofrece una garantía acerca de la naturaleza, capacidad, fortaleza o verdad de un miembro de (ISC)2, y ofrece un alto nivel de confianza al tratar con un par. M E M B E R BENEFITS Existen cuatro principios obligatorios que se incluyen en el Código de Ética, y se ofrecen lineamientos adicionales para cada uno. Si bien estos lineamientos pueden ser considerados por el directorio al juzgar un comportamiento, son recomendados y no obligatorios. Están destinados a ayudar a los profesionales a identificar y resolver los inevitables dilemas éticos que enfrentarán durante el curso de sus carreras en seguridad de la información. Por necesidad, tales lineamientos de alto nivel no están destinados a ser un sustituto del juicio ético del profesional. Preámbulo del Código de Ética Seguridad de la mancomunidad de naciones, el deber con nuestros superiores (contratadores, contratistas, personas para quienes trabajamos), y para los demás requiere que respetemos, y que se nos observe respetar, los más altos estándares éticos de comportamiento. En consecuencia, la estricta adherencia a este Código es una condición para la certificación. Cánones del código de ética • • • • Proteger a la sociedad, a la mancomunidad de naciones y la infraestructura. Actuar de forma honorable, honesta, justa, responsable y legal. Proporcionar un servicio diligente y competente a los directivos. Avanzar y proteger la profesión. Objetivos de los lineamientos El comité tiene presente su responsabilidad de: • Proporcionar lineamientos para resolver dilemas donde se enfrenta el bien con el bien y el mal con el mal. •Alentar el comportamiento correcto, tal como la investigación, la enseñanza, la identificación, la mentoría y el patrocinio de candidatos para la profesión y la valoración de la certificación. •Desalentar comportamientos tales como la generación de dudas innecesarias, otorgar un confort no garantizado ni garantías, consentir a malas prácticas, conectar sistemas débiles a la red pública y asociación profesional con no profesionales, amateurs o delincuentes. Estos objetivos se incluyen sólo para fines informativos; no se espera que el profesional esté de acuerdo con ellos. Para determinar las opciones que se le presentan, el profesional debe recordar que los lineamientos se incluyen sólo con fines de orientación. El cumplimiento de los lineamientos no es necesario ni suficiente para un comportamiento ético. El cumplimiento del preámbulo y los cánones es obligatorio. Los conflictos entre los cánones deben resolverse según el orden de los cánones. Los cánones no son iguales y la intención de los conflictos que existen entre sí no es crear lazos éticos. Para obtener más información sobre el código de ética de (ISC)2, visite www.isc2.org/ethics. En (ISC)2®, nos comprometemos a ayudar a los profesionales en seguridad de la información a continuar su educación en todas las áreas de su profesión. Una vez que ha obtenido con éxito una credencial (ISC)2, debe continuar su educación para garantizar que su certificación se mantenga vigente. Para mantener una credencial de (ISC)2, todos los miembros deben acumular créditos en Educación Profesional Continua (CPE) de forma anual. La cantidad de CPE necesaria depende del tipo de credencial. Los créditos CPE se categorizan como créditos del Grupo A o créditos del Grupo B, según la relación de las actividades asociadas con el dominio para cada certificación. Los créditos del Grupo A son para actividades directamente relacionadas con el dominio. Los créditos del Grupo B son para actividades que están fuera del dominio, pero que mejoran las destrezas y competencias profesionales generales del miembro. 4 LA CONTINUACIÓN DE LA EDUCACIÓN PROFESIONAL M E M B E R En (ISC)2®, nos comprometemos a ayudar a los profesionales en seguridad a continuar su educación en todas las áreas de su profesión. Una vez que ha obtenido con éxito una credencial (ISC)2, debe continuar su educación para garantizar que su certificación se mantenga vigente. BENEFITS Para mantener una credencial de (ISC)2, todos los miembros deben acumular créditos en Educación Profesional Continua (CPE) de forma anual. La cantidad de CPE necesaria depende del tipo de credencial. Los créditos CPE se categorizan como créditos del Grupo A o créditos del Grupo B, según la relación de las actividades asociadas con el dominio para cada certificación. Los créditos del Grupo A son para actividades directamente relacionadas con el dominio. Los créditos del Grupo B son para actividades que están fuera del dominio, pero que mejoran las destrezas y competencias profesionales generales del miembro. eríodo de certificación P de 3 años Credencial Mínimo anual (Obligatorio) Sólo Grupo A Grupo A Grupo B Total requerido (Mínimo por período de certificación de 3 años) Opcional (Máximo ver a continuación) (Por período de certificación de 3 años) SSCP 10 40 20 60 CAP 10 40 20 60 CSSLP 15 60 30 90 CISSP 20 80 40 120 ISSAP ISSEP ISSMP Durante los períodos siguientes de certificación de 3 años para estas concentraciones, 20 de los 120 CPE ya requeridos para el certificado previo CISSP deben relacionarse con el área específica de concentración. Por ejemplo, si un CISSP tomó el examen de la concentración ISSEP y aprobó, debe presentar al menos 20 de las 120 horas totales requeridas para el certificado CISSP en el área específica de ingeniería. Requisitos de la Designación de CPE Asociado de Designación de (ISC)2 Grupo A Total (Por año) Asociado de (ISC)2 que trabaja para alcanzar SSCP 10 10 Asociado de (ISC)2 que trabaja para alcanzar CAP 10 10 Asociado de (ISC)2 que trabaja para alcanzar CSSLP 15 15 Asociado de (ISC)2 que trabaja para alcanzar CISSP 20 20 5 LA CONTINUACIÓN DE LA EDUCACIÓN PROFESIONAL • • • • • Concurrir a cursos educativos/de capacitación y seminarios Concurrir a conferencias de la industria - Se ofrecen eventos de la serie Liderazgo en Seguridad de (ISC)2® sin costo alguno o con descuento para miembros. Ingrese a www.isc2.org/events para encontrar un evento cerca de usted. Concurrir a una reunión del Capítulo de la Asociación Profesional Concurrir a presentaciones educativas de proveedores Completar un curso académico superior Proporcionar capacitación sobre seguridad Publicar un artículo o un libro sobre seguridad Ofrecerse como voluntario para desempeñarse en el directorio de una organización de seguridad profesional Estudio independiente a través de capacitación basada en computadora, Webcasts, Podcasts - (ISC)2 ofrece las siguientes oportunidades de CPE sin cargo para los miembros: • Webinarios de mesa redonda de liderazgo ThinkTank (www.isc2.org/thinktank) • Series de seminarios de simposios electrónicos (www.isc2.org/e-symposium) • SecurityTALK (www.isc2.org/securitytalk) Lectura de un libro/revista sobre seguridad, tal como - El periódico de (ISC)2 - Revista InfoSecurity Professional Revisar una aplicación o un libro de seguridad de la información Trabajar como voluntario en el gobierno, el sector público y otras organizaciones de caridad Escribir preguntas de prueba para un examen de (ISC)2 - redacción de elementos Iniciar un Capítulo (ISC)2 Registros y auditoría de las horas de CPE El auditor de CPE de (ISC)2 realiza auditorías aleatorias de los créditos CPE reclamados. Si usted es seleccionado para una auditoría, recibirá instrucciones por correo electrónico con respecto a la documentación necesaria para sustentar sus actividades. Debe responder a esta solicitud y proporcionar esta información exactamente como se le indicó dentro de los 90 días. Sus créditos de CPE se publicarán dentro de los 30 días de la aprobación de la documentación. No es necesario que presente evidencia de actividades de créditos CPE a (ISC)2 en el momento de su presentación. Sin embargo, debe conservar la evidencia de los créditos obtenidos por al menos 12 meses después de que haya caducado su ciclo anterior de certificación. La evidencia de créditos CPE obtenidos puede estar en la forma de certificados analíticos de cursos, diplomas otorgados, certificados o comprobantes de asistencia, notas de investigación/preparación para conferencias o clases, copias de actas de reuniones oficiales o listas de asistencia o documentación de materiales de registro. Para cursos en línea que no entregan ninguno de los elementos anteriores, una toma de pantalla es suficiente. Para créditos CPE por libros y/o revistas, debe conservar la “prueba de posesión” como el libro o la revista, un recibo de venta, factura o registro de biblioteca. Como mínimo, su prueba debe incluir el título y, en caso de un libro, el autor y número ISBN; o, en caso de una revista, la editorial. La aceptación de un libro revisado por (ISC)2 también constituirá prueba suficiente, incluso en ausencia de otra prueba. Para obtener más información sobre los CPE y lineamientos detallados, visite www.isc2.org/cpes. (ISC)2 es la más grande entidad de membresía sin afanes de lucro formada por profesionales certificados en seguridad de la información en todo el mundo, con más de 80.000 miembros en más de 135 países. Globalmente reconocido como Estándar Industrial, (ISC)2 emite credenciales de Certified Information Systems Security Professional (CISSP®) y concentraciones relacionadas, así como el Certified Secure Software Lifecycle Professional (CSSLP®), Certified Authorization Professional(CAP®) y Systems Security Certified Practitioner (SSCP®) a los candidatos elegibles. Las certificaciones de (ISC)2 fueron unas de las primeras credenciales sobre seguridad de la información que cumplieron con los estrictos requisitos de la Certificación ISO/IEC 17024, un hito global para evaluar y certificar al personal. (ISC)2 también ofrece programas y servicios educativos basados en su CBK®, un compendio de temas de seguridad de la información. Puede encontrar más información en www.isc2.org. 6 • • • • • • • • • © 2012 International Information Systems Security Certification Consortium, Inc. Todos los derechos reservados. Los créditos CPE están ponderados por actividad. A continuación se muestran categorías comunes de actividades y la cantidad de créditos que puede obtener con cada una. Típicamente, se obtiene un crédito CPE por cada hora pasada en una actividad educativa. Sin embargo, algunas actividades otorgan más créditos debido a la profundidad del estudio o a la cantidad de compromiso continuo involucrado. En general, no se obtienen créditos CPE por actividades en el trabajo. ISC.1 (03/12)