Informática 4º ESO. Teoría Parte 3

Anuncio

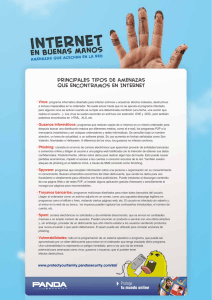

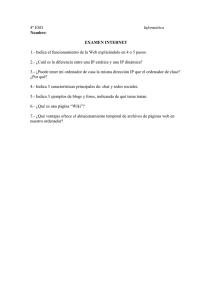

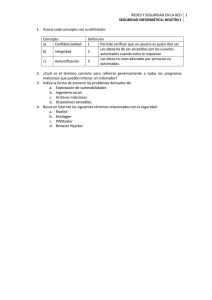

Informática 4º ESO Tema 3: Seguridad en Internet (Parte 1) 1. LA PROTECCIÓ DE UESTRA ITIMIDAD: ALGUOS COSEJOS TÉCICOS Como ya hemos visto, Internet tiene muchísimas ventajas pero también está lleno de peligros y riesgos. Cuando salimos a la calle estamos atentos de que no nos quiten o se nos pierdan nuestras carteras o monederos donde llevamos toda nuestra documentación, todos esos datos que nos identifican, como el DNI, nuestras fotos, esa entrada de tu concierto favorito, en definitiva protegemos nuestra intimidad. ¿Por qué no hacemos lo mismo en Internet? Los datos del estudio que hemos realizado revelan que el 45,8% de vosotros sabéis si vuestro ordenador esta protegido por antivirus o antiespías. En la tranquilidad de nuestras habitaciones nos creemos a salvo del mundo, pero en el momento en el que nuestro ordenador se conecta a la telaraña mundial, que es Internet, estamos totalmente desprotegidos, expuestos a millones de riesgos que nos traerán consecuencias graves si no tomamos las medidas oportunas. 1.1. TU ORDEADOR: “U ROBOT CLASIFICADOR” Tu ordenador lo apunta todo, guarda todas las páginas web que has visitado, las películas, o la música que has descargado, las búsquedas que has hecho en Google o Yahoo, tu correo electrónico, los datos que has rellenado en algún formulario de inscripción, tus contraseñas, tus conversaciones de Programa de mensajería instantánea…, todo. Nunca olvida nada a no ser que tú se lo digas y lo peor de todo: cualquiera que tenga unos conocimientos mínimos de informática podrá saberlo todo sobre ti y utilizar tus datos de forma inadecuada. Pero vamos por partes; tu ordenador lo tiene todo clasificado y guardado en distintos lugares, antes de darte algunos consejos informáticos para estar protegido de los ladrones de datos veamos que se guarda en cada sitio: • Historial: Aquí se almacenan la gran mayoría de las páginas web que has visitado. Son algunas de las “huellas” que vas dejando por la Red, así que conviene borrarlas para que nadie las siga. • Cookies (huellas): Son archivos que contienen la dirección de la página que acabas de visitar. Algunas son temporales, pero otras pueden permanecer en tu ordenador durante años. Los espías pueden hacer un seguimiento de las páginas web que has visitado y acceder a tus archivos, de esta manera sabrán tus gustos y preferencias; con ello crean listas de posibles clientes que luego venden a empresas comerciales. Es importante que cada cierto tiempo las elimines. • Archivos: Las imágenes y contenidos de las páginas web que has visitado se almacenan en nuestro ordenador para así acelerar la carga de la página cuando vuelvas a visitarla. Pero a partir de estos archivos se puede acceder a los datos que has escrito en las páginas web que has visitado. Al borrar estos archivos tardará un poco más en cargarse la página pero estarás protegido de los espías y ladrones informáticos. Ahora que ya sabes que guarda tu ordenador y donde lo guarda, te aconsejamos que cada cierto tiempo, al menos cada semana dediques cinco minutos a borrar todos estos datos que se quedan en tu ordenador y evitar que los ladrones de datos invadan tu intimidad. ¿Cómo? Realiza la siguiente actividad: EJERCICIOS 1. Abre el Internet Explorer, e investiga cómo se eliminan el Historial, las Cookies y los Archivos Temporales. Escribe detalladamente la secuencia de pasos a seguir para conseguirlo. 2. Realiza las mismas operaciones del ejercicio anterior con el navegador Mozilla Firefox. Escribe, de nuevo, la secuencia de pasos a seguir. IES Poeta Julián Andúgar Página 1 de 6 Informática 4º ESO Tema 3: Seguridad en Internet (Parte 1) 2. EL ATAQUE DE LOS VIRUS Ahora ya sabes más sobre tu ordenador, pero todavía no estas a salvo y tienes una nueva misión: no dejar que se convierta en un zombi manejado por extraños y protegerle de todos los peligros que existen en Internet. ¿Todavía no sabes los nombres de estos atacantes? Hay una plaga de ellos en Internet y aunque te sorprenda saberlo, también en el teléfono móvil. Son programas informáticos que se propagan con muchísima facilidad y son muy dañinos. A veces se manifiestan y sabemos que están ahí pero otras muchas se esconden en archivos o programas que nos descargamos pudiendo con ello destruir los datos de tu ordenador, sustraer tus datos personales, tus fotos… En definitiva manejando tu ordenador por ti, convirtiéndolo en un zombi. A continuación te damos toda la información que necesitas sobre estos malhechores y los escudos para estar protegidos: ¿Qué son los virus? Los virus son programas maliciosos creados para manipular el normal funcionamiento de los sistemas, sin el conocimiento ni consentimiento de los usuarios. Actualmente, por sencillez, el término virus es ampliamente utilizado para referirse genéricamente a todos los programas que infectan un ordenador, aunque en realidad, los virus son sólo un tipo específico de este tipo de programas. Para referirse a todos ellos también se suelen emplear las palabras: código malicioso, software malicioso, software malintencionado, programas maliciosos o, la más usual, malware que procede de las siglas en inglés malicious software. Los programas maliciosos pueden alterar tanto el funcionamiento del equipo como la información que contienen o se maneja en ella. Las acciones realizadas en la máquina pueden variar desde el robo de información sensible o el borrado de datos hasta el uso del equipo como plataforma para cometer otro tipo de actividades ilegales –como es el caso de las redes zombies-, pudiendo llegar incluso a tener sus respectivas consecuencias legales. En sus comienzos la motivación principal para los creadores de virus era la del reconocimiento público. Cuanta más relevancia tuviera el virus, más reconocimiento obtenía su creador. Por este motivo las acciones a realizar por el virus debían ser visibles por el usuario y suficientemente dañinas como para tener relevancia, por ejemplo, eliminar ficheros importantes, modificar los caracteres de escritura, formatear el disco duro, etc. Sin embargo, la evolución de las tecnologías de la comunicación y su penetración en casi todos los aspectos de la vida diaria ha sido vista por los ciberdelincuentes como un negocio muy lucrativo. Los creadores de virus han pasado a tener una motivación económica, por lo que actualmente son grupos mucho más organizados que desarrollan los códigos maliciosos con la intención de que pasen lo más desapercibidos posibles, y dispongan de más tiempo para desarrollar sus actividades maliciosas. ¿A qué afectan los códigos maliciosos? IES Poeta Julián Andúgar Página 2 de 6 Informática 4º ESO Tema 3: Seguridad en Internet (Parte 1) Los programas maliciosos afectan a cualquier dispositivo que tenga un Sistema Operativo que pueda entender el fichero malicioso, es decir: • • • • • Ordenadores personales Servidores Teléfonos Móviles PDAs Videoconsolas Esto implica que para utilizar cualquiera de estos dispositivos de manera segura debemos verificar que no está infectado, además de tomar las medidas necesarias para prevenir una infección en el futuro. ¿Por qué hay gente que crea programas maliciosos? Cuando surgieron los primeros virus y programas maliciosos solía ser muy sencillo darse cuenta de que el ordenador estaba infectado, ya que los virus generalmente realizaban alguna acción visible en el equipo, por ejemplo, borrar ficheros, formatear el disco duro, cambiar los caracteres de escritura, etc. Actualmente los programas maliciosos han evolucionado y suelen perseguir un fin lucrativo. Para lograr más fácilmente su cometido suelen pasar desapercibidos para el usuario, por lo que son más difíciles de detectar de forma sencilla. Hay varias formas en las que el creador del programa malicioso puede obtener un beneficio económico, las más comunes son: • • • • Robar información sensible del ordenador infectado, como datos personales, contraseñas, credenciales de acceso a diferentes entidades… Crear una red de ordenadores infectados -generalmente llamada red zombie o botnet- para que el atacante pueda manipularlos todos simultáneamente y vender estos servicios a entidades sin escrúpulos que puedan realizar acciones poco legítimas como el envío de SPAM, envío de mensajes de phishing, realizar ataques de denegación de servicio, etc. Vender falsas soluciones de seguridad que no realizan las acciones que afirman hacer, por ejemplo, falsos antivirus que muestran mensajes con publicidad informando de que el ordenador está infectado cuando en realidad no es así, la infección que tiene el usuario es el falso antivirus. Cifrar el contenido de los ficheros del ordenador y solicitar un “rescate” al usuario del equipo para recuperar la información, como hacen los criptovirus. 2.1. TIPOS DE VIRUS Los distintos códigos maliciosos que existen pueden clasificarse en función de diferentes criterios, los más comunes son: • • por su capacidad de propagación por las acciones que realizan en el equipo infectado. IES Poeta Julián Andúgar Página 3 de 6 Informática 4º ESO Tema 3: Seguridad en Internet (Parte 1) Algunos de los programas maliciosos tienen alguna característica particular por la que se les suele asociar a un tipo concreto mientras que a otros se les suele incluir dentro de varios grupos a la vez. También cabe mencionar que muchas de las acciones que realizan los códigos maliciosos, en algunas circunstancias se pueden considerar legítimas, por lo tanto, como dijimos anteriormente, sólo se considera que un programa es malicioso cuando actúa sin el conocimiento ni consentimiento del usuario. Los posibles tipos de virus y sus clasificaciones son los siguientes: Según su capacidad de propagación Atendiendo a su capacidad de propagación, o mejor dicho de autopropagación, existen tres tipos de códigos maliciosos: • Virus: Su nombre es una analogía a los virus reales ya que infectan otros archivos, es decir, sólo pueden existir en un equipo dentro de otro fichero. Los ficheros infectados generalmente son ejecutables: .exe, .src, o en versiones antiguas .com, .bat; pero también pueden infectar otros archivos, por ejemplo, un virus de Macro infectará programas que utilicen macros, como los productos Office. Los virus se ejecutan cuando se ejecuta el fichero infectado, aunque algunos de ellos además están preparados para activarse sólo cuando se cumple una determinada condición, por ejemplo que sea una fecha concreta. Cuando están en ejecución, suelen infectar otros ficheros con las mismas características que el fichero anfitrión original. Si el fichero que infectan se encuentra dentro de un dispositivo extraíble o una unidad de red, cada vez que un nuevo usuario acceda al fichero infectado, su equipo también se verá comprometido. Los virus fueron el primer tipo de código malicioso que surgió, aunque actualmente casi no se encuentran nuevos virus pasando a hallarse en los equipos otros tipos de códigos maliciosos, como los gusanos y troyanos que se explican a continuación. • Gusanos: Son programas cuya característica principal es realizar el máximo número de copias de sí mismos posible para facilitar su propagación. A diferencia de los virus no infectan otros ficheros. Los gusanos se suelen propagar por los siguientes métodos: o Correo electrónico o Redes de compartición de ficheros (P2P) o Explotando alguna vulnerabilidad o Mensajería instantánea o Canales de chat Generalmente los gusanos utilizan la ingeniería social para incitar al usuario receptor a que abra o utilice determinado fichero que contiene la copia del gusano. De este modo, si el gusano se propaga mediante redes P2P, las copias del gusano suelen tener un nombre sugerente de, por ejemplo, alguna película de actualidad; para los gusanos que se propagan por correo, el asunto y el adjunto del correo suelen ser llamativos para incitar al usuario a que ejecute la copia del gusano. IES Poeta Julián Andúgar Página 4 de 6 Informática 4º ESO Tema 3: Seguridad en Internet (Parte 1) Eliminar un gusano de un ordenador suele ser más fácil que eliminar un virus. Al no infectar ficheros la limpieza del código malicioso es más sencilla, no es necesario quitar sólo algunas partes del mismo basta con eliminar el archivo en cuestión. Por otro lado, como los gusanos no infectan ficheros, para garantizar su autoejecución suelen modificar ciertos parámetros del sistema, por ejemplo, pueden cambiar la carpeta de inicio con el listado de todos los programas que se tienen que ejecutar al arrancar el ordenador, para incluir en el listado la copia del gusano; o modificar alguna clave del registro que sirva para ejecutar programas en determinado momento, al arrancar el ordenador, cuando se llama a otro programa… • Troyanos: Carecen de rutina propia de propagación, pueden llegar al sistema de diferentes formas, las más comunes son: o Descargado por otro programa malicioso. o Descargado sin el conocimiento del usuario al visitar una página Web maliciosa. o Dentro de otro programa que simula ser inofensivo. Cómo llegan al ordenador y cómo prevenirlos Existen gran variedad de formas por las que los virus, gusanos y troyanos pueden llegar a un ordenador; en la mayoría de los casos prevenir la infección resulta relativamente fácil siguiendo unas sencillas pautas. Las formas en que un programa puede llegar al ordenador son las siguientes: • • • Explotando una vulnerabilidad: cualquier programa del ordenador puede tener una vulnerabilidad que puede ser aprovechada para introducir programas maliciosos en el ordenador. Es decir, todos los programas que haya instalados en el equipo, ya sean: Sistemas Operativos -Windows, Linux, MAC OS, etc-, navegadores Web -Internet Explorer, Firefox, Opera, Chrome, etc-, clientes de correo –Outlook, Thunderbird, etc- o cualquier otra aplicación –reproductores multimedia, programas de ofimática, compresores de ficheros, etc-, es posible que tengan alguna vulnerabilidad que sea aprovechada por un atacante para introducir programas maliciosos. Para prevenir quedarse infectado de esta forma, recomendamos tener siempre actualizado el software el equipo. Ingeniería social: apoyado en técnicas de ingeniería social para apremiar al usuario a que realice determinada acción. La ingeniería social se utiliza sobre todo en correos de phishing, pero puede ser utilizada de más formas, por ejemplo, informando de una falsa noticia de gran impacto, un ejemplo puede ser alertar del comienzo de una falsa guerra incluyendo un enlace en que se puede ver más detalles de la noticia; a donde realmente dirige el enlace es a una página Web con contenido malicioso. Tanto para los correos de phishing como para el resto de mensajes con contenido generado con ingeniería social, lo más importante es no hacer caso de correos recibidos de remitentes desconocidos y tener en cuenta que su banco nunca le va a pedir sus datos bancarios por correo. Por un archivo malicioso: esta es la forma que tienen gran cantidad de troyanos de llegar al equipo. El archivo malicioso puede llegar como adjunto de un mensaje, por redes P2P, como enlace a un fichero que se IES Poeta Julián Andúgar Página 5 de 6 Informática 4º ESO • Tema 3: Seguridad en Internet (Parte 1) encuentre en Internet, a través de carpetas compartidas en las que el gusano haya dejado una copia de sí mismo…La mejor forma de prevenir la infección es analizar con un antivirus actualizado todos los archivos antes de ejecutarlos, a parte de no descargar archivos de fuentes que no sean fiables. Dispositivos extraíbles: muchos gusanos suelen dejar copias de sí mismos en dispositivos extraíbles para que automáticamente, cuando el dispositivo se conecte a un ordenador, ejecutarse e infectar el nuevo equipo. La mejor forma de evitar quedarse infectados de esta manera, es deshabilitar el autoarranque de los dispositivos que se conecten al ordenador. EJERCICIOS 3. ¿Cuál es término correcto para referirse genéricamente a todos los programas que pueden infectar ordenador? 4. Indica si la siguiente afirmación es verdadera o falsa, y justifica tu respuesta: “Los software maliciosos son programas que solamente pueden afectar al normal funcionamiento de ordenadores” 5. Investiga en Internet qué caracteriza el comportamiento de los siguientes tipos de malware (son algunos de los más conocidos): a. Adware: b. Bloqueador: c. Bulo (Hoax): d. Capturador de pulsaciones (Keylogger): e. Espía (Spyware): f. Ladrón de contraseñas (PWStealer): g. Puerta trasera (Backdoor): h. Rootkit: i. Secuestrador del navegador (browser hijacker): 6. Diferencia entre Virus, Gusano y Troyano. 7. Investiga en Internet el caso de la mayor red zombi –desmantelada hace unos meses- en el que se vió implicado un murciano. ¿Cómo funcionaba dicha red zombi? ¿Con qué finalidad la empleaban? ¿Cómo fue descubierta por las Fuerzas de Seguridad del Estado? 8. Resume en una frase corta las vías de entrada típicas de los software maliciosos a los ordenadores. IES Poeta Julián Andúgar Página 6 de 6