Diseño de redes VPN seguras bajo Windows Server 2008

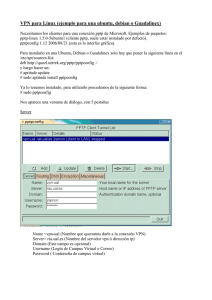

Anuncio