building-microservices-designing-fine-grained-systems-es

Anuncio

microservici

os

construcción

El diseño de sistemas de grano fino

Sam Newman

microservicios construcción

distributed sysTEMS hCra becommi mesre bien-grainere yonorte ºmi

past 10 años, Pasando de código-pesado aplicaciones monolíticas a microservicios más pequeños,

independientes. Pero el desarrollo de estos sistemas trae su propio conjunto de dolores de cabeza. Con una gran

cantidad de ejemplos y consejos prácticos, este libro tiene una visión integral de los temas que los arquitectos y

administradores de sistemas deben tener en cuenta al construir, gestionar, y la evolución de las arquitecturas

MICROSERVICE.

MICROSERVICE tecnologías se están moviendo rápidamente. Autor Sam

Newman le proporciona una base sólida en los conceptos, mientras que el

buceo en las soluciones actuales para el modelado, integración, pruebas,

implementación y seguimiento de sus propios servicios autónomos. Usted

seguirá una compañía ficticia a lo largo del libro para aprender cómo

construir una arquitectura microService afecta a un solo dominio.

■ Descubren cómo microservicios permiten alinear el diseño

de su sistema con objetivos de su organización

■

Aprender opciones para integrar un servicio con el resto de

su sistema

■

Tomar un enfoque gradual cuando se divide codebases

monolíticos

■

Implementar microservicios individuales a través de

la integración continua

■

Examinar la complejidad de las pruebas y el seguimiento de los

servicios distribuidos

■

Administrar la seguridad con los modelos de usuario-aservicio y Servicio-al-servicio

■

Entender los desafíos de intensificar las

arquitecturas MICROSERVICE

La arquitectura tiene

“muchas

microservicios

apelando cualidades,

pero el camino hacia

ella tiene trampas

dolorosas para los

incautos. Este libro le

ayudará a determinar

si este camino es para

usted, y cómo evitar

esas trampas en su

viaje.

”

-Martin Fowler

Jefe Científico, ThoughtWorks

Sam Newman es un tecnólogo en ThoughtWorks, donde divide su tiempo

entre ayudar a los clientes a nivel mundial y trabajar como arquitecto de

sistemas internos ThoughtWorks'. Ha trabajado con una variedad de

compañías en todo el mundo tanto en las operaciones de TI y de

desarrollo.

PROGRAMACIÓN

NOSOTROS $ 49.99 CAN $ 57.99

ISBN: 978-1-491-95035-7

Twitter: @oreillymedia

facebook.com/oreilly

microservicios

construcción

Sam Newman

microservicios construcción

por Sam Newman

Copyright © 2015 Sam Newman. Todos los derechos

reservados. Impreso en los Estados Unidos de

América.

Publicado por O'Reilly Media, Inc., 1005 Gravenstein Carretera Norte, Sebastopol, CA 95472.

libros de O'Reilly pueden ser adquiridos para uso educacional, comercial, o el uso promocional de ventas.

ediciones en línea también están disponibles para la mayoría de los títulos (http://safaribooksonline.com).

Para obtener más información, póngase en contacto con nuestro departamento corporativo / institucional

ventas: 800-998-9938 ocorporate@oreilly.com.

editores: Mike Loukides y Brian

MacDonald

Editor de Producción: Kristen

Brown Editor de copia: Rachel

Monaghan Corrector de

pruebas: Jasmine Kwityn

febrero 2015: Primera

indexador: Judith McConville

Diseñador de interiores: David

Futato Diseñador de la portada:

Ellie Volckhausen Illustrator:

Rebecca Demarest

Edición

Historial de revisiones para la primera edición

01/30/2014: Primera versión

Ver http://oreilly.com/catalog/errata.csp?isbn=9781491950357 para los detalles de la versión.

El logotipo de O'Reilly es una marca registrada de la imagen de portada de las abejas O'Reilly Media,

Inc. microservicios de construcción, y la imagen comercial son marcas comerciales de O'Reilly Media,

Inc.

Mientras que el editor y el autor han utilizado los esfuerzos de buena fe para asegurar que la información

y las instrucciones contenidas en este trabajo son exactos, el editor y el autor declinan toda

responsabilidad por errores u omisiones, incluyendo, sin responsabilidad limitación de los daños

producidos por el uso o dependencia de este trabajo. El uso de la información y las instrucciones

contenidas en este trabajo es bajo su propio riesgo. Si ninguna de las muestras de código u otra tecnología

este trabajo contiene o describe está sujeto a licencias de código abierto o los derechos de propiedad

intelectual de terceros, es su responsabilidad asegurarse de que el uso de los mismos cumple con dichas

licencias y / o derechos.

978-1-491-95035-7

[LSI]

Mesa Contenido

Preface.xiii ...........................................................................................................

1. Microservices.1 ...............................................................................................

¿Cuáles son microservicios?

Pequeña, y se centró en hacer una cosa bien

Autónomo

Beneficios clave

La heterogeneidad tecnología

Resiliencia

Escalada

Facilidad de implementación

La alineación organizacional

Compuestabilidad

Optimización para Reemplazabilidad

¿Qué hay de arquitectura orientada a servicios?

Otras técnicas descomposicional

Las bibliotecas compartidas

módulos

No Bala de plata

Resumen

2

2

3

4

4

5

5

6

7

7

7

8

9

9

10

11

11

2. el evolutiva Architect.13 ..................................................................................

Las comparaciones inexactas

Una visión evolutiva para el Arquitecto

zonificación

Un enfoque de principios

Metas estratégicas

13

15

dieciséis

17

18

iii

principios

prácticas

Combinando Principios y Prácticas

Un ejemplo del mundo real

El nivel requerido

Vigilancia

Interfaces

Seguridad arquitectónica

A través de la gobernabilidad Código

ejemplares

adaptada Plantilla de servicio

Técnico Deuda

Manejo de excepciones

Gobernabilidad y va desde el Centro

La construcción de un equipo

Resumen

18

19

19

19

20

21

21

21

22

22

22

24

24

25

26

27

3. Cómo Modelar Services.29 ..............................................................................

La introducción de MusicCorp

Lo que hace un buen servicio?

Bajo acoplamiento

alta cohesión

El contexto acotado

Compartida y Modelos Ocultos

Módulos y Servicios

La descomposición prematura

Las capacidades de negocio

tortugas Toda la calle abajo

La comunicación en términos de conceptos de negocio

El límite técnico

Resumen

29

30

30

30

31

31

33

33

34

34

36

36

37

4. Integration.39 .................................................................................................

En busca de la integración de la tecnología Ideal

Evitar Los cambios de última hora

Mantenga su independiente de la tecnología API

Hacer del Servicio simple para los consumidores

Ocultar detalle de implementación interna

Interfaz con Clientes

La base de datos compartida

Versus síncrono asíncrono

Orquestación Versus Coreografía

iv| Tabla de contenido

39

39

39

40

40

40

41

42

43

Llamadas a procedimiento remoto

46

tecnología de acoplamiento

Las llamadas locales no son como las llamadas remotas

fragilidad

Es RPC Terrible?

DESCANSO

REST y HTTP

Hipermedia como el motor del estado de la aplicación

JSON, XML, o algo más?

Cuidado con demasiada Conveniencia

Los inconvenientes se detuvo encima de HTTP

La implementación asíncrona Colaboración basado en eventos

opciones de tecnología

Complejidades de asincrónicos Arquitecturas

Servicios como Máquinas de Estado

Extensiones reactivas

SECO y los peligros de la reutilización de código en un mundo Microservice

bibliotecas de cliente

El acceso de Referencia

de versiones

Aplazar durante tanto tiempo como sea posible

Coger Breaking cambios tempranos

Utilizar Versiones semántica

Coexistir diferentes criterios de valoración

Utilizar Múltiples versiones de servicio concurrentes

Usuario Interfaces

Hacia Digital

restricciones

Composición API

Composición UI Fragmento

Backends para Frontends

Un enfoque híbrido

La integración con software de terceros

Falta de control

personalización

La integración de los espaguetis

En sus propios términos

El patrón de estrangulador

Resumen

47

47

47

49

49

50

51

53

54

54

55

55

57

58

58

59

59

60

62

62

63

64

64

66

67

67

68

68

69

71

73

73

74

74

74

75

77

78

5. la división de la Monolith.79 ...........................................................................

Sus Todo sobre costuras

79

v

Rompiendo Aparte MusicCorp

Las razones para dividir el monolito

Ritmo del cambio

Equipo Estructura

Seguridad

Tecnología

Enredado dependencias

La base de datos

Tener el control de la Problema

Ejemplo: Rompiendo clave Exteriores Relaciones

Ejemplo: compartido de datos estáticos

Ejemplo: datos compartidos

Ejemplo: compartido Tablas

Bases de datos de refactorización

Puesta en escena de las vacaciones

Los límites transaccionales

Tratar De nuevo más tarde

Abortar la operación entera

Las transacciones distribuidas

¿Entonces lo que hay que hacer?

informes

La base de datos de informes

Recuperación de datos a través de llamadas de servicio

Bombas de datos

destinos alternativos

Bomba de datos de eventos

Bomba de los datos de copia de seguridad

Hacia Tiempo real

Costo de Cambio

Causas comprensión

Resumen

80

81

81

81

81

82

82

82

82

84

85

86

87

88

89

89

91

91

92

93

93

93

95

96

98

98

99

100

100

101

102

6. Deployment.103 ..............................................................................................

Una breve introducción a la integración continua

¿Usted está haciendo realmente?

Mapeo de integración continua a microservicios

Construir oleoductos y Entrega Continua

Y las excepciones inevitables

Los artefactos Específicos de la Plataforma

Los artefactos del sistema operativo

Imágenes personalizadas

Imágenes como artefactos

vi| Tabla de contenido

103

104

105

107

108

109

110

111

113

Servidores inmutables

entornos

Configuración de servicio

Servicio-a-Host Mapping

Servicios Múltiples por host

contenedores de aplicaciones

Servicio individual por sistema

Plataforma como servicio

Automatización

Dos Los estudios de casos sobre el poder de la automatización

De físico a virtual

La virtualización tradicional

Vagabundo

Linux Contenedores

Estibador

Una interfaz de despliegue

Definición de Medio Ambiente

Resumen

113

114

115

116

116

118

119

120

121

122

122

123

124

124

126

127

128

130

7. Testing.131......................................................................................................

tipos de pruebas

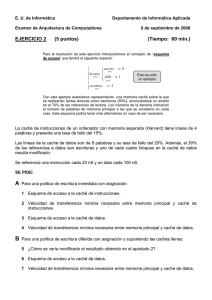

Prueba Scope132

Unidad pruebas

Servicio pruebas

De extremo a extremo pruebas

Comercio-Offs135

Cómo Muchos? 136

Servicio de implementación de pruebas

burla o se Stubbing137

Un talón inteligente Service138

Aquellos End-to-End Tricky pruebas

Los inconvenientes de extremo a extremo Pruebas

Escamosa y quebradiza pruebas

Quien escribe estas Pruebas?

Cómo Tiempo? 141

El gran Pila-up142

los Metaversion143

Prueba No viajes, Stories143

Las pruebas dirigidos por el consumidor a la Rescue144

Pact145

Sus Acerca de Conversations147

Así que hay que usar End-to-End Pruebas?

131

134

134

135

136

138

140

140

141

147

vi

i

Pruebas Después Production148

La separación de despliegue desde Release148

Canario Releasing149

Tiempo medio de reparación Con el tiempo medio entre Fracasos? 150

De funciones cruzadas Pruebas

Actuación pruebas

Summary153

151

152

8. Monitoring.155 ...............................................................................................

Servicio sola, sola Server156

Servicio individual, múltiple Servers156

Servicios Múltiples, Múltiples Servers157

Troncos, troncos y aún Más Troncos ... 158

Seguimiento métrica a través de múltiples Services159

Servicio Metrics160

Sintético Monitoring161

La implementación de Semántica Monitoring162

Correlación IDs162

los Cascade164

Standardization165

Considera el Audience165

los Future166

Summary167

9. Security.169 ....................................................................................................

Autenticación y Authorization169

Común de sesión único Implementations170

Inicio de sesión único Gateway171

De grano fino Authorization172

Servicio-al-servicio de autenticación y Authorization173

Permitir todo dentro de la Perimeter173

HTTP (S) básico Authentication174

Utilizar SAML o OpenID Connect174

Cliente Certificates175

Durante HMAC HTTP176

API Keys177

El diputado Problem178

Asegurar los datos en Rest180

Vaya con el Pozo Known180

Sus Todo sobre el Keys181

Escoja su objetivos

descifrar el Demand181

viii| Tabla de contenido

181

Cifrar Backups181

defensa en Depth182

Firewalls182

Logging182

Detección de Intrusos (y prevención) System182

Red Segregation183

Operando System183

Un Trabajado Example184

Ser Frugal186

El humano Element187

El Dorado Rule187

Seguridad para hornear In187

Externo Verificación

Summary188

188

10. Conway Ley y el Sistema Design.191 ................................................................

Evidence191

Suelta y de estructura rígida Organizations192

ventanas Vista192

Netflix y Amazon192

¿Qué podemos hacer con Este? 193

La adaptación a la Comunicación vías

Servicio Ownership194

Controladores para Compartido Services195

También Difícil de Split195

Característica equipos

Entrega Bottlenecks196

Abrir interna Source196

El papel de la Custodians197

Maturity197

Estampación

Contextos acotadas y equipo Structures198

el Huérfano Servicio? 198

Caso de estudio: RealEstate.com.au199

Conway ley de Reverse201

People202

Summary203

193

195

198

11. microservicios en Scale.205 .............................................................................

El fracaso es Everywhere205

¿Cuánto es demasiado Mucho? 206

Degradante Functionality207

ix

Seguridad arquitectónica Measures208

el Antifragile Organization210

Timeouts211

Circuito Breakers212

Bulkheads214

Isolation215

Idempotency215

Scaling216

Ir Bigger217

Terrible Las cargas de trabajo

Su difusión Risk217

Carga Balancing219

Worker-Basado Systems220

Comenzando Again221

Escalada Databases222

Disponibilidad de servicio Versus Durabilidad de Data222

la ampliación de Reads222

la ampliación de escribe

Base de datos compartida Infrastructure224

CQRS224

Caching225

Del lado del cliente, Proxy, y del lado del servidor Caching226

El almacenamiento en caché en HTTP226

El almacenamiento en caché de escribe

El almacenamiento en caché de Resilience228

Cómo ocultar la Origin228

Quédatelo Simple229

El envenenamiento de la caché: A Cautionary Cuento

Autoscaling230

GORRA Theorem232

sacrificando Consistency233

sacrificando Availability233

partición sacrificar ¿Tolerancia?

AP o CP? 235

Sus No todos o Nothing235

Y el real Mundo

Servicio Discovery236

DNS237

Servicio dinámico Registries238

Zookeeper238

Consul239

Eureka240

x| Tabla de contenido

217

223

228

230

234

236

Su rodando Own241

no Olvida el Los seres humanos! 241

documentar Services241

Swagger242

HAL y el HAL Browser242

La auto-describen System243

Summary243

12. Bringing It All Together.245 .............................................................................

Principios de Microservices245

Alrededor de modelo de negocios Concepts246

Adoptar una cultura de Automation246

Ocultar implementación interna Details247

Todo el descentralizar Things247

Independientemente Deployable248

Aislar Failure248

Muy Observable249

¿Cuándo debe usted utilizar no Microservicios? 249

De despedida Palabras

250

Index.251 .............................................................................................................

xi

Prefacio

Microservicios son una aproximación a los sistemas distribuidos que promuevan el

uso de los servicios de grano fino con sus propios ciclos de vida, que colaboran

juntos. Debido a que los servicios de micro se modelan principalmente en torno a los

dominios de negocios, se evitan los problemas de las arquitecturas tradicionales

gradas. Microservicios también se integran las nuevas tecnologías y técnicas que han

surgido en la última década, lo que ayuda a evitar las caídas PIT muchas

implementaciones de arquitectura orientada a servicios.

Este libro está lleno de ejemplos concretos de uso microService en todo el mundo,

INCLUYENDO en organizaciones como Netflix, Amazon, dorado, y el grupo REA,

todos los cuales han encontrado que el aumento de la autonomía de esta arquitectura

da a sus equipos es una gran ventaja.

Quién debería leer este libro

El objetivo de este libro es amplio, ya que las implicaciones de las arquitecturas

MICROSERVICE de grano fino también son amplias. Como tal, se debería hacer un

llamamiento a las personas interesadas en los aspectos de diseño, desarrollo,

implementación, pruebas y mantenimiento de los sistemas. Aquellos de ustedes que

ya han emprendido el viaje hacia arquitecturas de grano más fino, ya sea para una

aplicación totalmente nueva o como parte de la descomposición de un sistema

existente, más monolítica, encontrará un montón de consejos prácticos para ayudarle.

También ayudará a aquellos de ustedes que quieren saber lo que todos los problemas

se trata, de manera que se puede determinar si microservicios son adecuados para

usted.

Por qué escribí este libro

Empecé a pensar en el tema de las arquitecturas de aplicaciones hace muchos años,

cuando se trabaja para ayudar a las personas entregan su software más rápido. Me di

cuenta de que si bien la automatización infra- estructura, pruebas y técnicas de

administración continuos podrían ayudar, si el diseño funda- mental del sistema no

xiii

hace que sea fácil hacer cambios, entonces hay límites a lo que puede lograrse.

xiv | Prefacio

Al mismo tiempo, muchas organizaciones estaban experimentando con arquitecturas

de grano más fino para lograr objetivos similares, sino también para lograr cosas

como la mejora de la escala, el aumento de la autonomía de los equipos, o para

abrazar con mayor facilidad las nuevas tecnologías. Mis propias experiencias, así

como los de mis colegas en ThoughtWorks y en otros lugares, reforzó el hecho de

que el uso de un mayor número de servicios con sus propios ciclos independientesvida resultó en más dolores de cabeza que tuvieron que ser tratados. En muchos

sentidos, este libro fue concebido como una ventanilla única que ayudaría a abarcar

la amplia variedad de ics Top- que son necesarios para la comprensión de

microservicios-algo que me han ayudado mucho en el pasado!

Una palabra en microservicios Hoy

Microservicios es un tema de rápido movimiento. Aunque la idea no es nueva

(aunque el término en sí es), las experiencias de la gente de todo el mundo, junto con

la aparición de nuevas tecnologías, están teniendo un profundo efecto en la forma en

que se utilizan. Debido al rápido ritmo del cambio, he tratado de enfocar este libro

sobre las ideas más de tecnologías específicas, sabiendo que los detalles de

implementación siempre cambian más rápido que los pensamientos detrás de ellos.

Sin embargo, estoy totalmente de esperar que en pocos años a partir de ahora vamos

a aprendido aún más acerca de dónde encajan microservicios, y cómo usarlos bien.

Así, mientras que yo he hecho todo lo posible para destilar la esencia del tema en este

libro, si te interesa el tema, debe estar preparado para muchos años de aprendizaje

continuo para mantener en la parte superior del estado del arte!

La navegación de este libro

Este libro está organizado principalmente en un formato basado en el tema. Como tal,

es posible que desee saltar en los temas específicos que más le interesen. Mientras

que he hecho todo lo posible para hacer referencia a términos e ideas en los capítulos

anteriores, me gustaría pensar que incluso las personas que se consideran bastante

experimentado encontrará algo de interés en todos los capítulos aquí. Sin duda

sugerir que tome un vistazo aCapitulo 2, Que afecta a la amplitud del tema, así como

proporcionar parte de la construcción de cómo hago las cosas en caso de que si

quieres profundizar más en algunos de los temas posteriores.

Para la gente nueva en el tema, he estructurado Los capítulos de una manera que

espero que tenga sentido para leer de principio a fin.

He aquí un resumen de lo que cubrimos:

Capítulo 1, microservicios

Comenzaremos con una introducción a microservicios, incluyendo los beneficios

clave, así como algunas de las desventajas.

xiii

Capítulo 2, el arquitecto evolutiva

Este capítulo trata de las dificultades que enfrentamos en términos de hacer

compensaciones como arquitectos, y cubre específicamente cuántas cosas

tenemos que pensar con microservicios.

Capítulo 3, Cómo modelo de servicios

Aquí vamos a empezar a definir los límites de microservicios, usando técnicas de

diseño de dominio impulsada para ayudar a enfocar nuestro pensamiento.

Capítulo 4, Integración

Aquí es donde comienza a recibir un poco más en las implicaciones tecnológicas

específicas, como veremos qué tipo de técnicas de colaboración de servicios nos

ayudará más. También vamos a profundizar en el tema de las interfaces de

usuario y la integración con el legado y (COTS) productos off-the-shelf

comerciales.

Capítulo 5, la división del monolito

Muchas personas se interesan en microservicios como un antídoto para sistemas

grandes y de difícil acceso de cambio monolíticas, y esto es exactamente lo que

vamos a cubrir en detalle en este capítulo.

Capítulo 6, despliegue

Aunque este libro es principalmente teórica, pocos temas en el libro han sido tan

afectados por los cambios recientes en la tecnología como la implementación, lo

que vamos a explorar aquí.

Capítulo 7, Testing

En este capítulo se adentra en el tema de las pruebas, un área de especial

preocupación cuando se manipula el despliegue de múltiples servicios discretos.

De particular interés será el papel que los contratos orientados al consumidor

pueden desempeñar para ayudar a asegurar la calidad de nuestro software.

Capítulo 8, Monitorización

Pruebas nuestro software antes de la producción no ayuda en caso de problemas,

una vez que vayamos en vivo, y este capítulo explora cómo podemos controlar

nuestros sistemas de grano fino y hacer frente a parte de la complejidad

emergente de los sistemas distribuidos.

Capítulo 9, Seguridad

Aquí vamos a examinar los aspectos de seguridad de microservicios y considerar

cómo manejar usuario-a-servicio y la autenticación de servicio a servicio y

autorización. La seguridad es un tema muy importante en la informática, que se

descuida con demasiada facilidad. Aunque soy de ninguna manera un experto en

seguridad, espero que este capítulo lo menos ayudarle a considerar algunos de

los aspectos que hay que tener en cuenta en la construcción de sistemas y

sistemas MICROSERVICE en particular.

XVI | Prefacio

Capítulo 10 de la Ley de Conway y Diseño de Sistemas

Este capítulo se centra en la interacción de la estructura organizativa y

arquitec- tura. Muchas organizaciones se han dado cuenta que los problemas

producirá si no se mantienen los dos en armonía. Vamos a tratar de llegar

fondo de este dilema, y con- Sider algunas diferentes maneras de alinear

diseño del sistema con la estructura de sus equipos.

la

se

al

el

Capítulo 11, microservicios en la Escala

Aquí es donde empieza a observar haciendo todo esto a escala, de manera que

podamos manejar el mayor riesgo de falla que puede ocurrir con un gran número

de servicios, así como grandes volúmenes de tráfico.

Capítulo 12, Uniendo fuerzas

Los intentos de los capítulos finales para destilar abajo de la esencia de la base

de lo que hace servicios de micro diferente. Incluye una lista de siete principios

microservicios, así como una recapitulación de los puntos clave del libro.

Las convenciones usadas en este libro

Las siguientes convenciones tipográficas se utilizan en este libro:

Itálico

Indica nuevos términos, direcciones URL, direcciones de correo electrónico, nombres de

archivos y extensiones de archivo.

anchura constante

Se utiliza para las listas de programas, así como dentro de los párrafos para

referirse a programar ele- mentos tales como nombres de variable o función,

bases de datos, tipos de datos, variables de entorno, sentencias y palabras clave.

Anchura constante negrita

Muestra los comandos u otro texto que debe ser escrito, literalmente, por parte del usuario.

Constant cursiva ancho

Muestra texto que debe ser reemplazado con valores proporcionados por el

usuario o por valores determinado por el contexto.

Libros en Safari®

Safari Books Online es una biblioteca digital bajo demanda

que deliv- ERS experto contenido tanto en forma de libros y

de vídeo de los autores más importantes del mundo en

tecnología y negocios.

profesionales de la tecnología, los desarrolladores de software, diseñadores web, y

los negocios y profesionales tivos crea- utilizan Safari Books Online como su

Prefacio | xv

principal recurso para la investigación, resolución de problemas, el aprendizaje y la

formación para la certificación.

XVI | Prefacio

Safari Books Online ofrece una gama de planes y precios para empresa, gobierno,

educacióne individuos.

Los miembros tienen acceso a miles de libros, videos de entrenamiento, y los

manuscritos originales, en una base de datos completa de búsqueda de editores como

O'Reilly Media, Prentice Hall Professional, Addison-Wesley Professional, Microsoft

Press, Sams, Que, Peachpit Press, Focal Press, Cisco prensa, John Wiley & Sons,

Syngress, Morgan Kaufmann, libros rojos de IBM, Packt, Adobe Press, FT Press,

Apress, Manning, New Riders, McGraw-Hill, Jones & Bartlett, Tecnología de golf y

cientos más. Para obtener más información sobre Safari Books Online, por favor

visiteen línea.

Cómo contactarnos

Por favor dirigirse a los comentarios y preguntas en relación con este libro a la editorial:

O'Reilly Media, Inc.

1005 carretera de Gravenstein Norte

Sebastopol, CA 95472

800-998-9938 (en los Estados Unidos o

Canadá) 707-829-0515 (internacional o local)

707-829-0104 (fax)

Tenemos una página web para este libro, en el que lista de erratas, ejemplos, y

cualquier información adicional. Puede acceder a esta página enhttp://bit.ly/buildingmicroservices.

Para comentar o hacer preguntas técnicas acerca de este libro, envía un correo

electrónico a bookques- tions@oreilly.com.

Para obtener más información acerca de nuestros libros, cursos, conferencias y

noticias, visite nuestro sitio en la Web http://www.oreilly.com.

Encuentranos en Facebook: http://facebook.com/oreilly

Síguenos en Twitter: http://twitter.com/oreillymedia

ver en YouTube: http://www.youtube.com/oreillymedia

Expresiones de gratitud

Este libro está dedicado a Lindy Stephens, sin los cuales no existiría. Ella me animó a

empezar en este viaje, me han apoyado durante todo el proceso a menudo estresante

de la escritura, y es el mejor socio que podría haber pedido. También me gustaría

dedicar esto a mi padre, Howard Newman, que siempre ha estado ahí para mí. Esto

es para los dos.

Prefacio | xvii

Me gustaría destacar Ben Christensen, Vivek Subramaniam, y Martin Fowler para

proporcionar retroalimentación detallada a lo largo del proceso de escritura,

ayudando a dar forma a lo convirtió en este libro. También me gustaría dar las

gracias a James Lewis, con los que he consumido muchas cervezas discuten las ideas

presentadas en este libro. Este libro sería una sombra de sí mismo sin su ayuda y

orientación.

Además, muchos otros proporcionaron ayuda y retroalimentación sobre las primeras

versiones del libro. En concreto, me gustaría dar las gracias (en ningún orden en

particular) Kane Venables, Anand Krishnaswamy, Kent McNeil, Charles Haynes,

Chris Ford, Aidy Lewis, Will Támesis, Jon Aleros, Rolf Russell, Badrinath

Janakiraman, Daniel Bryant, Ian Robinson, Jim Webber, Stewart Gleadow, Evan

Bottcher, Eric Espada, Olivia Leonard, y todos mis otros colegas en ThoughtWorks y

en toda la industria, que me han ayudado a llegar hasta aquí.

Por último, me gustaría dar las gracias a toda la gente de O'Reilly, incluyendo Mike

Loukides por conseguirme a bordo, mi editor Brian MacDonald, Rachel Monaghan,

Kristen Brown, Betsy Waliszewski, y todas las otras personas que han contribuido de

una manera que mayo Nunca conocer.

xviii | Prefacio

CAPÍTULO 1

microservicios

Desde hace muchos años, hemos ido encontrando mejores maneras de construir

sistemas. Hemos estado aprendiendo de lo que ha venido antes, la adopción de

nuevas tecnologías, y observando cómo una nueva ola de empresas de tecnología

operan en diferentes formas de crear siste- mas de TI que ayudan a hacer sus clientes

y sus propios desarrolladores más feliz.

Driven Design-Domain libro de Eric Evans (Addison-Wesley) nos ayudó a

comprender la importancia de representar el mundo real en nuestro código, y nos

mostró mejores maneras de modelar nuestros sistemas. El concepto de la entrega

continua mostró cómo podemos conseguir mayor eficacia y eficiencia de nuestro

software en producción, infundiendo en nosotros la idea de que debemos tratar a cada

registro de entrada como una versión candidata. Nuestra comprensión de cómo

funciona la Web nos ha llevado a desarrollar mejores maneras de tener máquinas

hablan con otras máquinas. concepto de Alistair Cockburnarquitectura hexagonal nos

guiaron lejos de las arquitecturas de capas donde la lógica de negocio podría ocultar.

plataformas de virtualización nos permite cambiar el tamaño y la disposición nuestras

máquinas a voluntad, con la infraestructura de automatización ción que nos da una

manera de manejar estas máquinas a escala. Algunos exitosas zaciones grandes,

organiza- como Amazon y Google acuerdo con la idea de pequeños equipos con el

ciclo de vida completo de sus servicios. Y, más recientemente, Netflix ha compartido

con nosotros los caminos de la construcción de sistemas antifragile a una escala que

habría sido difícil de comprender hace apenas 10 años.

Dominio impulsada por el diseño. El suministro continuo. virtualización bajo

demanda. automatización de infra- estructura. equipos autónomos pequeños.

Sistemas a escala. Microservicios han surgido de este mundo. Ellos no fueron

inventados o descritos antes del hecho; surgieron como una tendencia o un patrón, de

un uso en el mundo real. Pero existen sólo por todo lo que ha pasado antes. A lo

largo de este libro, voy a tirar de hilos de este trabajo previo para ayudar a pintar un

cuadro de cómo construir, gestionar y evolucionar microservicios.

1

Muchas organizaciones han encontrado que al abrazar de grano fino,

MICROSERVICE arquitecturas, pueden ofrecer software más rápido y abrazar las

nuevas tecnologías. Microser-

10 | Capítulo 1: microservicios

vicios nos dan significativamente más libertad para reaccionar y tomar decisiones

diferentes, que nos permite responder más rápido a los cambios inevitables que nos

impacta a todos.

¿Cuáles son microservicios?

Microservicios son pequeños servicios, autónomos que trabajan en conjunto. Vamos

a romper que inition def- un poco y considerar las características que hacen

microservicios diferente.

Pequeña, y se centró en hacer una cosa bien

Bases de código crecen mientras escribimos código para agregar nuevas

características. Con el tiempo, puede ser difícil saber por dónde hay que hacer un

cambio porque el código base es tan grande. A pesar de una unidad de bases de

código monolíticos claras, modulares, con demasiada frecuencia estos límites

arbitrarios en proceso descomponen. Código relacionado con funciones similares

empieza a ser extendido por todo, lo que hace corregir errores o implementaciones

más difícil.

Dentro de un sistema monolítico, que lucha contra estas fuerzas, tratando de asegurar

que nuestro código es más cohesiva, a menudo mediante la creación de abstracciones

o módulos. Cohesión-la unidad de código relacionado haber agrupado-es un concepto

importante cuando pensamos en microservicios. Esto se ve reforzado por la

definición de Robert C. MartinSoltero Principio de responsabilidad, Que establece

que “Reúnanse las cosas que cambian por la misma razón, y separan aquellas cosas

que cambian por diferentes razones.”

Microservicios toman este mismo enfoque a los servicios independientes. Nos

centramos nuestros límites del servicio en los límites de negocios, por lo que es obvio

que el código vive para una determinada pieza de funcionalidad. Y manteniendo este

servicio centrado en un límite explícito, evitamos la tentación para que crezca

demasiado grande, con todas las dificultades asociadas que esto puede introducir.

La pregunta a menudo me preguntan cómo es pequeño es pequeño? Dando un

número de líneas de código es problemático, ya que algunas lenguas son más

expresivos que otros y por lo tanto, pueden hacer más en menos líneas de código.

También hay que considerar el hecho de que podíamos estar tirando en varias

dependencias, que a su vez contienen muchas líneas de código. Además, una parte de

su dominio puede ser legítimamente complejo, que requiere más código. Jon Aleros

en RealEstate.com.au en Australia caracteriza a un microService como algo que

podría ser reescrito en dos semanas, una regla de oro que tenga sentido para su

contexto particular.

Otra respuesta un tanto trillada que puedo dar es lo suficientemente pequeño y no

más pequeño. Al hablar en conferencias, que casi siempre la pregunta que tiene un

sistema que es demasiado grande y que desea romper? Casi todos levantan sus

1

manos. Parece que tenemos un muy buen sentido de lo que es demasiado grande, y

por lo tanto se podría argumentar que una vez que una pieza de código ya no se

siente demasiado grande, es lo suficientemente pequeño, probablemente.

10 | Capítulo 1: microservicios

Un importante factor en ayudar a responder a lo pequeño? es lo bien que el servicio

se alinea al equipo estructuras. Si el código base es demasiado grande para ser

manejado por un equipo pequeño, mirando a descomponerlo es muy sensible.

Hablaremos más sobre alineación de la organización en el futuro.

Cuando se trata de lo pequeño que es lo suficientemente pequeño, me gusta pensar en

estos términos: cuanto menor sea el servicio, más que maximizar los beneficios y

desventajas de la arquitectura vice microser-. A medida que se hacen más pequeños,

los beneficios de todo aumento de la interdependencia. Pero también lo hace parte de

la complejidad que surge de tener más y más partes en movimiento, algo que vamos

a explorar en este libro. A medida que vaya mejor en el manejo de esta complejidad,

se puede luchar por los servicios cada vez más pequeños.

Autónomo

Nuestra microService es una entidad separada. Podría ser desplegado como un

servicio aislado en una plataforma como servicio (PaaS), o podría ser su propio

proceso del sistema operativo. Tratamos de evitar el embalaje múltiples servicios en

la misma máquina, aunque la definición de la máquina en el mundo actual es bastante

confusa! Como veremos más adelante, a pesar de este aislamiento puede añadir un

poco por encima, dando como resultado la simplicidad hace que nuestro sistema

distribuido mucho más fácil razonar sobre, y más nuevas tecnologías son capaces de

mitigar muchos de los desafíos asociados con esta forma de implementación.

Todas las comunicaciones entre los servicios que ellos mismos son a través de

llamadas de red, para hacer cumplir la separación entre los servicios y evitar los

peligros de acoplamiento fuerte.

Estos servicios deben ser capaces de cambiar de forma independiente el uno del otro,

y desplegarse por sí mismos sin exigir a los consumidores a cambiar. Tenemos que

pensar en lo que nuestros servicios deben exponer, y lo que debemos permitir que se

oculta. Si hay demasiada compartir, nuestros servicios de consumo se vuelven junto a

nuestras representaciones internas. Esto disminuye nuestra autonomía, ya que

requiere una coordinación adicional con los consumidores cuando se hacen cambios.

Nuestro servicio expone una interfaz de programación de aplicaciones (API), y los

servicios que colaboran comunican con nosotros por esas API. También tenemos que

pensar en lo que tecnologıa es apropiada para asegurar que esto mismo no lo hace par

de los consumidores. Esto puede significar recoger las API independiente de la

tecnología para asegurar que no limitan las opciones tecnológicas. Volveremos una y

otra vez a la importancia de las buenas, APIs desacoplados lo largo de este libro.

Sin desacoplamiento, todo se descompone para nosotros. La regla de oro: se puede

hacer un cambio a un servicio y desplegarlo por sí mismo sin cambiar nada más? Si

la respuesta es no, entonces muchas de las ventajas que se discuten en este libro será

difícil para que usted pueda lograr.

A hacer desacoplamiento así, tendrá que modelar sus servicios a la derecha y

¿Cuáles son microservicios? |3

conseguir la API derecha. Voy a estar hablando de que una gran cantidad.

4| Capítulo 1: microservicios

Beneficios clave

Los beneficios de microservicios son muchas y variadas. Muchos de estos beneficios

se pueden imputarse a la aplicación de cualquier sistema distribuido. Microservicios,

sin embargo, tienden a lograr estos beneficios a un grado mayor, debido

principalmente a la distancia que toman los conceptos detrás de los sistemas

distribuidos y la arquitectura orientada a servicios.

La heterogeneidad tecnología

Con un sistema compuesto de múltiples servicios, que colaboran, podemos decidir

utilizar dife- rentes tecnologías dentro de cada uno. Esto nos permite recoger la

herramienta adecuada para cada trabajo, en lugar de tener que seleccionar un más

estandarizado, una talla única para todos que a menudo termina siendo el

denominador común más bajo.

Si una parte de nuestro sistema necesita mejorar su rendimiento, podríamos decidir

usar una pila de tecnología diferente, que es más capaz de alcanzar los niveles de

rendimiento requeridos. También podemos decidir que la forma en que almacenamos

nuestros datos debe cambiar para diferentes partes de nuestro sistema. Por ejemplo,

para una red social, podríamos almacenar las interacciones de nuestros usuarios en

una base de datos orientada gráfico-para reflejar la naturaleza altamente

interconectada de un gráfico social, pero tal vez los mensajes que los usuarios hacen

podrían ser almacenados en un almacén de datos orientada a documentos, dando

lugar a una arquitectura heterogénea como la que se muestra en laFigura 1-1.

La Figura 1-1. Microservicios pueden permitir a abrazar con mayor facilidad las diferentes

tecnologías

Con microservicios, sino que también son capaces de adoptar la tecnología más

rápidamente, y entienda cómo los nuevos avances nos pueden ayudar. Uno de los

mayores obstáculos para probar y la adopción de la nueva tecnología es los riesgos

asociados a ella. Con una aplica- ción monolítico, si quiero probar un nuevo lenguaje

de programación, bases de datos o marco, cualquier cambio afectará a una gran

cantidad de mi sistema. Con un sistema que consta de múltiples servicios, tengo

varios nuevos lugares en los que probar una nueva pieza de tecnología. Puedo elegir

un servicio que es quizás menor riesgo y el uso de la tecnología allí, sabiendo que

¿Cuáles son microservicios? |5

puedo limitar cualquier posible impacto negativo. Muchas organizaciones consideran

esta capacidad de absorber más rápidamente nuevas tecnologías para ser una ventaja

real para ellos.

6| Capítulo 1: microservicios

Abrazando múltiples tecnologías no viene sin una sobrecarga, por supuesto. Algunas

organizaciones optan por colocar algunas restricciones sobre las opciones de idioma.

Netflix y Twitter, por ejemplo, sobre todo utilizar la máquina virtual de Java (JVM)

como una plataforma, ya que tienen una muy buena comprensión de la fiabilidad y el

rendimiento de ese sis- tema. También desarrollan las bibliotecas y utillaje para la

JVM que hacen que opera a escala mucho más fácil, pero hacen que sea más difícil

para los servicios o clientes no basados en Java. Pero ni Twitter ni Netflix utilizan

sólo una pila de tecnología para todos los puestos de trabajo, ya sea. Otro

contrapunto a las preocupaciones acerca de la mezcla de diferentes tecnologías es el

tamaño. Si realmente puedo reescribir mi microService en dos semanas, es posible

que así mitigar los riesgos de las nuevas tecnologías embrac- ing.

Ya que encontrará en este libro, al igual que muchas cosas en relación con

microservicios, se trata de encontrar el equilibrio adecuado. Discutiremos cómo

tomar decisiones de tecnología enCapitulo 2, Que se centra en la arquitectura

evolutiva; y enCapítulo 4, Que se ocupa de la integración, aprenderá la forma de

garantizar que sus servicios pueden evolucionar su tecnología de forma

independiente entre sí sin acoplamiento indebida.

Resiliencia

Un concepto clave en la ingeniería de la resiliencia es la mampara. Si uno de los

componentes de un sistema falla, pero que el fallo no se conectan en cascada, se

puede aislar el problema y el resto del sistema puede seguir trabajando. los límites

del servicio se convierten en sus mamparos obvias. En un servicio monolítico, si el

servicio falla, todo deja de funcionar. Con un sistema monolítico, que puede

ejecutarse en múltiples máquinas para reducir nuestras posibilidades de fracaso, pero

con microservicios, podemos construir sistemas que manejan el fracaso total de los

servicios y degradar la funcionalidad en consecuencia.

Nosotros tenemos que tener cuidado, sin embargo. Para asegurar que nuestros

sistemas MICROSERVICE puede abarcar adecuadamente esta mayor resistencia,

tenemos que entender las nuevas fuentes de fracaso que los sistemas distribuidos

tienen que tratar. Las redes pueden y se producirá un error, ya que las máquinas.

Tenemos que saber cómo manejar esto, y qué impacto (si lo hay) que debe tener en el

usuario final de nuestro software.

Hablaremos más sobre una mejor capacidad de recuperación de manipulación, y

cómo manejar los modos de fallo, en Capítulo 11.

Escalada

Con un servicio monolítica grande, tenemos que escalar todo junto. Una pequeña

parte de nuestro sistema global está limitado en el rendimiento, pero si ese

comportamiento es encerrado en una aplicación monolítica gigante, tenemos que

manejar escalamiento todo como una pieza. Con los servicios más pequeños, sólo

Beneficios clave | 5

podemos escalar los servicios que necesitan de escala, lo que nos permite ejecutar

otras partes del sistema en un hardware más pequeños, menos potentes, como

enFigura 1-2.

6| Capítulo 1: microservicios

La Figura 1-2. Puede orientar la ampliación a tan sólo aquellos que lo necesitan microservicios

Dorada, un minorista en línea de la manera, adoptó microservicios por esta razón

exacta. A partir de 2007 con una aplicación Rails monolítico, para el año 2009 el

sistema de la cerda joven fue incapaz de hacer frente a la carga que se le plantean. Al

dividir a cabo piezas de la base de su sistema, dorado fue ter BET capaz de tratar con

sus picos de tráfico, y en la actualidad cuenta con más de 450 microservicios, cada

uno que se ejecuta en múltiples máquinas separadas.

Cuando abrazar sistemas de aprovisionamiento bajo demanda como los

proporcionados por los Servicios Web de Amazon, incluso podemos aplicar esta

escala en la demanda de aquellas piezas que lo necesitan. Esto nos permite controlar

nuestros costos de manera más eficaz. No es frecuente que un enfoque arquitectónico

puede ser tan estrechamente correlacionada con un ahorro de costes casi inmediatos.

Facilidad de implementación

Un cambio de una línea para una aplicación monolítica millones de líneas de larga

requiere toda la aplicación para ser desplegado a fin de liberar el cambio. Eso podría

ser un impacto a gran, el despliegue de alto riesgo. En la práctica, de gran impacto,

las implementaciones de alto riesgo terminan sucediendo con poca frecuencia debido

al temor comprensible. Desafortunadamente, esto significa que nuestros cambios se

acumulan y se acumulan entre los lanzamientos, hasta que la nueva versión de

nuestra producción golpear aplicación tiene masas de cambios. Y cuanto mayor sea

el delta entre versiones, mayor es el riesgo de que vamos a llegar algo mal!

Con microservicios, podemos hacer un cambio a un único servicio y desplegarlo

inde- pendientemente del resto del sistema. Esto nos permite obtener nuestro código

desplegado más rápido. Si se produce un problema, se puede aislar rápidamente a un

servicio individual, haciendo rápida reversión fácil de lograr. También significa que

podemos conseguir nuestra nueva funcionalidad a tomers cliente central más rápidos.

Beneficios clave | 7

Esta es una de las razones principales por las organizaciones como Amazon y Netflix

utilizan estas arquitecturas para asegurar que eliminar la mayor cantidad de

impedimentos como posi- ble para conseguir el software fuera de la puerta.

8| Capítulo 1: microservicios

La tecnología en este espacio ha cambiado mucho en el último par de años, y vamos

a estar buscando más profundamente en el tema de la implementación en un mundo

en microService Capítulo 6.

La alineación organizacional

Muchos de nosotros hemos experimentado los problemas asociados a los grandes

equipos y grandes bases de código. Estos problemas pueden exacerbarse cuando el

equipo se distribuye. También sabemos que los equipos más pequeños que trabajan

en bases de código más pequeños tienden a ser más productivo.

Microservicios nos permiten alinear mejor nuestra arquitectura de nuestra

organización, ayudando a minimizar el número de personas que trabajan en una sola

base de código para golpear el punto dulce del tamaño del equipo y la productividad.

También podemos cambiar la propiedad de los servicios entre los equipos para tratar

de mantener a la gente que trabaja en un servicio colocated. Vamos a entrar en

muchos más detalles sobre este tema cuando hablemos de la ley de Conway

enCapítulo 10.

Compuestabilidad

Una de las promesas clave de los sistemas distribuidos y arquitecturas orientadas a

servicios es que abrimos oportunidades para la reutilización de funcionalidad. Con

microservicios, permitimos a nuestra funcionalidad para ser consumido en diferentes

maneras para diferentes propósitos. Esto puede ser especialmente importante cuando

pensamos en cómo los consumidores utilizan nuestro software. Se ha ido el tiempo

en que se podría pensar por poco acerca de nuestro sitio web ya sea de escritorio o

aplicación móvil. Ahora tenemos que pensar en las miles de maneras que podríamos

desear para entretejer capacidades para la Web, aplicaciones nativas, web móvil,

aplicación tableta o dispositivo portátil. A medida que las organizaciones se mueven

lejos de pensar en términos de canales estrechos a conceptos más globales de la

participación del cliente, necesitamos arquitecturas que pueden mantener el ritmo.

Con microservicios, pensar en nosotros abriendo las costuras en nuestro sistema que

son direccionables por terceros. A medida que cambian las circunstancias, podemos

construir cosas de diferentes maneras. Con una aplicación monolítica, que a menudo

tienen una costura de grano grueso que se puede utilizar desde el exterior. Si quiero

romper ese hasta conseguir algo más útil, necesitaré un martillo! EnCapítulo 5, Voy a

discutir maneras para que usted pueda romperse sistemas monolíticos existentes, y es

de esperar cambiarlos a algunos, re-ces componibles microservi- reutilizables.

Optimización para Reemplazabilidad

Si usted trabaja en una de tamaño medio o grande organización, es probable que

usted está enterado de algún gran sistema, herencia desagradable sentado en la

esquina. El que nadie quiere tocar. El que es de vital importancia a la forma en que su

Beneficios clave | 9

empresa funciona, pero eso pasa a ser escrito en Fortran alguna variante rara y sólo

se ejecuta en hardware que llegó a final de la vida hace 25 años. Por qué no ha sido

sustituido? ¿Sabe por qué: es demasiado grande y arriesgado trabajo.

10| Capítulo 1: microservicios

Con nuestros servicios individuales son pequeñas en tamaño, el costo para

reemplazarlos con una mejor aplicación, o incluso eliminar por completo, es mucho

más fácil de manejar. ¿Cuántas veces ha eliminado más de un centenar de líneas de

código en un solo día y no preocuparse demasiado acerca de él? Con microservicios

siendo a menudo de tamaño similar, las barreras para reescribir o eliminar por

completo los servicios son muy bajos.

equipos utilizando enfoques MICROSERVICE se sienten cómodos con reescribir por

completo los servicios cuando sea necesario, y acaba de matar a un servicio cuando

ya no se necesita. Cuando una base de código es sólo unos pocos cientos de líneas de

largo, es difícil que la gente se emoción- aliado unido a él, y el costo de la sustitución

es bastante pequeña.

¿Qué hay de arquitectura orientada a servicios?

arquitectura orientada al servicio (SOA) es un enfoque de diseño donde laborate

múltiples servicios COL- para proporcionar un conjunto final de las capacidades. Un

servicio aquí normalmente significa un proceso del sistema operativo independiente

completamente com-. La comunicación entre estos servicios se produce a través de

llamadas a través de una red en lugar de llamadas de método dentro de un límite

proceso.

SOA surgido como un enfoque para combatir los retos de las grandes aplica- ciones

monolíticos. Es un enfoque que tiene como objetivo promover la reutilización de

software; dos o más aplicaciones de usuario final, por ejemplo, podrían utilizar tanto

los mismos servicios. Su objetivo es hacer que sea más fácil de mantener o reescribir

el software, ya que en teoría se puede sustituir un servicio con otro sin que nadie lo

sepa, siempre que la semántica del servicio no cambian demasiado.

SOA en su corazón es una idea muy sensata. Sin embargo, a pesar de muchos

esfuerzos, hay una falta de buen consenso sobre cómo hacer bien SOA. En mi

opinión, gran parte de la industria ha dejado de mirar de manera integral lo suficiente

en el problema y presentar una alternativa convincente a la narrativa establecida por

varios vendedores en este espacio.

Muchos de los problemas establecidos en la puerta de SOA son en realidad

problemas con cosas como los protocolos de comunicación (por ejemplo, jabón),

middleware proveedor, una falta de orientación sobre el servicio granular, o la

dirección equivocada en recoger lugares para dividir su sistema. Vamos a hacer

frente a cada uno de estos a su vez a lo largo del resto del libro. Un cínico podría

Sugiérale que los vendedores cooptado (y en algunos casos condujo) el movimiento

SOA como una forma de vender más productos, y aquellos productos mismísimos en

el extremo socavado el objetivo de SOA.

Gran parte de la sabiduría convencional en torno a SOA no ayudará a entender cómo

dividir algo grande en algo pequeño. Que no habla de lo grande que es demasiado

grande. No habla lo suficiente sobre el mundo real, las formas prácticas para asegurar

Beneficios clave |

11

que los servicios no se vuelven excesivamente acoplados. El número de cosas que

van no se dice es que muchos de los problemas asociados con SOA se originan.

12| Capítulo 1: microservicios

El enfoque microService ha surgido de uso del mundo real, teniendo nuestra mejor

comprensión de los sistemas y la arquitectura SOA para hacerlo bien. Así que en su

lugar debe pensar en microservicios como un enfoque específico para SOA de la

misma manera que XP o Scrum son enfoques específicos para el desarrollo ágil de

software.

Otras técnicas descomposicional

Cuando pones a ello, muchas de las ventajas de una arquitec- tura basada en

microService provienen de su naturaleza granular y el hecho de que le da muchas

más opciones en cuanto a cómo resolver los problemas. Pero podrían técnicas

similares descomposicionales lograr los mismos beneficios?

Las bibliotecas compartidas

Una técnica descomposicional muy estándar que se integra en prácticamente

cualquier idioma está rompiendo una base de código en múltiples bibliotecas. Estas

bibliotecas pueden ser proporcionados por terceros, o se crean en su propia

organización.

Las bibliotecas que dan una forma de compartir funciones entre los equipos y

servicios. Podría crear un conjunto de utilidades de recolección útiles, por ejemplo, o

tal vez una biblioteca de estadísticas que se pueden volver a utilizar.

Los equipos pueden organizarse en torno a estas bibliotecas, y las propias bibliotecas

pueden ser reutilizados. Sin embargo, hay algunos inconvenientes.

En primer lugar, se pierde la heterogeneidad verdadera tecnología. La biblioteca

generalmente tiene que estar en el mismo idioma, o por lo menos se ejecutan en la

misma plataforma. En segundo lugar, la facilidad con que se puede escalar partes de

su sistema de forma independiente el uno del otro se ve reducida. A continuación, a

menos que estés usando bibliotecas de enlace dinámico, no se puede desplegar una

nueva biblioteca sin volver a desplegar todo el proceso, por lo que su capacidad de

implementar cambios en el aislamiento se reduce. Y tal vez el truco es que carecen

de las costuras evidentes alrededor de los cuales erigir las medidas de seguridad

arquitectónicas para garantizar la flexibilidad del sistema.

Las bibliotecas compartidas tienen su lugar. Se encontrará la creación de código para

tareas comunes que no son específicos de su ámbito empresarial que desee volver a

utilizar en toda la organización, que es un candidato obvio para convertirse en una

biblioteca reutilizable. Usted necesita tener cuidado, sin embargo. código compartido

utilizado para la comunicación entre los servicios puede convertirse en un punto de

acoplamiento, algo que discutiremos enCapítulo 4.

Los servicios pueden y deben hacer un uso intensivo de las bibliotecas de terceros

para reutilizar código común. Pero no nos reciben todo el camino.

Otras técnicas descomposicional | 9

módulos

Algunos lenguajes proporcionan sus propias técnicas de descomposición modulares

que van más allá de simples bibliotecas. Permiten cierta gestión del ciclo de vida de

los módulos, de tal manera que se pueden implementar en un proceso en ejecución,

que le permite hacer cambios sin tener todo el proceso.

La Iniciativa de Entrada de código abierto (OSGi) es digna de ser llamada como uno

de los enfoques Tecnología en concreto a la descomposición modular. Java en sí no

tiene un verdadero concepto de módulos, y vamos a tener que esperar al menos hasta

el 9 de Java para ver esto, añadido a la lengua. OSGi, que surgió como un marco para

permitir que los plug-ins que se instalarán en el IDE Java Eclipse, ahora se utiliza

como una manera de adaptar un concepto modular en Java a través de una biblioteca.

El problema con OSGi es que está tratando de hacer cumplir las cosas como la

gestión del ciclo de vida del módulo sin suficiente apoyo en el lenguaje mismo. Esto

se traduce en más trabajo que tiene que ser hecho por los autores de módulos para

entregar en el aislamiento del módulo adecuado. Dentro de un límite de proceso,

también es mucho más fácil caer en la trampa de hacer módu- excesivamente

acopladas entre sí, causando todo tipo de problemas. Mi propia experiencia con

OSGi, que se corresponde con la de los colegas de la industria, es que incluso con

buenos equipos es fácil para OSGi para convertirse en una fuente mucho más grande

de la complejidad de su orden de beneficios.

Erlang sigue un enfoque diferente, en el que los módulos se cuecen al horno en el

tiempo de ejecución de lenguaje. Por lo tanto, Erlang es un enfoque muy maduro a la

descomposición modular. Erlang módulos se pueden detener, arrancará de nuevo y

actualizar sin problema. Erlang incluso admite la ejecución de más de una versión del

módulo en un momento dado, lo que permite la actualización módulo más elegante.

Las capacidades de los módulos de Erlang son realmente impresionantes, pero

incluso si tenemos la suerte de usar una plataforma con estas capacidades, que

todavía tienen los mismos defectos como lo hacemos con las bibliotecas compartidas

normales. Estamos estrictamente limitados en nuestra capacidad de utilizar las

nuevas tecnologías, limitado en cómo podemos escalar de forma independiente,

puede derivar hacia técnicas de integración que son demasiado acoplamiento, y las

costuras de la falta de medidas de seguridad de arquitectura.

Hay una pena compartir observación final. Técnicamente, debería ser posible CRE

comían bien-factorizada, módulos independientes dentro de un solo proceso

monolítico. Y sin embargo, rara vez vemos que esto suceda. Los propios módulos

pronto se convertirá estrechamente unidos con el resto del código, la entrega de una

de sus principales ventajas. Tener un proceso de separación obligados- ary hace

cumplir la higiene limpio en este sentido (o al menos hace que sea más difícil de

hacer las cosas mal!). Yo no diría que este debe ser el principal impulsor para la

separación de procesos, por supuesto, pero es interesante que las promesas de

10| Capítulo 1: microservicios

separación modular dentro de los límites del proceso rara vez se entregan en el

mundo real.

Así, mientras que la descomposición modular dentro de un límite de proceso puede

ser algo que desea hacer, así como la descomposición de su sistema en los servicios,

por sí sola no va a ayudar

Otras técnicas descomposicional | 11

resolver todo. Si usted es una tienda de puro Erlang, la calidad del módulo de Erlang

Implementation puede conseguir que un camino muy largo, pero sospecho que

muchos de ustedes no están en esa situación. Para el resto de nosotros, hay que ver

como módulos que ofrece el mismo tipo de ataques benefactores como bibliotecas

compartidas.

No hay bala de plata

Antes de terminar, me llamo que microservicios hay almuerzo gratis o con una bala

de plata, y para hacer una mala elección como un martillo de oro. Tienen todas las

complejidades asociadas de sistemas distribuidos, y aunque hemos aprendido mucho

acerca de cómo administrar bien los sistemas distribuidos (del que hablaremos a lo

largo del libro) es todavía difícil. Si viene desde un punto de vista sistema

monolítico, que tendrá que ser mucho mejor en el manejo de implementación,

pruebas y monitoreo para desbloquear los beneficios que hemos cubierto hasta ahora.

También tendrá que pensar diferente acerca de cómo cambia la escala de sus sistemas

y asegurarse de que son resistentes. No se sorprenda si también cosas como las

transac- ciones distribuidas o teorema de tapa inicial que le da dolores de cabeza, ya

sea!

Toda empresa, organización, y el sistema es diferente. Una serie de factores se

juegan en si o no microservicios son adecuados para usted, y lo agresivo que puede

estar en adoptarlos. A lo largo de cada capítulo de este libro voy a tratar de darle

Ance guid- destacando los peligros potenciales, que deberían ayudar a trazar una

trayectoria constante.

Resumen

Esperemos que ahora que sabes lo que es un microService es, lo que lo hace diferente

de otras técnicas de composición, y cuáles son algunas de las principales ventajas

son. En cada uno de los siguientes capítulos vamos a entrar en más detalles sobre

cómo lograr estos beneficios y cómo evitar algunos de los problemas más comunes.

Hay una serie de temas a tratar, pero tenemos que empezar por alguna parte. Uno de

los principales retos a los que introducen microservicios es un cambio en el papel de

aquellos que a menudo guiar la evolución de nuestros sistemas: los arquitectos.

Veremos siguiente en algunos enfoques diferentes para este papel que pueden

garantizar que sacar el mayor provecho de esta nueva arquitectura.

No hay bala de plata |

11

CAPITULO 2

El arquitecto evolutiva

Como hemos visto hasta ahora, microservicios nos dan una gran variedad de

alimentos, y por lo tanto una gran cantidad de decisiones que tomar. Por ejemplo, el

número de tecnologías diferentes deberíamos usar, debemos dejar que diferentes

equipos utilizan diferentes lenguajes de programación, y debemos dividir o combinar

un servicio? ¿Cómo hacemos para tomar estas decisiones? Con el ritmo acelerado del

cambio, y el medio ambiente más fluido que estas arquitecturas permiten, el papel del

arquitecto también tiene que cambiar. En este capítulo, voy a tomar una visión

bastante obstinado de lo que es el papel de un arquitecto, y es de esperar lanzo un

último asalto a la torre de marfil.

Las comparaciones inexactas

Tú seguir usando esa palabra. No creo que significa lo que usted piensa que significa.

-Inigo Montoya, desde

La novia princesa

Los arquitectos tienen un trabajo importante. Ellos son los encargados de asegurarse

de que tenemos una visión técnica se unió en marcha, uno que debería ayudarnos a

entregar el sistema de nuestros clientes necesitan. En algunos lugares, que sólo

pueden tener que trabajar con un equipo, en cuyo caso el papel del arquitecto y

técnico principal suele ser el mismo. En otros casos, pueden ser defin- ing la visión

de todo un programa de trabajo, en coordinación con varios equipos de todo el

mundo, o tal vez incluso una organización entera. Cualquiera sea el nivel en que

operan, el papel es un asunto difícil de precisar, ya pesar de que a menudo siendo

sión de la carrera obvia progresión para los desarrolladores en las organizaciones

empresariales, sino que también es un papel que pone CISM más criti- que

prácticamente cualquier otro. Más que cualquier otra función, los arquitectos pueden

tener un impacto directo en la calidad de los sistemas construidos, en las condiciones

de trabajo de sus gues collea-, y en la capacidad de su organización para responder al

cambio, y sin embargo, por lo que parece fre- cuentemente para conseguir este papel

13

equivocado. ¿Porqué es eso?

14| Capítulo 2: El Arquitecto evolutiva

Nuestra industria es un joven. Esto es algo que parece que olvidamos, y sin embargo,

sólo han sido la creación de programas que se ejecutan en lo que reconocemos como

ordenadores de alrededor de 70 años. Por lo tanto, estamos constantemente buscando

a otras profesiones en un intento de explicar lo que hacemos. No somos médicos o

ingenieros, pero ni somos fontaneros o electricistas. En su lugar, se cae en un término

medio, lo que hace que sea difícil para que la sociedad nos entienden, o para nosotros

comprender dónde encajamos.

Así que tomamos prestada de otras profesiones. Nos llamamos “ingenieros de

software”, o “arquitectos”. Pero no estamos, ¿verdad? Arquitectos e ingenieros tienen

un rigor y la disci- plina que sólo podían soñar, y su importancia en la sociedad se

entiende bien. Recuerdo hablar con un amigo mío, el día antes de convertirse en un

arquitecto cualificado. “Mañana,” dijo, “si me dará consejos en el pub acerca de

cómo construir algu- cosa y que está mal, consigo rendir cuentas. Podría ser

demandado, al igual que en los ojos de la ley ahora soy un arquitecto cualificado y

que debería ser considerado responsable si se equivocan.”La importancia de estos

puestos de trabajo a la sociedad significa que las cualificaciones que debe sonas PLE

tienen que cumplir . En el Reino Unido, por ejemplo, se requiere un mínimo de siete

años de estudio antes de que pueda ser llamado un arquitecto. Sin embargo, estos

trabajos también se basan en un conjunto de conocimientos que se remonta miles de

años. ¿Y nosotros? No exactamente. ¿Cuál es la razón por la que ver la mayoría de

las formas de certificación de TI como sin valor, como se sabe muy poco acerca de lo

que parecen las buenas.

Una parte de nosotros quiere reconocimiento, por lo que pedir prestado los nombres

de otras profesiones que ya cuentan con el reconocimiento como industria

anhelamos. Pero esto puede ser doblemente perjudicial. En primer lugar, implica que

sabemos lo que estamos haciendo, cuando claramente no lo hacemos. Yo no diría que

los edifi- cios y puentes no se caigan, sino que caerá mucho menor que el número de

veces que nuestros programas se colgará, haciendo comparaciones con los ingenieros

bastante injusto. Segundo, las analogías se descomponen muy rápidamente cuando se

les da incluso una mirada superficial. Para cambiar las cosas, si la construcción de

puentes eran como la programación, a medio camino a través encontraríamos que la

otra orilla era ahora 50 metros más lejos, que en realidad era de barro en lugar de

granito, y que en lugar de construir un puente peatonal que se construye en vez - ing

un puente de carretera.

Tal vez el término arquitecto ha hecho el mayor daño. La idea de que alguien que

redacte un plan detallado de otros a interpretar, y espera que esto se lleve a cabo. La

ance equili- parte del artista, ingeniero parte, supervisando la creación de lo que

normalmente es una visión lar singu-, con todos otros puntos de vista ser servil, salvo

la de vez en cuando del ingeniero estructural en relación con las leyes de la física. En

nuestra industria, esta visión del arquitecto lleva a algunas prácticas terribles.

Diagrama tras diagrama, página tras página de documentación, creada con el fin de

informar la construcción del sistema perfecto, sin tener en cuenta el futuro

fundamentalmente incognoscible. Que carece por completo de cualquier

15

comprensión en cuanto a lo difícil que será la aplicación, o

16| Capítulo 2: El Arquitecto evolutiva

si es o no realmente funciona, y mucho menos tener ninguna posibilidad de cambiar a

medida que aprendemos más.

Cuando nos comparamos con los ingenieros o arquitectos, corremos el riesgo de

hacer a todos un mal servicio. Por desgracia, estamos atascados con la palabra

arquitecto por ahora. Así que lo mejor que podemos hacer es redefinir lo que

significa en nuestro contexto.

Una visión evolutiva para el Arquitecto

Nuestros requisitos cambian más rápidamente que lo hacen para las personas que

diseñan y construyen edificios-al igual que las técnicas y herramientas a nuestra

disposición. Las cosas que creamos no son puntos fijos en el tiempo. Una vez puesto

en marcha en la producción, nuestro software continuará evolucionando a medida

que la forma en que se utiliza cambios. Para la mayoría de las cosas que creamos,

tenemos que aceptar que una vez que el software se pone en manos de nuestros

clientes tendremos que reaccionar y adaptarse, en lugar de ser un artefacto que nunca

cambia. Por lo tanto, nuestros arquitectos necesitan cambiar su forma de pensar fuera

de la creación del producto final perfecto, y en lugar de centrarse en ing ayuda- crear

un marco en el que los sistemas adecuados pueden surgir, y seguirá creciendo a

medida que aprendemos más.

Aunque he pasado gran parte del capítulo hasta el momento que le advierte de

comparar a nosotros mismos demasiado a otras profesiones, hay una analogía que me

gusta cuando se trata de la función del arquitecto de TI y que creo que mejor resume

lo que queremos que este papel que sea. Erik Doernenburg primero compartió

conmigo la idea de que debemos pensar en nuestro papel más como urbanistas que

los arquitectos para el entorno construido. El papel del planificador de la ciudad debe

ser familiar para cualquiera de ustedes que han jugado antes SimCity. El papel de un

planificador de la ciudad es mirar a una multitud de fuentes de información, y luego

tratar de optimizar el diseño de una ciudad para adaptarse mejor a las necesidades de

los ciudadanos de hoy, teniendo en cuenta su uso futuro. La forma en que influye en

cómo evoluciona la ciudad, sin embargo, es interesante. No dice, “construir este

edificio específico allí”; en cambio, las zonas de una ciudad. Así como en SimCity,

es posible designar parte de su ciudad como una zona industrial, y otra parte como

una zona residencial. Le corresponde entonces a otras personas para decidir qué

edificios se crean exacta, pero hay restricciones: si usted quiere construir una fábrica,

que tendrá que ser en una zona industrial. En lugar de preocuparse demasiado acerca

de lo que ocurre en una zona, el planificador de la ciudad en su lugar pasar mucho

más tiempo de trabajo cómo per- sonas y las utilidades se mueven de una zona a otra.

Más de una persona ha comparado una ciudad a un ser vivo. La ciudad cambia con el

tiempo. Se cambia y evoluciona a medida que sus ocupantes utilizan de diferentes

maneras, o como fuerzas externas a darle forma. El urbanista hace todo lo posible

para anticipar estos cambios, pero acepta que tratar de ejercer un control directo

sobre todos los aspectos de lo que sucede es inútil.

Una visión evolutiva para el arquitecto | 15

La comparación con el software debería ser obvia. A medida que nuestros usuarios

utilizan nuestro software, tenemos que reaccionar y cambio. No podemos prever todo

lo que va a pasar, y así en lugar de plan para cualquier eventualidad, hay que

planificar para permitir el cambio evitando

16| Capítulo 2: El Arquitecto evolutiva

el impulso de overspecify hasta la última cosa. Nuestra ciudad-del-sistema tiene que

ser un buen lugar, feliz para todos los que lo utiliza. Una cosa que la gente suele

olvidar es que nuestro sistema no se limita a dar cabida a los usuarios; También tiene

capacidad para desarrolladores y opera- ciones personas que también tienen que

trabajar allí, y que tienen el trabajo de asegurarse de que puede cambiar según sea

necesario. Para tomar prestado un término de Frank Buschmann, arquitectos tienen el

deber de asegurar que el sistema es habitable para los desarrolladores también.

Un planificador de la ciudad, al igual que un arquitecto, también necesita saber

cuando no se está siguiendo su plan. Ya que es menos prescriptivo, el número de

veces que tiene que involucrarse para corregir dirección debe ser mínima, pero si

alguien decide construir una planta de aguas residuales en una zona residencial, tiene

que ser capaz de apagarlo.

Así como nuestros arquitectos urbanistas necesitan para fijar la dirección a grandes

rasgos, y sólo involucrarse en ser altamente específica sobre detalle de

implementación en casos limitados. Tienen que asegurar que el sistema es adecuado

para el propósito, pero también una plataforma para el futuro. Y que necesitan para

asegurarse de que es un sistema que hace que los usuarios y desarrolladores

igualmente feliz. Esto suena como una orden muy alto. ¿Donde empezamos?

zonificación

Así que, para continuar con la metáfora del arquitecto como planificador de la ciudad

por un momento, ¿cuáles son las zonas? Estos son nuestros límites de servicio, o tal

vez los grupos de grano grueso de los servicios. Como arquitectos, tenemos que

preocuparnos mucho menos de lo que sucede dentro de la zona de lo que sucede

entre las zonas. Eso significa que necesitamos para pasar el tiempo promueva su

acerca de cómo nuestros servicios de hablar unos con otros, o asegurar que podemos

moni- tor adecuadamente la salud general de nuestro sistema. ¿Qué tan involucrado

tenemos dentro de la zona puede variar un poco. Muchas organizaciones han

adoptado microservicios con el fin de maximizar la autonomía de los equipos, algo

que va a expandir en enCapítulo 10. Si se encuentra en dicha organización, se basan

más en el equipo para tomar la decisión derecha local.

Sin embargo, entre las zonas o las cajas en nuestro diagrama de la arquitectura

tradicional, tenemos que tener cuidado; hacer las cosas mal aquí conduce a todo tipo

de problemas y puede ser muy difícil de corregir.

Dentro de cada servicio, puede estar bien con el equipo que posee esa zona de la

selección de un conjunto de tecnología rentes o los datos dife- tienda. Otras

preocupaciones pueden entran en juego aquí, por supuesto. Su inclinación a dejar que

los equipos de recoger la herramienta adecuada para el trabajo puede ser atemperada

por el hecho de que se hace más difícil contratar a personas o moverlos entre los

equipos si tiene 10 pilas de tecnología diferente a apoyar. Del mismo modo, si cada

equipo elige un completamente dife- rentes de almacenamiento de datos, usted puede