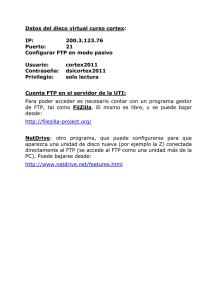

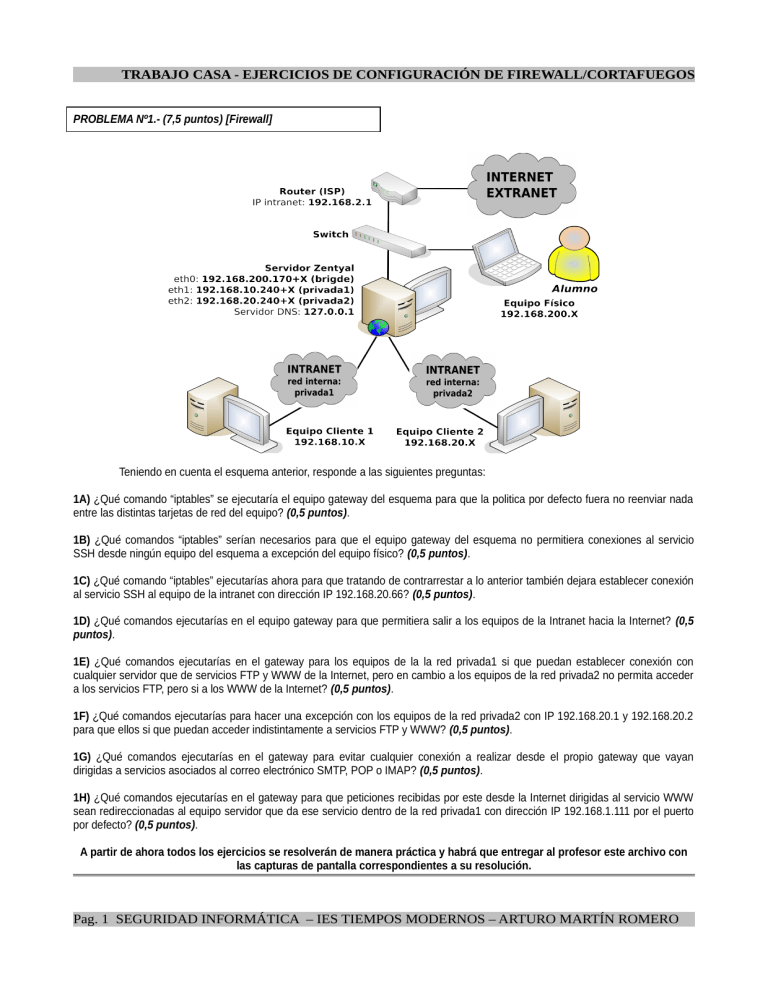

TRABAJO CASA - EJERCICIOS DE CONFIGURACIÓN DE FIREWALL/CORTAFUEGOS PROBLEMA Nº1.- (7,5 puntos) [Firewall] Teniendo en cuenta el esquema anterior, responde a las siguientes preguntas: 1A) ¿Qué comando “iptables” se ejecutaría el equipo gateway del esquema para que la politica por defecto fuera no reenviar nada entre las distintas tarjetas de red del equipo? (0,5 puntos). 1B) ¿Qué comandos “iptables” serían necesarios para que el equipo gateway del esquema no permitiera conexiones al servicio SSH desde ningún equipo del esquema a excepción del equipo físico? (0,5 puntos). 1C) ¿Qué comando “iptables” ejecutarías ahora para que tratando de contrarrestar a lo anterior también dejara establecer conexión al servicio SSH al equipo de la intranet con dirección IP 192.168.20.66? (0,5 puntos). 1D) ¿Qué comandos ejecutarías en el equipo gateway para que permitiera salir a los equipos de la Intranet hacia la Internet? (0,5 puntos). 1E) ¿Qué comandos ejecutarías en el gateway para los equipos de la la red privada1 si que puedan establecer conexión con cualquier servidor que de servicios FTP y WWW de la Internet, pero en cambio a los equipos de la red privada2 no permita acceder a los servicios FTP, pero si a los WWW de la Internet? (0,5 puntos). 1F) ¿Qué comandos ejecutarías para hacer una excepción con los equipos de la red privada2 con IP 192.168.20.1 y 192.168.20.2 para que ellos si que puedan acceder indistintamente a servicios FTP y WWW? (0,5 puntos). 1G) ¿Qué comandos ejecutarías en el gateway para evitar cualquier conexión a realizar desde el propio gateway que vayan dirigidas a servicios asociados al correo electrónico SMTP, POP o IMAP? (0,5 puntos). 1H) ¿Qué comandos ejecutarías en el gateway para que peticiones recibidas por este desde la Internet dirigidas al servicio WWW sean redireccionadas al equipo servidor que da ese servicio dentro de la red privada1 con dirección IP 192.168.1.111 por el puerto por defecto? (0,5 puntos). A partir de ahora todos los ejercicios se resolverán de manera práctica y habrá que entregar al profesor este archivo con las capturas de pantalla correspondientes a su resolución. Pag. 1 SEGURIDAD INFORMÁTICA – IES TIEMPOS MODERNOS – ARTURO MARTÍN ROMERO TRABAJO CASA - EJERCICIOS DE CONFIGURACIÓN DE FIREWALL/CORTAFUEGOS 1I) Configura Zentyal y dos equipos clientes tal como se muestra en la figura, y comprueba que los estos pueden salir a Internet. Haz las capturas de pantalla necesarias (1 puntos). 1J) Configura Zentyal y crea dos objetos, uno para los equipos de la red privada1 y otro para los de la red privada2. Luego crea los servicios en caso de ser necesario WWW (por los puertos 80 y 8888), FTP y SAMBA (netbios). Haz las capturas de pantalla necesarias (0,5 puntos). 1K) Configura Zentyal para que los equipos de la red privada1 puedan salir hacia el exterior para poder establecer conexiones WWW sí pero FTP no. De igual forma haz con la red privada2 pero al revés, conexiones FTP sí, pero WWW no. Haz las capturas de pantalla necesarias. Para hacer las comprobaciones necesarias te puedes conectar a esos servicios que ofrece el ordenador del profesor (p.e. 192.168.200.249) (1 puntos). 1L) Configura Zentyal para que cuando Zentyal reciba una petición del exterior una petición por el puerto 8888, este la redireccione al puerto 80 del equipo de la red privada2 192.168.20.X donde estará corriendo un servicio por ese puerto (Recuerda!!! que para poder dar un servicio Web por ese puerto tan sólo es necesario ejecutar “python -m SimpleHTTPServer 8888”). Evita al mismo tiempo que desde la red privada1 se pueda acceder al servicio anterior que se ofrece la red privada2 (1 puntos). PROBLEMA Nº2.- (4 puntos) [Cortafuegos] Implementa la red anterior y comprueba su correcto funcionamiento: – Dado el esquema de la figura anterior garantiza que cualquiera de los dos equipos de la redes internas (Intranet 1 e Intranet 2) puedan salir tanto hacia Internet, como acceder a los servicios HTTP (por los puertos, 80, 8081 y 8082) y FTP Pag. 2 SEGURIDAD INFORMÁTICA – IES TIEMPOS MODERNOS – ARTURO MARTÍN ROMERO TRABAJO CASA - EJERCICIOS DE CONFIGURACIÓN DE FIREWALL/CORTAFUEGOS – – – – (usuario: "alumnoX", password: "1", por los puertos tanto 21, como 21021) que ofrece el profesor. Haz las capturas de pantalla correspondientes tanto a su configuración, como de comprobación de su correcto funcionamiento (0,5 puntos). Ahora configura el Firewall/Cortafuegos de Zentyal para que los equipos de la Intranet 1 (red: 192.168.22.0/24 -> objeto: intranet1) puedan acceder al servicio HTTP que ofrece el servidor del profesor, pero no a su servicio FTP, y al revés, para que los equipos de la Intranet 2 (red: 192.168.33.0/24 -> objeto: intranet2) puedan acceder al servicio FTP pero no a su servicio HTTP. Para ello deberás crear dos objetos correspondientes a los dos redes internas anteriores, y crear los correspondientes servicios, "servicio profesor HTTP" y "servicio profesor FTP" con sus puertos correspondientes (1 punto). A continuación configura el firewall de la máquina virtual nº1 (equipo Gateway/router) mediante iptables, y haz que su politica por defecto sea no reenviar nada entre sus redes esternas hacia el exterior. Después, especifica que sólo para aquellas peticiones que vayan dirigidas hacia el equipo del profesor hacia sus puertos TCP/8081, TCP/8082 y TCP/UDP/21, serán aceptadas. Comprueba que el acceso al resto de los puertos esta denegado (1 punto). Configura los redireccionamientos que sean necesarios en la máquina virtual nº1, y en el Zentyal para que en caso de que los equipos de la Intranet1 o Intranet2 hagan respectivamente una solicitud HTTP o FTP al Zentyal, "http://192.168.22.X:80" o "ftp://192.168.33.X:21021", estos vayan redireccionando las peticiones hasta llegar al equipo servidor del profesor (1 punto). Por último, y de manera similar a la anterior, configura los redireccionamiento necesarios, para que el equipo del profesor al hacer una solicitud SSH a tu máquina virtual nº1, "ssh alumnoX@192.168.200.70+X", se redireccione la solicitud hasta llegar al equipo de la Intranet1. Para ello deberás instalar en la máquina virtual nº3 el software "openssh-server" para convertirlo en un servidor SSH, y crear un usuario llamado "alumnoX", con password "1" para que el profesor pueda establecer la conexión (0,5 punto). Pag. 3 SEGURIDAD INFORMÁTICA – IES TIEMPOS MODERNOS – ARTURO MARTÍN ROMERO