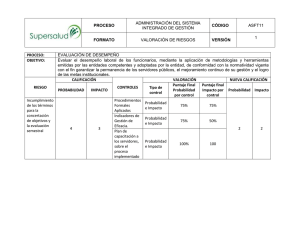

Instituto Tecnológico de Gustavo a Madero. Ing. Tecnologías de la Información y Comunicaciones. Administración y seguridad de redes. Alumno: Aguilera Arias Luis Eduardo. Profesor: Héctor Alejandro Ochoa Álvarez Unidad 3 “Proyecto e investigación.” Índice de contenido 3.2 Tipos de ataques ..................................................................................................................... 3 Explicación. ................................................................................................................................ 3 Investigación de ataques vulnerables de acuerdo a nuestra pagina ........................................ 4 Vulnerabilidades........................................................................................................................ 5 Protección contra las vulnerabilidades ..................................................................................... 6 Diagrama de los departamentos ............................................................................................... 7 Estructura del site o cuarto de telecomunicaciones ................................................................. 8 Diagrama de la conexión a los servidores ................................................................................. 8 Como se da el acceso a los clientes hacia los servidores .......................................................... 9 3.3. Creación del plan, procedimientos y políticas de seguridad.................................................. 9 Políticas de seguridad de control de restricción de usuarios y acceso de los usuarios ............ 9 Políticas de seguridad en cuento al uso de cómputo. ............................................................ 11 Políticas de seguridad en cuento al uso de las redes. ............................................................. 12 Políticas de seguridad en cuento al uso de los servidores. ..................................................... 13 3.4 Evaluación de riesgos ............................................................................................................ 14 Prevenciones ........................................................................................................................... 15 3.4.1 Activos a Proteger .............................................................................................................. 17 FORMATOS PARA EQUIPOS DE COMPUTO ................................................................................. 18 3.4.2 Amenazas contra las que se tiene que proteger................................................................ 21 ASEGURADORA AXA .................................................................................................................... 22 3.4.3 Protección legal. ................................................................................................................. 23 Índice de Ilustraciones Ilustración 1 Departamentos ........................................................................................ 7 Ilustración 2 SITE .............................................................................................................. 8 Ilustración 3 Conexión de Servidores .......................................................................... 8 REALIZAR de acuerdo a su empresa que crearon la siguiente investigación 3.2 Tipos de ataques Dar una breve explicación de los tipos de ataques cuales son y cómo se identifican Realizar la investigación de los tipos de ataque que este vulnerable su empresa Y explicar el porqué. En donde serían las vulnerabilidades y por que Ejemplo depende del giro de la empresa tendrás que explicar de qué manera se cuenta la parte se servidores, accesos a los sistemas, equipos de computo, realizar diagrama de los departamentos que conforman su empresa para poder explicar el acceso de acuerdo a el control de acceso. (punto más adelante). Como esta la estructura de su site o cuarto de telecomunicaciones Cantidad de equipos y medios de seguridad (todo del site y/o cuarto de telecomunicaciones) realizar diagrama Realizar un diagrama que muestre la estructura de la conectividad para conexión de servidores Como se da el acceso a los clientes hacia los servidores 3.3. Creación del plan, procedimientos y políticas de seguridad Tendrá como objetivo la seguridad física, ambiente y equipos de computo Realizar la creación de un plan con sus procesos de seguridad el cual estará enfocado a la restricción de usuarios y control de accesos mediante la creación de un plan basado en los siguientes puntos. Desarrollar como seria la seguridad de la empresa mediante la restricción de los usuarios Establecer 20 políticas de seguridad de control de acceso de los usuarios Establecer políticas de seguridad en cuanto al uso de computo En cuanto al uso de las redes En cuanto al uso de los servidores 3.2 Tipos de ataques Explicación. Hoy en día existen multitud de técnicas de ataques informáticos, algunas de ellas especializadas en su solo objetivo y a diversos objetivos. En cuestión de seguridad informática existe una continua carrera armamentística que enfrenta a los atacantes frente a los profesionales encargados de proteger las redes informáticas y los usuarios y sin duda el conocer los diferentes riesgos a los que nos podemos ver expuestos puede ayudarnos a protegernos mejor. En un ataque de VLAN hopping el objetivo del atacante es conseguir generar tráfico malicioso y que este llegue a otra VLAN evadiendo la configuración de la red que las esté gestionando. El atacante en este caso de switch spoofing, configura su host para actuar como un switch y de esta manera aprovecharse de las funciones de trunk automático. Las vulnerabilidades web están de moda, y una de ellas es la inyección CRLF (CRLF Injection). Esta vulnerabilidad ocurre cuando un atacante es capaz de inyectar datos en una petición a un servidor, debido a la falta de filtrado de datos de entrada por parte del mismo. En este caso, la web afectada permite pasar directamente valores a los campos de respuesta (Location, Set-Cookie..) sin sanearlos lo que a su vez nos permite diversos tipos de ataque. En una red, los switches gestionan tablas de direcciones MAC para dirigir el tráfico entre sus diferentes puertos de manera más eficiente. A través del ataque de Mac Flooding un atacante podría colapsar esa tabla provocando que el switch pase a enviar los paquetes que le lleguen a través de todos sus puertos y de esa manera poder interceptar ese tráfico. Los ataques de denegación de servicio (DoS) son probablemente uno de los tipos de ataques más sencillos de llevar a cabo y a la vez uno de los más complicados de contrarrestar. Estos hechos han provocado en los últimos tiempos que este tipo de ataques informáticos se hayan convertido en recurso habitual para todo tipo de hackers, aunque también pueden servir a los administradores de red como test para comprobar hasta qué punto pueden llegar a responder nuestros sistemas. El ataque Cross-Site Request Forgery (CSRF) es un ataque que a diferencia del Cross-Site Scripting, se basa en la confianza de una web en el usuario que va a ser víctima del ataque. Aprovechando esa confianza y a través de los permisos efectivos en ese momento de ese usuario en la web, se pueden ejecutar scripts para que la víctima ejecute acciones sin ser consciente de ello. Investigación de ataques vulnerables de acuerdo a nuestra pagina Enlaces falsos Uno de estos problemas de seguridad a los que nos enfrentamos son los enlaces falsos. Básicamente son links que pueden redirigirnos a otra web maliciosa, por ejemplo. Enlaces que en caso de abrirlos pueden comprometer nuestra seguridad y privacidad. Por ejemplo, un caso concreto puede ser el de un link para acceder a nuestra página de ropa. En realidad, nos está redireccionando a un servicio modificado de forma maliciosa y con el que podrían robar nuestras credenciales. Es lo que se conoce como un ataque Phishing. Adware Sin duda es uno de los problemas de seguridad más presentes en las páginas web hoy en día. El adware no es más que anuncios abusivos, fraudulentos y, en muchas ocasiones, peligrosos. Pueden ser una imagen que redireccione a una página falsa. También un falso anuncio para descargar una supuesta actualización que en realidad es un malware. En definitiva, el adware es otro de los problemas a los que nos enfrentamos simplemente con entrar en una página. Recopilación de datos y futuro Spam Una página podría recopilar nuestros datos por ejemplo a través de un formulario malicioso. Esa información podría ser utilizada para el envío futuro de Spam. El Spam es molesto, pero además puede llegar a ser peligroso si no tomamos las medidas necesarias. Mineros ocultos Otro de los tipos de ataques más presentes en los últimos años. Es cierto que últimamente ha disminuido notablemente su actuación, pero no deja de ser una de las amenazas al navegar por la red. Un minero de criptomonedas oculto se aprovecha de los recursos de nuestro sistema. Puede poner en riesgo nuestro equipo y hacer que funcione más lento de lo normal. Ataque Por Injection Los ataques de inyección, que es sqli (Structured Query Language Injection) es una técnica para modificar una cadena de consulta de base de datos mediante la inyección de código en la consulta. SQLI siguen siendo una de las técnicas de sitios web más usadas y se pueden utilizar para obtener acceso a las tablas de bases de datos, incluyendo información del usuario y la contraseña. Este tipo de ataques son particularmente comunes en los sitios de empresas y de comercio electrónico donde los hackers esperan grandes bases de datos para luego extraer la información sensible. Ejecución remota de código Esta vulnerabilidad es una de las más utilizadas por los hackers. A través de ejecución de códigos, el pirata cibernético podrá conocer los errores que puede tener el sitio e implantar un malware, que a su vez explotará la vulnerabilidad de la página web y le facilitará al delincuente la ejecución de código de manera remota, trayendo como consecuencia que el hacker tenga el control absoluto sobre el sistema informático de la web. Vulnerabilidades Tarjetas de crédito robadas: El objetivo es en donde el estafador intentará obtener acceso al producto antes de que el comercio detecte que la tarjeta es robada. Este tipo de fraude resulta especialmente peligroso en aquellos ecommerce que tratan con productos digitales y que deben entregarse al cliente de forma inmediata. Una vulnerabilidad en la web: en este caso el fraude se realiza aprovechando una vulnerabilidad en el código de la página web, posibilitando que el atacante cambie el precio de los productos y reduzca considerablemente su valor. A efectos legales es imposible probar que el ataque se realizó de forma intencionada (y no como fruto de un error) y, en la mayoría de las veces, el comercio deberá asumir el coste, sin opción a poder reclamar. Robo de información: posiblemente este sea el tipo de ataque más grave y preocupante al que un ecommerce se pueda enfrentar. Si bien el fraude puede tener consecuencias económicas, la sustracción de datos sensibles de nuestros clientes puede arruinar nuestra reputación y conllevar serias consecuencias legales. Protección contra las vulnerabilidades Robo de tarjetas de crédito Controlar la red Al momento de hacer transacciones en línea y pagar con tarjeta de crédito o débito, lo mejor es no utilizar equipos públicos como cibercafés ni redes inalámbricas desprotegidas (wifi abierta). Cambiar contraseñas Al menos tres veces al año cambia contraseñas de todos tus dispositivos y cuentas, incluyendo el email, las claves de tu banca en línea, los patrones de desbloqueo del celular o la computadora, e inclusive la contraseña de la red doméstica que utilizas para acceder a internet en casa. Blindar información financiera en el smartphone Esto incluye instalar solo aplicaciones oficiales de Play Store o App Store. Otras apps como los juegos que se instalan fuera de las tiendas oficiales logran acceso a tu información y lo mismo pueden mostrar publicidad o extraer datos, entre ellos, tu información bancaria. Activar datos biométricos de verificación Por disposición oficial, a partir de marzo del 2020 todos los bancos de México estarán obligados a implementar elementos biométricos, comenzando por la toma de huella dactilar. Robo de información Es muy importante, nunca proporcionar información personal por teléfono o a través de Internet, a menos de tener la certeza de que quien la solicita sea realmente un representante de la compañía bancaria o de cualquier otro servicio. Los documentos personales deben ser resguardados en un lugar seguro, además de reportar aquellos que hayan sido extraviados o robados. Código de la página web Nuestro sitio web debe estar alojado en un proveedor que garantice la mínima seguridad a nivel de hardware de nuestros sitios y a nivel de software al garantizar la integridad de la comunidad de páginas web que operan en un mismo servidor. Proteger la integridad del código es lo mismo que tomar las medidas necesarias para que hackers no modifiquen el código de los archivos que conforman tu página web o la base de datos con el fin de utilizar tu sitio web para extraer información sensible de los usuarios que la visitan, propagar malwares o simplemente tumbar un servidor. Diagrama de los departamentos Ilustración 1 Departamentos Para adaptar la instalación de cableado a los requerimientos físicos de equipamientos de datos y voz se usará la normativa de cableado estructurado. Esta normativa regulará la problemática de hacer llegar el cableado necesario a cada uno de los puestos de trabajo. Estructura del site o cuarto de telecomunicaciones Ilustración 2 SITE Diagrama de la conexión a los servidores Ilustración 3 Conexión de Servidores Como se da el acceso a los clientes hacia los servidores Nuestro servidor principal tenga una salida HTTPS con el host www.moller.com y a través de una IP convertida a un dominio y en esa tengan acceso los clientes a los servicios que ofrecemos en la tienda de ropa y así mismo los departamentos con los que cuenta la empresa, agregar credenciales de ruta de acceso, en donde pondrán un usuario y una contraseña para poder accesar los miembros de la misma empresa. 3.3. Creación del plan, procedimientos y políticas de seguridad Políticas de seguridad de control de restricción de usuarios y acceso de los usuarios Acceso a usuarios El acceso a la empresa Moller para personal externo debe ser autorizado al menos por un director de área, quien deberá notificarlo al Departamento de Sistemas. Está prohibido que los usuarios utilicen la infraestructura tecnológica para obtener acceso no autorizado a la información u otros sistemas de información. Todos los usuarios de servicios de información son responsables por su ID y password que recibe para el acceso a los departamentos Tener restringido el acceso al servidor mediante la red de la empresa. Es decir, que sólo ciertos usuarios o personal del área de sistemas tengan acceso al mismo Cada usuario del sistema deberá contar con una contraseña para el acceso depende del departamento. Registro de usuarios Los usuarios son responsables de todas las actividades realizadas con su identificador de usuario La asignación del password debe ser realizada de forma individual, por lo que el uso de passwords compartidos está prohibido. Cuando un usuario olvide, bloquee o extravíe su password, deberá levantar un reporte al Centro de Atención a Usuarios para que se le proporcione un nuevo password y una vez que lo reciba deberá cambiarlo en el momento en que acceda nuevamente. Está prohibido que los passwords se encuentren de forma legible en cualquier medio impreso y dejarlos en un lugar donde personas no autorizadas puedan descubrirlos. Los password deben estar compuestos de al menos seis (8) caracteres y máximo diez (10), estos caracteres deben ser alfanuméricos y con al menos un símbolo ascii Responsabilidades de usuarios Los usuarios no deben proporcionar información a personal externo, de los mecanismos de control de acceso a las instalaciones e infraestructura tecnológica Sin importar las circunstancias, los passwords nunca se deben compartir o revelar. Hacer esto responsabiliza al usuario que prestó su password de todas las acciones que se realicen con el mismo. No se deberán utilizar contraseñas que sean palabras con significado o nombres (el del usuario, personajes de ficción, miembros de la familia, mascotas, marcas, ciudades, lugares, palabras de diccionario u otro relacionado). La contraseña deberá ser cambiada por lo menos cada tres meses. Políticas de seguridad en cuento al uso de cómputo. Control de acceso Cada equipo de cómputo, deberá tener una cuenta su usuario y contraseña para el acceso al mismo, la cual únicamente será de conocimiento de la persona asignada y ésta no se deberá compartir con ninguna persona. Los usuarios que hagan uso de los servicios del Equipo de Cómputo, tienen la obligación de resguardar, cuidar y proteger el equipo utilizado, ya que cualquier deterioro en los mismos que no sea por causa natural se tendrán como responsables a los usuarios que hayan hecho uso inmediato de ellos. Seguridad física del equipo de computo El titular del área de informática revisará periódicamente que el equipo se encuentra en las mismas condiciones físicas en las que se entregó al usuario (bancos de memoria, disco duro, unidades de cd, etc.), No se debe fumar ni ingerir alimentos o bebidas al hacer uso de las instalaciones de cómputo. Queda prohibido conectar aparatos o equipos que no sean computadoras a la toma corrientes regulados y fuentes interrumpibles de energía. Control de uso El uso del equipo será exclusivamente para realizar las actividades relacionadas con las funciones asignadas. La instalación o reubicación del equipo al interior de una misma área, conectado a la red, será realizada únicamente por personal del área de Informática. El titular del área de informática deberá elaborar y mantener actualizado el registro de la distribución y asignación del equipo de cómputo. La depuración de los dispositivos de almacenamiento de información y el mantenimiento de los mismos, solo lo realizará el personal autorizado. Queda prohibido a los usuarios, eliminar información y/o modificar archivos que no pertenecen al usuario o empresa. Uso de software Está prohibido por las leyes de derechos de autor y por la empresa moller, realizar copias no autorizadas de software, ya sea adquirido o desarrollado por el mismo. El titular del área de informática deberá realizar un mantenimiento preventivo mínimo una vez al año al equipo de cómputo. Políticas de seguridad en cuento al uso de las redes. Control de acceso a la red El usuario debe abstenerse de descargar programas que realicen conexiones automáticas o visores de sitios clasificados como pornográficos y la utilización de los recursos para distribución o reproducción de este tipo de material. La descarga de música y videos no es una práctica permitida El uso de Internet debe estar destinado exclusivamente a la ejecución de las actividades de la organización y deben ser utilizados por el colaborador para realizar las funciones establecidas para su cargo. Será considerado como un ataque a la seguridad informática y una falta grave, cualquier actividad no autorizada por el Departamento de de Sistemas, en la cual los usuarios realicen la exploración de los recursos informáticos en la red Todos los accesos a Internet tienen que ser realizados a través de los canales de acceso provistos por la empresa moller. Los usuarios del servicio de navegación en Internet, al aceptar el servicio están aceptando que: Serán sujetos de monitoreo de las actividades que realiza en Internet. Saben que existe la prohibición al acceso de páginas no autorizadas. Saben que existe la prohibición de transmisión de archivos reservados o confidenciales no autorizados. El acceso y uso de módem tiene que ser previamente autorizado por el Departamento de Sistemas. Control de acceso a redes sociales El Usuario, una vez unido a la página de la empresa Moller, podrá publicar comentarios, enlaces, imágenes o fotografías o cualquier otro tipo de contenido multimedia soportado por la Red Social. El uso de redes sociales, solo será autorizado para el departamento de marketing Está prohibido el acceso a redes externas, cualquier excepción deberá ser documentada y contar con el visto bueno del Departamento de Sistemas Políticas de seguridad en cuento al uso de los servidores. El jefe de informática tiene el compromiso de la empresa moller, asignar a todos los servidores internos y externos instalados Es responsable el administrador de sistemas que las actualizaciones mas recientes de seguridad sean instaladas en los servidores tan pronto como sea posible Tiene el compromiso el jefe del área de definir los procesos tecnológicos y mantenerlos actualizados para mantener los servidores protegidos físicamente. Tiene el compromiso el jefe del área de reportar al jefe inmediato de violaciones a la configuración, hechas por usuarios, de acuerdo con las políticas antes definidas. La información del sistema deberá estar concentrada en un único servidor, con su respectiva restricción de acceso al mismo y tener sólo personal especializado para el uso del equipo. Seguridad de Archivos Establecer parámetros con la finalidad de terminar algunos aspectos del sistema como: lo que debe permitir y lo que no, qué formatos para impresión de facturas o tickets utilizar, qué aplicaciones manejará un cliente en específico. Encriptación de datos como herramienta para proteger un enorme volumen de información con el menor número de complicaciones posibles y haciendo posible la recuperación de la misma en cualquier momento. Control de respaldo del servidor El servidor estará alojado por 2 servidores externos, uno de BD y otro de archivos por si llegara a fallar el servidor interno que estará en la empresa Moller. Los servidores estarán protegidos por un Firewall para tener un control de acceso al servidor y solamente el administrador o jefe de la empresa podrán acceder. 3.4 Evaluación de riesgos Equipo de cómputo (riesgo físico) Los incendios pueden ser causados por fallas de las instalaciones o equipos defectuosos. Inundaciones de agua por exceso de escurrimientos superficiales Fallas en el software y hardware. Cuarto de telecomunicaciones Sobrecalentamiento del departamento y equipos de computo que se cuentan para la administración Activos Bases de datos Riesgo de que sean copiadas y utilizadas comercialmente para beneficio ajeno ya sea por un encargado o hacker. Riesgo de virus malicioso y se pudiera perder la información Sistemas Operativos Ataques de virus con objetivo de alterar el funcionamiento de las computadoras Falla de sistema Router, Switches y Firewall. Suspensión del fluido eléctrico. Humedad Acceso a personas no autorizadas Sobrecarga de procesamiento. Electromagnetismo Polvo Daño de memoria. Servidores Falla de disco duro Falta de refrigeración. Incendio Sobrecarga del procesamiento Bajón de energía. Pasivos Racks Acceso a personal no autorizado Hundimientos en los niveles de carga Sillas y mesas Provocación de posturas estáticas o posturas forzadas Cableado Electromagnetismo Mal manejo de temperatura Polvo Incendio Prevenciones Instalar extintores de humo Alarmas de temperatura y humedad Distribución de aire acondicionado en todos los departamentos. Se muestra la probabilidad de ocurrencia en estos casos. Probabilidad Nivel A = Bajo Nivel B = Medio Nivel C = Alto ALTA B A A MEDIA B B A BAJA C B B BAJO MEDIA ALTO Impacto Riesgo Incendios Inundaciones Control existente Probabilidad Impacto Nivel Extinguidores BAJA ALTA A Rejillas BAJA ALTA C MEDIA ALTA B Terremotos Corte de energía Mantenimiento 24/7 BAJA MEDIO B Robos Cámaras de seguridad MEDIA ALTO A BAJA ALTO B BAJA ALTO B MEDIA ALTO B Servidores Cableado Sistemas Op. Respaldo y servidores externos Canaletas inflamables Reguladores y refrigeración Router Control de acceso BAJA MEDIO B Switch Control de acceso BAJA MEDIO B Firewall Control de acceso BAJA ALTO A Respaldo a servidor externo BAJA ALTO A Racks BAJA BAJO B Sillas y mesas BAJA BAJO C Base de datos 3.4.1 Activos a Proteger Bases de datos, información y equipos de cómputo. Utilizar un backup online Permitirá tener una copia de toda la información que necesites (bases de datos, aplicaciones de tu negocio, tener replicada la información de los ordenadores, etc.). Además de tener respaldada la información en 2 servidores externos, una solamente para las bases de datos y la 2 para lo demás. Es importante que la empresa con la que se contrate las copias de seguridad online, tenga establecidas fuertes medidas contra ataques que puedan poner en riesgo tu información. Computadoras Backblaze lo Ayuda a proteger los datos comerciales. Se implementa fácilmente en computadoras portátiles y de escritorio. Gestionado centralmente. Asegure todos sus datos de usuario https://www.backblaze.com/business-backup.html FORMATOS PARA EQUIPOS DE COMPUTO Primero se tiene que mandar una petición para después ser aprobada y ahora si se haga el reporte de dichos equipos de cómputo. REPORTE DE FALLAS DE EQUIPOS DE COMPUTO No. De Reporte: 5 Fecha : Descripción del incidente: No prende el CPU Nombre del producto: Marca: Cantidad: Proveedor: Ubicación: Departamento: Responsable: OBSERVACIONES: 10-may-20 Computadora N.201 LG Tamaño: 35 x16 cm Peso: 1K 1 equipo Service Web-FM AV CHAPULTEPEC 15 - 25 Guadalajara, Jalisco. México. Marketing José María Gutiérrez Solares Se reviso cableado, conexiones FIRMA DE QUIEN REALIZO EL REPORTE BITACORA DE SOPORTE TECNICO Fecha de Recibido: 10 / 05 / 2020 Fecha de Entrega: 15 / 05 / 2020_ No. Reporte: 2056 Datos del Técnico Encargado Nombre: Teléfono: _ _ _ _ _ _ _ _ __ Firma de Recibido: ______________ Departamento: Datos del Usuario Nombre: Teléfono: _ _ _ _ _ _ _ _ __ Firma de Entregado: ____________ Departamento: Descripción del Equipo Equipo Marca y Modelo Sistema Operativo Procesador Memoria RAM Tarjeta Madre Diagnóstico del Equipo Fallo Causa Observaciones Solución 3.4.2 Amenazas contra las que se tiene que proteger. a) Amenazas provocadas por la actividad humana hacia la empresa. Cracking de contraseña Wi-Fi: Los puntos de acceso inalámbricos que todavía utilizan protocolos de seguridad antiguos, como WEP, son blancos fáciles porque las contraseñas son muy fáciles de craquear. Robo de datos: unirse a una red inalámbrica expone a los usuarios a la pérdida de documentos privados que caen en manos de los ciber ladrones, que están pendientes escuchando las transmisiones para interceptar la información que se está transmitiendo. Hacker: Persona que vive para aprender y todo para él es un reto, es curioso y paciente, no se mete en el sistema para borrarlo o para vender lo que consiga, quiere aprender y satisfacer su curiosidad. Crea más no destruye. Phreaks: Personas con un amplio conocimiento en telefonía, aprovechan los errores de seguridad de las compañías telefónicas para realizar llamadas gratuitas. Trashing (cartoneo): Generalmente, un usuario anota su login y pasword en un papelito y luego, cuando lo recuerda, lo arroja a la basura. Ventas y compra El número de usuarios de internet ha crecido, así como el número de personas que deciden comprar por internet y ello ha fomentado que actividades como el hacking y el phishing vaya también en aumento. Para proteger a los negocios, es necesario trabajar en la integración de certificados de seguridad e implementar una cultura de prevención de riesgos de ciberseguridad. Recursos Financieros El riesgo de crédito se refiere al riesgo de impago de la propia empresa hacia sus proveedores, es decir con el robo de cuentas a las que estamos expuestos. Un firewall proporciona una barrera entre los datos de la empresa y los cibercriminales. Incluso a las pymes se les recomienda instalar software de firewall en sus redes domésticas Marketing El riesgo del Malware, estas amenazas de seguridad de la empresa engañan usuarios para hacer download o abrir archivos maliciosos, aprovechándose de acciones de red y vulnerabilidades de software para infectar y propagarse. Cuarto de telecomunicaciones Tiene el riesgo con el robo de datos para así poder entrar al servidor donde se almacena toda la información de clientes y bases de datos. ASEGURADORA AXA Equipos electrónicos Impericia, negligencia y actos malintencionados del personal del Asegurado o de extraños. La acción directa de la energía eléctrica como resultado de cortocircuitos, arcos voltaicos, sobretensiones, falta de aislamiento y otros efectos similares, así como la debida a perturbaciones eléctricas consecuentes a la caída del rayo. Errores de diseño, fabricación o montaje, defectos de fundición, de material, de construcción, de mano de obra y empleo de materiales defectuosos, cuando hayan expirado las correspondientes garantías. Robo, atraco y secuelas materiales de estos actos. Incendio, humo, hollín, gases corrosivos, chamusca miento, caída del rayo, explosión, así como los producidos con motivo de la extinción de incendios, derribos, evacuaciones o traslados, como consecuencia de dichos hechos. Caídas, impacto, colisión, así como obstrucción y entrada de cuerpos extraños. Defectos de engrase, aflojamiento de piezas, esfuerzos anormales y autocalentamiento. Fallo en los dispositivos de regulación. Acción del agua y humedad. Cualquier otra causa accidental, súbita e imprevista, no clasificada expresamente como riesgo excluido en póliza. Daños Materiales Protegemos el inmueble de tu negocio y sus contenidos, incluyendo anuncios instalados, contra daños provocados por eventos imprevistos como: • Incendio • Alborotos populares • Rayo o explosión • Gratis • Huelgas • Rotura de cristales Adicionalmente, puedes contratar las coberturas: • Daño interno del equipo electrónico y la maquinaria, ocasionados por cortos circuito, rotura o deformación, entre otros. • Daños por desastres naturales como sismos, inundaciones y huracanes. https://axa.mx/pymes/danos/planprotege https://axa.mx/documents/403896/404550/NEGOCIOS_PalnProtegeDa%C3%B1os_FOLLETO+d igital_DV335_2014.pdf/e6c221ea-9790-4f33-b090-2bebf2ce4281 3.4.3 Protección legal. Para la protección de los datos, como las bases de datos, datos personales de los clientes, además del respaldo de los mismos serán en 2 servidores externos a la empresa, el principal estará situado en la empresa moller. Los servidores externos uno será para las bases de datos y el otro para toda la información como de los clientes y de la empresa. Protección de datos La Ley Federal de Protección de Datos Personales en Posesión de Particulares (LFPDPPP), es un cuerpo normativo de México, aprobado por el Congreso de la Unión el 27 de abril de 2010, mismo que tiene como objetivo regular el derecho a la autodeterminación informativa. En el cual la empresa no puede hacer mal uso de los datos proporcionados por todos loc clientes asi como de los trabajadores http://www.diputados.gob.mx/LeyesBiblio/pdf/LFPDPPP.pdf Protección a las bases de datos La LOPD (Ley Orgánica de Protección de Datos) establece las obligaciones que los responsables de los ficheros o tratamientos, tanto de organismos públicos como privados, han de cumplir para garantizar el derecho a la protección de los datos de carácter personal para su explotación comercial, siendo un requisito fundamental para abordar un proyecto de marketing de bases de datos. https://www.marketing-xxi.com/limites-legales-de-las-bases-de-datos-126.htm Licencias de equipos de cómputo Las licencias de los equipos, será por la empresa MICROSOFT ya ahora se incluyen varias mejoras de seguridad principales, como características de biometría avanzada, Protección contra amenazas avanzada, protección contra malware y hardware de confianza https://www.microsoft.com/es-xl/licensing/productlicensing/windows10?activetab=windows10-pivot%3aprimaryr3 ¿CUÁLES SON LAS CONSECUENCIAS DE VIOLACIONES AL CÓDIGO Y MALA CONDUCTA? AXA tomará las acciones disciplinarias apropiadas para cualquier violación al Código o cualquier conducta indebida; en los casos más serios, puede incluir terminación de la relación laboral y posibles acciones legales. AXA opera en más de 60 países, y cada uno tiene su singular entorno de negocio, legal y regulatorio; por ello, el Código no intenta definir una serie uniforme de sanciones para el caso de incumplimiento. La mayoría de las compañías AXA tienen bien definidas las políticas internas que rigen las relaciones de empleados, incluyendo asuntos como medidas disciplinarias para el caso de conductas indebidas del tipo descrito en el Código. https://axa.mx/documents/10928/22292046/Codigo-de-Cumplimiento-y-Etica-de-AXA.pdf/ Derechos de autor La Marca moller fue registrada ante el Instituto Mexicano de la Propiedad Industrial (impi), organismo público descentralizado con personalidad jurídica, patrimonio propio y autoridad legal para administrar el sistema de propiedad industrial en nuestro país. https://forojuridico.mx/consideraciones-legales-del-comercio-electronico-en-mexico/