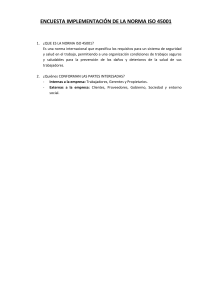

27001/2 ◤ Integrantes: Moyano, Gonzalo Bravo, Gonzalo Nicolás Benítez, Exequiel Martín Administración de Infraestructuras Tecnicatura Superior en Soporte de Infraestructuras de Tecnologías de la Información Profesor: Ing. Cristian Santiago ◤ Historia de la norma BS 7799 El origen de esta norma data de 1995, en la norma BS 7799-1 publicada la BSI (Institución de Normas Británicas). BS 7799-1 contenía una serie de mejores prácticas para ayudar a las empresas británicas a administrar la Seguridad de la Información. No daban opción a ningún tipo de certificación ni establecía la forma de conseguirla. Esto fue corregido en 1998 cuando se publica su segunda parte, conocida como BS 7799-2, la cual incorporaba los requisitos a cumplir para tener un SGSI (Sistema de Gestión de Seguridad de la Información) certificable. ◤ Transformándose en ISO 27001/2 La ISO (Organización Internacional para la Estandarización) revisó la norma BS 7799, dando lugar a la llamada ISO 17799. Nace ISO 27001 como norma internacional certificable y se modifica la ISO 17799 dando lugar a la ISO 27001:2005. 1999 / 2000 2005 2002 2007 BSI publicó una nueva versión de la BS 77992 la cual incorpora el ciclo de Deming con el fin de alinearse a estándares de calidad, como ser la ISO 9001. Se establece la numeración 27000 para la Seguridad de la Información. El estándar ISO/IEC 17799:2005 fue renombrado como ISO/IEC 27002. ◤ ISO 27001/2 en Argentina La última versión ISO 27001 fue publicada en 2015, trae cambios en la estructura, en la evaluación y tratamiento de los riesgos. La última versión de ISO 27002 incorpora nuevos términos y definiciones, una nueva estructura de temas y atributos de los controles. Estas normas son conocidas en Argentina como ▪ IRAM-ISO IEC 27001 ▪ IRAM-ISO-IEC 27002 Son distribuidas y certificadas por el IRAM (Instituto Argentino de Normalización y Certificación)en conjunto con IQ Net. Objetivo de la norma ◤ ISO / IEC 27001 Su objetivo principal es la defensa, protección y gestión de la información como uno de los activos más importantes de la organización. Define los requisitos para implementar un Sistema de Gestión de Seguridad de la Información buscando... ▪ Su confidencialidad ▪ Su integridad ▪ Su disponibilidad Qué es un Sistema de Gestión de Seguridad de la Información ◤ El concepto clave de un SGSI es el diseño, implementación y mantenimiento de un conjunto de procesos para gestionar eficientemente la accesibilidad de la información. Un SGSI debe seguir siendo eficiente durante largo tiempo adaptándose a los cambios de la organización así como los del entorno. ▪ Definir la política de seguridad de la organización. ▪ Definir el alcance del SGSI. ▪ Análisis de riesgos en los activos de información, amenazas y vulnerabilidades. ▪ Gestión del riesgo. ▪ Selección de los controles definidos por la norma y de controles adicionales para la gestión de la información. Es por esto que se hace hincapié en el Ciclo de Deming. ▪ Declaración de aplicabilidad en la organización de los controles seleccionados. ▪ Revisión del SGSI y de sus medidas preventivas y correctivas. ◤ Y de que se trata el Ciclo de Deming Para la implementación de un Sistema de Gestión de la Seguridad de la Información, ISO 27001 adopta el ciclo de Deming como metodología. Este aplica a todos los procesos que abarca el SGSI. El ciclo busca optimizar constantemente las actividades a través de cuatro etapas. Una vez que se llega a la última etapa, debe volver a comenzar, promoviendo así una autoevaluación continua que le permita identificar oportunidades de mejora en cada proceso. Entre sus ventajas, permite incrementar la productividad de manera continua e ilimitada. Pero a su vez, es susceptible a imprevistos. Por lo cual su implementación depende de condiciones estables y esto provoca lentitud en su aplicación. ◤ Estructura de la norma ISO 27001 Se compone de 10 cláusulas ▪ Alcance y campo de aplicación ▪ Referencias normativas ▪ Términos y definiciones ▪ Contexto de la organización ▪ Liderazgo ▪ Planificación ▪ Apoyo ▪ Operación ▪ Evaluación del desempeño ▪ Mejora Por último, un Anexo de controles. Estructura de la norma 1. Alcance y aplicación ◤ Describe la finalidad, su uso dentro de la organización, el modo de aplicar del estándar y los límites del SGSI. Es necesario elaborar y mantener un inventario de toda aquella información que tiene valor para la empresa. Debemos incluir los requisitos para la evaluación y tratamiento de los riesgos de la seguridad de la información que se adapten a las necesidades de la organización. Este punto es fundamental, se debe tener en cuenta la responsabilidad sobre la protección de la información sin importar dónde, cómo y quién acceda a la misma. ◤ Estructura de la norma 2. Referencias normativas Con el fin de ayudar a organizaciones a implementar y operar un SGSI, La norma referencia a toda la familia ISO/IEC 27000 Son un grupo de estándares internacionales titulados: ▪ Tecnología de la Información ▪ Técnicas de Seguridad ▪ Sistemas de Gestión de la Seguridad de la Información ▪ Visión de conjunto y vocabulario. Gracias a esto, ISO/IEC 27000 proporciona: ▪ Una introducción a los SGSI ▪ Una visión general de normas sobre SGSI ▪ Una breve descripción del proceso para PDCA ▪ Los términos y las definiciones utilizadas en la familia de normas SGSI ◤ Estructura de la norma 3. Términos y definiciones En su última revisión, ISO/IEC 27000: 2018 proporciona terminología que se utiliza comúnmente en la familia de normas sobre seguridad de la información. Aun así, ISO 27000 no abarca todos los términos y definiciones aplicados en los sistemas de gestión SGSI. Es por ello que cada estándar SGSI puede definir nuevos términos. Algunos términos comunes son: ▪ Recurso (Asset): Cualquier cosa que tenga valor para la organización. ▪ Disponibilidad (Availability): Propiedad de ser accesible y usable bajo demanda por una entidad autorizada. ▪ Confidencialidad (Confidentiality): Propiedad que la información no esté disponible o pueda ser descubierta por usuarios no autorizados, entidades o procesos. ▪ Alcance (Scope): Ámbito de la organización que queda sometido al SGSI. ▪ Amenaza (Threat): Causa potencial de un incidente no deseado, que puede provocar daños a un sistema o a la organización. ◤ Estructura de la norma 4. Contexto de la organización Comprender la organización y su contexto. Es indispensable determinar los aspectos internos y externos a la organización que sean relevantes, entendiendo su importancia para lograr los objetivos propuestos. Determinar la necesidades y expectativas. La organización debe determinar que tanto las partes interesadas como los requisitos propuestos responden a un SGSI. Definir el alcance del SGSI. Se debe identificar a las partes interesadas relevantes al SGSI y cumplir sus requisitos. Las partes deben comprometerse en establecer, implementar, mantener y mejorar de manera continua el SGSI. ◤ Estructura de la norma 5. Liderazgo Liderazgo y compromiso. Debe existir compromiso y apoyo por parte de la alta dirección. Verificar que los objetivos correspondan a la dirección estratégica de la organización y asegurar tanto la integración de los requisitos como la asignación de recursos. Políticas. Se debe establecer una política de seguridad de la información conforme al alcance del negocio y que considere los requisitos definidos. Roles, responsabilidades y autoridades. La alta dirección debe asignar los recursos que garanticen que el SGSI cumple con los requisitos de esta norma, verificar e informar su desempeño. Estructura de la norma 6. Planificación ◤ Considerar todos los peligros, riesgos y oportunidades que necesitan abordarse. Se pone de manifiesto la importancia de la determinación de riesgos y oportunidades a la hora de planificar un SGSI, así como de establecer objetivos de Seguridad de la Información y el modo de lograrlos. Asegurar que se cumplan los objetivos. Es esencial establecer objetivos claros, consistentes y en lo posible, medibles. Estos objetivos deben ser correctamente informados y documentados, incluyendo: ▪ Qué se hará? ▪ Quién lo llevará a cabo? ▪ Cuándo se realizará? ▪ Cómo se evaluarán los resultados? Estructura de la norma 7. Apoyo Recursos, competencias, conocimiento y comunicación. Para el correcto funcionamiento del SGSI la organización debe contar con los recursos, competencias, conciencia, comunicación e información documentada pertinente en cada caso. ◤ Se debe asegurar la comunicación de objetivos. Documentación. Toda información que debe ser documentada y mantenerse actualizada. Tanto aquella que es requerida por la norma como toda la necesaria para lograr la efectividad de la SGSI. ◤ Estructura de la norma 8. Operación Control y planificación operacional. Para cumplir con los requisitos del SGSI se debe planificar, implementar y controlar los procesos de la organización. Es esencial hacer una valoración de los riesgos de la Seguridad de la Información y cómo tratarlos. Evaluación y tratamiento de riesgos de la seguridad de la información. Realizar evaluaciones de riesgo en intervalos regulares considerando los criterios establecidos en el proceso de Planificación, esto se conserva como información documentada. Debe poder ejecutarse, evaluarse y medirse para garantizar las medidas de contingencia. ◤ Estructura de la norma 9. Evaluación de Desempeño Monitoreo, revisión y análisis. Establece la necesidad y forma de llevar a cabo el seguimiento, medición, análisis. Auditorías internas. El SGSI debe cumplir los requisitos propios y de la norma Debidamente implementado, auditado e informado. Revisión de la alta dirección. Debe analizar el SGSI con regularidad para asegurar su conveniencia, suficiencia y efectividad. ◤ Estructura de la norma 10. Mejora No conformidades y acciones correctivas. Menciona las formas en que la organización debe tratar las no conformidades (incumplimiento a los requisitos), evaluando las acciones para tratar las causas de no conformidad y evitarlas. Mejora continua. Debe mejorar continuamente en todos aquellos aspectos que promueven la seguridad de la información de la compañía. El SGSI ha de evolucionar en conjunto con la organización. ◤ El Anexo A es un documento normativo compuesto de 114 puntos que sirve como guía para implementar los controles de seguridad específicos de ISO 27001. Si deseamos implementar la norma, la aplicación de dichos controles es obligatoria salvo en los casos que no se puedan aplicar. Todos estos controles están dirigidos a mejorar la Seguridad de la información de la organización en su totalidad. Estructura de la norma Anexo A Recordemos que la seguridad de la información no solo se refiere a lo que comúnmente se conoce como ciberseguridad, ya que un SGSI abarca tanto este tipo de información como la que se encuentra en formato físico y de diferentes áreas como Recursos Humanos, Finanzas, Comercio Exterior, etc. ◤ Relación con otras normas En particular, la norma ISO 27001 se encuentra muy ligada a: ▪ ISO 22301, de continuidad del negocio ▪ ISO/IEC 20000, de gestión de servicios TI (Tecnología de la Información) La norma ISO 22301 trata el tema de la seguridad en la empresa desde una perspectiva mucho más general y global, lo cual influye en aspectos como: Activos financieros, contabilidad, legales y todos los factores ligados con la producción y la operativa. Un aspecto muy importante de la norma ISO 22301 son los tiempos de recuperación. Una cuestión crucial para poder evaluar si nuestro plan de contingencia es el adecuado y lograr reanudar la actividad lo antes posible una vez ha ocurrido el incidente. ◤ Relación con otras normas Por otra parte, tenemos el estándar ISO/IEC 20000 de Gestión de la Calidad de los Servicios TI Este refiere a hosting, páginas web, elearning, desarrollo de software. Siempre ligado a la continuidad del negocio y de los servicios de información y, en conjunto, sirve para garantizar un servicio seguro, sin interrupciones importantes y de calidad. Para finalizar, podemos mencionar otras dos normas adicionales relacionadas como: ▪ ITIL: Es conjunto de normas mejores prácticas para gestionar los servicios IT. ▪ PCI: Se desarrolla para la protección de datos personales que se resguardan en tarjetas de crédito y medios electrónicos que disponga de información sensible del cliente. Hablemos de la norma ◤ ISO / IEC 27002 Como mencionamos antes, en 1995 ISO e IEC dieron origen a un grupo de normas que consolidaron las directrices relacionadas a la Seguridad de la Información, siendo representada por la serie 27000. En este grupo se encuentra la ISO/IEC 27002, que establece el código de mejores prácticas para apoyar la implementación de un SGSI. Su versión más reciente es la ISO 27002:2013. En qué se diferencia con la ISO 27001? Por un lado, ISO 27001 indicará que se debe cumplir con los requisitos “x” y “z” para llevar a cabo el control de un determinado activo de la información de tu organización. Por su parte, ISO 27002 señala que se debe hacer en la práctica para poder cumplir con los requerimientos “x” y “z” que indica la ISO 27001 para este punto. Norma ISO / IEC 27002 Objetivo y Estructura Cual es su objetivo ? El principal objetivo de ISO 27002 es establecer directrices y principios generales para iniciar, implementar, mantener y mejorar la gestión de la seguridad de la información en una organización. ◤ que la adopción o no de ISO 27002 no es un requisito formal Cabe aclarar de ISO 27001. Eso sí, sirve para apoyar la implementación y comprender los controles del Anexo A y su funcionamiento. Cómo está estructurada u organizada ? La ISO 27002 está formada por 14 capítulos. La parte principal de la norma se encuentra distribuida en las siguientes secciones, que corresponden a controles de seguridad de la información. Norma ISO / IEC 27002 Secciones... Políticas de Seguridad de la Información Dentro de este capítulo se hace hincapié en la importancia que ocupa la disposición de una adecuada política de seguridad, aprobada por la dirección, comunicada a todo el personal, revisada de forma periódica y actualizada con los cambios que se producen en el interior y en el exterior. Organización de la Seguridad de la Información Los controles indicados en este capítulo buscan estructurar un marco de seguridad eficiente tanto mediante los roles, tareas, seguridad, etc. como en los dispositivos móviles. Seguridad relativa a los recursos humanos Si analizamos los incidentes de seguridad que se producen en una organización nos daremos cuenta de que la gran mayoría de estos tienen su origen en un error humano. ◤ Norma ISO / IEC 27002 Secciones... Gestión de activos Se centra en la atención en la información como activo y en cómo se deben establecer las medidas adecuadas para guardarlos de las incidencias, quiebras en la seguridad y en la alteración no deseada. Control de acceso Controlar quien accede a la información dentro de un aspecto relevante. Aquí es donde se deben establecer todos los controles como registro de los usuarios, gestión de los privilegios de acceso, etc. Criptografía En el caso de que estemos tratando la información sensible o crítica puede ser interesante utilizar diferentes técnicas criptográficas para proteger y garantizar su autenticidad, confidencialidad e integridad. Seguridad física y del entorno Una simple labor de no dejar las pantallas e impresoras en zonas que sean fácilmente accesibles, por parte del personal externo los documentos con los que se están trabajando no sólo nos permitirán gestionar de forma adecuada la seguridad sino que se acabarán convirtiendo en hábitos que nos aportan eficiencia en la gestión. Norma ISO / IEC 27002 Secciones... Seguridad de las operaciones Tiene un marcado componente técnico entrado en todos los aspectos disponibles como la protección del software malicioso, copias de seguridad, control de software en explotación, gestión de vulnerabilidad, etc. Seguridad de las comunicaciones Partiendo de la base de que la gran mayoría de los intercambios de información y de datos en distintas escalas se llevan a cabo mediante las redes sociales, garantizar la seguridad y proteger de forma adecuada los medios de transmisión de estos datos clave. Adquisiciones, desarrollo y mantenimiento de los sistemas de información La seguridad no es un aspecto de un área en concreto, ni de un determinado proceso, no que es general, abarca toda la organización y tiene que estar presente como elemento transversal clave dentro del ciclo de vida del sistema de gestión. ◤ Norma ISO / IEC 27002 Secciones... Relación con los proveedores Cuando se establecen las relaciones con terceras partes, como puede ser proveedores, se deben establecer medidas de seguridad pudiendo ser muy recomendable e incluso necesario en determinados casos. Gestión de incidentes de seguridad de la información No podemos hablar de controles de seguridad sin mencionar un elemento clave, los incidentes en seguridad. Y es que, estar preparados para cuando estos incidentes ocurran, dando una respuesta rápida y eficiente siendo la clave para prevenirlos en el futuro. Aspectos de seguridad de la información para la gestión de la continuidad de negocio No sabemos lo que necesitábamos un dato hasta que lo hemos perdido. Sufrir una pérdida de información relevante y no poder recuperarla de alguna forma puede poner en peligro la continuidad de negocio de la organización. ◤ Norma ISO / IEC 27002 Secciones... Cumplimiento No podemos hablar de seguridad de la información sin hablar de legislación, normas y políticas aplicables relacionadas con este campo y con las que conviven en las organizaciones. Debemos tener presente que ocupan un enorme lugar en cualquier sistema de gestión y deben garantizar que se cumple y que están actualizados con los últimos cambios siendo esencial para no llevarnos sorpresas. Los controles en ISO 27002 se nombran igual que en el Anexo A de ISO 27001, la diferencia está en el nivel de detalle: ISO 27002 explica un control en una página entera mientras que el Anexo A de ISO 27001 dedica solo una frase a cada control. Sin la descripción proporcionada por la ISO 27002, los controles definidos en el Anexo A de ISO 27001 no se podrían implementar. Proceso de Auditoría Es un proceso llevado a cabo por profesionales especialmente capacitados, consiste en recoger, agrupar y evaluar evidencias para determinar si nuestro SGSI mantiene la integridad de los datos eficazmente a los fines de la organización, si utiliza eficientemente los recursos y cumple con las leyes y regulaciones establecidas. Estas auditorías pueden ser internas o externas... ◤ Auditoria Interna Auditoria Externa Su propósito es garantizar la adhesión a las políticas, procedimientos y procesos determinados por la organización. Suelen ser llevadas a cabo por los clientes o proveedores externos. Así como confirmar el cumplimiento de la norma ISO 27001. Estas auditorías también pueden ser realizadas por los reguladores o cualquier otra parte externa que tenga un interés formal en una organización. Proceso de Auditoría Checklist de Auditoría... El auditor es consciente que antes o después de elaborar una checklist de auditoría para ISO 27001 es que no es un listado inamovible y rígido, sino una herramienta que ha de ser flexible y adaptable a los objetivos y perspectivas del momento. La auditoría se desarrollaría en los siguientes pasos: Revisar la documentación: En este paso el auditor revisa todos y cada uno de los documentos obligatorios, exigidos por ISO 27001. Para ello, es preciso que el auditor se familiarice con los requisitos y los procesos del sistema. Crear la checklist: De modo paralelo a la tarea de revisión de los documentos y aprovechando la inmersión en su contenido, el auditor elabora la lista de verificación. Planificar la auditoría: La tarea puede llevar al auditor a diferentes áreas y ubicaciones. El plan de auditoría debe establecer cuándo visitar cada una de ellas y cuánto tiempo destinar, dependiendo del número de actividades previstas para cada departamento. Realizar la auditoría: La labor de auditoría en sí es eminentemente práctica. Se trata de recorrer las instalaciones, verificando la lista, hablando con los empleados, revisando los ordenadores y otro tipo de dispositivos, determinar las condiciones de seguridad física, la implementación adecuada de los controles. Proceso de Auditoría Checklist de Auditoría... Y continúa con: Redactar los informes: Cuanto más puntual, mejor. En los informes deben aparecer las no conformidades halladas, pero también los puntos positivos relevantes. La lista de verificación es un buen apoyo en este momento para evitar que algo importante se quede fuera. Realizar seguimiento: La tarea de auditoría no culmina con la presentación de los informes. El auditor debe verificar que las acciones correctivas propuestas se implementan y que resultan efectivas. Para finalizar este punto, vemos que la lista de verificación puede ser clave en diferentes momentos del proceso. Por esto es que en la creación de una checklist se ha de tener en cuenta uno a uno: Requisitos del estándar: El listado debe permitir comprobar que se está cumpliendo cada requisito de ISO 27001. Lo ideal es concretar al máximo en relación a la manera en que la empresa, a su modo, ha decido enfocar la conformidad en cada punto con el estándar. Es decir, cada punto de la checklist debe ser fácilmente verificable. Contenido en políticas y procedimientos y planes: Si la política sobre seguridad de la información indica que se debe realizar una copia de seguridad cada seis horas, este debe ser un ítem que forme parte del checklist para ser verificado en su momento. ◤ Beneficios de aplicar ISO 27001/2 Además de asegurar la información de la organización, contar con un SGSI facilitará cumplir con todos los requerimientos legales que ya existen en el ámbito de la protección de la información. Su implementación también permitirá reducir los costes que podrían derivarse de incidentes de seguridad en la empresa. ▪ Aumenta la resistencia a ataques. ▪ Reduce los costos aplicando seguridad a medida de la necesidad ▪ Dada su constante aprendizaje y mejora, se adapta a las amenazas ▪ Ayuda a proteger la información, papel, digital o nube ◤ Y en el caso de las sanciones? ISO 27001/2 Es necesario que las violaciones a las Políticas Seguridad de la Información sean clasificadas e informadas con el objetivo de aplicar medidas correctivas conforme con los niveles de clasificación definidos y mitigar posibles afectaciones contra la seguridad de la información. Las medidas correctivas pueden considerarse desde acciones administrativas, hasta acciones de orden disciplinario o penal, de acuerdo con las circunstancias, si así lo ameritan. Los empleados que estén involucrados en incidentes de incumplimiento pueden ser sancionados o incluso ver terminado su contrato de acuerdo con las condiciones que en él se hayan establecido. Según IBM, el coste medio de una violación de datos es de aproximadamente 3,16 millones de euros (3,79 millones de dólares). ◤ En resumen… Para la implementación de un SGSI , recomendamos: 1. Obtención del apoyo de la dirección 2. Definición del alcance e inventario de activos 3. Análisis de riesgos 4. Desarrollo e implementación del programa de SGSI 5. Herramientas de operación del sistema 6. Auditoría interna 7. Acciones correctivas 8. Auditoría de certificación 9. Operación integrada en la rutina del SGSI 10. Auditorías regulares de vigilancia ◤ Finalizamos con ISO 27001/2… Preguntas? ◤ 27001/2 Finalizamos con ISO 27001/2… Gracias! 27001/2