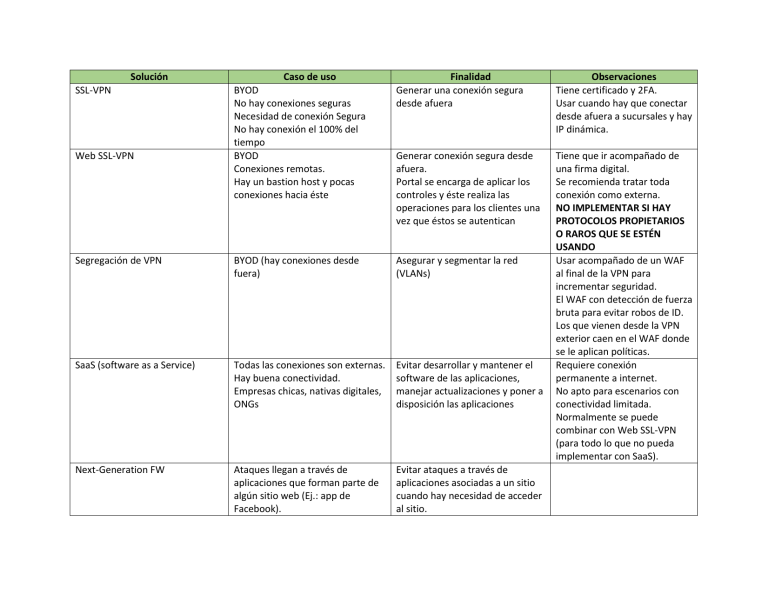

Solución SSL-VPN Web SSL-VPN Caso de uso BYOD No hay conexiones seguras Necesidad de conexión Segura No hay conexión el 100% del tiempo BYOD Conexiones remotas. Hay un bastion host y pocas conexiones hacia éste Finalidad Generar una conexión segura desde afuera Observaciones Tiene certificado y 2FA. Usar cuando hay que conectar desde afuera a sucursales y hay IP dinámica. Generar conexión segura desde afuera. Portal se encarga de aplicar los controles y éste realiza las operaciones para los clientes una vez que éstos se autentican Tiene que ir acompañado de una firma digital. Se recomienda tratar toda conexión como externa. NO IMPLEMENTAR SI HAY PROTOCOLOS PROPIETARIOS O RAROS QUE SE ESTÉN USANDO Usar acompañado de un WAF al final de la VPN para incrementar seguridad. El WAF con detección de fuerza bruta para evitar robos de ID. Los que vienen desde la VPN exterior caen en el WAF donde se le aplican políticas. Requiere conexión permanente a internet. No apto para escenarios con conectividad limitada. Normalmente se puede combinar con Web SSL-VPN (para todo lo que no pueda implementar con SaaS). Segregación de VPN BYOD (hay conexiones desde fuera) Asegurar y segmentar la red (VLANs) SaaS (software as a Service) Todas las conexiones son externas. Hay buena conectividad. Empresas chicas, nativas digitales, ONGs Evitar desarrollar y mantener el software de las aplicaciones, manejar actualizaciones y poner a disposición las aplicaciones Next-Generation FW Ataques llegan a través de aplicaciones que forman parte de algún sitio web (Ej.: app de Facebook). Evitar ataques a través de aplicaciones asociadas a un sitio cuando hay necesidad de acceder al sitio. Solución Federación de identidad (autenticación federada) Caso de uso Hay robos de identidad. Hay deficiencias en los sistemas de autenticación propios. Poco presupuesto. Finalidad Evitar robos de identidad. Delegar la autenticación en especialistas (CUIDADO: BUSCAR PROVEEDOR SERIO COMO CLOUDFLARE, AMAZON O GOOGLE). 2FA Robo de identidad. Cifrado de volúmenes Seguridad física del equipo comprometida. Evitar que cualquiera que no esté autorizado ingrese a servicios de la empresa Proteger el equipo de extracciones de información IP Sec Interconexión entre sucursales Hay IP fija Conectar sitios en forma segura Endpoint Protection (EP) Hay poca conectividad. Necesidad de protección contra fuga de información. Actividades maliciosas potenciales o desarrollándose. Protección de equipos. Proteger el equipo contra fugas de información, malware y otras acciones hostiles Recopilar y analizar datos Identificar amenazas Tomar acciones contra la amenaza. XDR (Extended Detection and Response) Observaciones No apto para organismos Gubernamentales u organizaciones que trabajen con información sensible. Alternativa: - WAF con detección de fuerza bruta. - Captcha - 2FA Combinar con captcha No montar automáticamente el volumen para maximizar el secreto. Usar únicamente si especifica que hay IPs estáticas entre los lugares a conectar. Preferentemente evitar. Útil para entornos donde no se cuenta con buena conexión. Detecta comportamientos. Una vez detectada e identificada la amenaza notifica al resto. Detecta comportamientos.