Auditoría de Sistemas: Módulo de Curso para Ingeniería

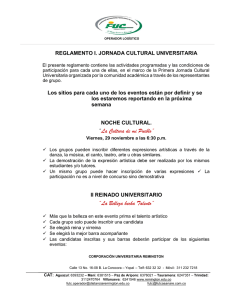

Anuncio