FICHA No

Anuncio

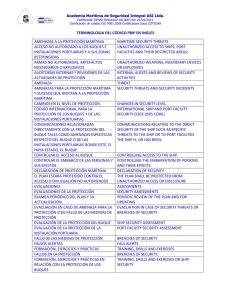

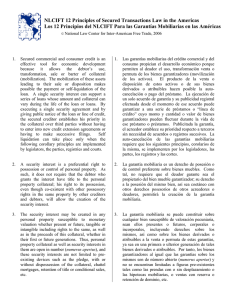

FICHA BIBLIOGRÁFICA Proyecto de Grado I Nicolás Sánchez Acevedo Juan Sebastián Segura Castañeda FICHA No.: 1 FECHA: 22/08/2005 PREGUNTA DE INVESTIGACIÓN: ¿Cómo calcular el Retorno a la Inversión en Seguridad Informática? Nombre de la publicación Autores de la publicación Año de la publicación Puntos principales del artículo (aportes a la investigación) Concepts and Terminology for Computer Security Donald L. Brinkley & Roger R. Schell 1995 • Caracterización de Computer Security, desde la Seguridad de TI. • Diferencias entre confidencialidad, integridad y disponibilidad. • Significado de Computer Security • La teoría de Computer Security • Políticas de Seguridad o Definición o Mecanismos para su funcionamiento • The Reference Monitor Resumen del artículo Existen varias caracterizaciones para Computer Security. Una de ellas está relacionada con Information Technology Security (IT Security), y este define como principios: • Confidencialidad • Integridad • Disponibilidad La disponibilidad resulta ser de diferente tipo que los otros dos componentes. La disponibilidad pertenece tanto a la información como a los recursos, mientras que la confidencialidad y la integridad pertenecen solamente a la información. Otra distinción fuerte es el hecho de que la confidencialidad y la integridad se pueden hacer cumplir previniendo el acceso ilicito a la información protegida; de otro lado, la disponibilidad no puede ser proporcionada con control de acceso en un computador. El objetivo clave de la disponibilidad es que la información o los recursos no deben ser retenidos. En un sistema, no es posible verificar un alto nivel de confianza con respecto a la disponiblidad, lo que si se puede hacer con la confidencialidad y la integridad. Computer security es el subconjunto de la Seguridad en TI encaminado a la seguridad de la información en un computador, contra amenazas de confidencialidad e integridad, pero no de disponibilidad. Para entender Computer Security bajo su teoría, se tienen tres nociones fundamentales: • Política de Seguridad: cómo una organización administra, protege y distribuye la información sensible. • El funcionamiento de los mecanismos internos de la política de seguridad. • Aseguramiento que esos mecanismos hacen cumplir la política de seguridad.