20152708 Pentest herramienta de diagnóstico eficaz_ parte2

Anuncio

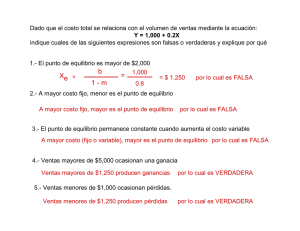

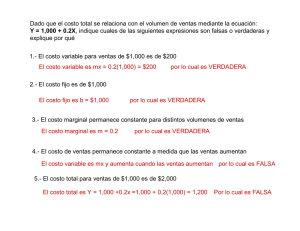

El Pentest como herramienta de diagnóstico eficaz Rigor Técnico + Excesiva y escrupulosa severidad + Un proceso que no deja lugar a sospechas + Controla la calidad de la información + Confirma resultados y valida opciones Sobre el tema + ¿Cual es el problema de no aplicar herramientas como las Pruebas de Penetración con el debido rigor? Falsa Sensación de Seguridad Falsa Sensación de Seguridad + La misma historia contada por distintas personas cambia de manera significativa + Lenguaje de finanzas, lenguaje de sistemas, lenguaje del negocio, lo que se dice, lo que no se dice, lo que se deja a la interpretación… La misma historia Las verdaderas amenazas La interpretación de una vulnerabilidad puede hacer la diferencia entre: + Detectar, bloquear y prevenir de manera eficiente un ataque a nuestra organización, sus datos y sus activos + (**Insertar cualquier otra opción aquí**) Casos de la vida real Las historias jamás contadas: + Comprometiendo al usuario + Lógica de las aplicaciones Comprometiendo al usuario + Campañas de volanteo + El poder de una hoja impresa Cuando 1 + 1 = 3,985.4 “Existe una vulnerabilidad por falta de validación en los parámetros de entrada del campo de usuario y de busqueda, asi como el de número de proveedor en la aplicación PEOPLE 1X.MTY, para la cual se recomienda actualizar el código fuente así como… TL;DR” Cuando 1 + 1 = 3,985.4 “Se obtuvo, mediante un ataque desde Internet que duró 14 horas, todo el padrón de proveedores de la organización” Las verdaderas amenazas + ¿Qué historia sobre la Seguridad Informática se cuenta en tu organización? Las verdaderas amenazas + + + + “Ya cumplimos!” “Nadie se enteró ni se enterará jamás” “Operaciones >> Seguridad” “Seguridad es gasto” Conclusiones Una Prueba de Penetración… + es una historia que se debe saber contar + es un traje a la medida del Cliente + es la “Última Milla” David Schekaibán CISA, CISM david@codigoverde.com