Descargar pdf

Anuncio

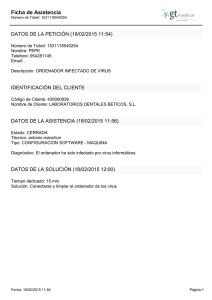

CRECE EN INTERNET Navega con seguridad por Internet Navega con seguridad por Internet 1. Copias de seguridad 2. Las contraseñas y la creación de usuarios 3. Los virus 4. Los antivirus 5. Tipo de antivirus 6. Cóm Cómo configurar nuestro navegador 7. El Firewall o cortafuegos 8. Los Spyware o troyan troyano anos 9. El spam y el correo electrónic electrónico nico 10. Buenas practicas de seguridad La seguridad es conjunto de métodos y medios de protección que nos permiten vivir en un ambiente de confianza en nuestra comunidad, sociedad o país y mantenernos libres de peligros. De la misma manera que en la vida cotidiana procuramos sentirnos seguros, con respecto al ordenador también es necesario recurrir a un conjunto de métodos de protección para tanto el uso que le damos como la navegación por Internet sean lo más seguros posible. Regularmente, las amenazas a la seguridad del ordenador y a la información que contiene, están relacionadas principalmente con el incumplimiento de ciertas • medidas de seguridad básicas como las siguientes: El mal uso de claves de acceso y contraseñas, por ejemplo, responder "sí" cuando nos preguntan si queremos guardar nuestra contraseña en un ordenador. • No utilizar las herramientas de seguridad que nos proporciona el sistema operativo o los programas que nos permiten navegar por Internet. • No tener copias de seguridad de la información. • No utilizar correctamente un antivirus, un antispyware (anti-programas espía) o antispam (anti-envíos de correos no solicitados). 2 Hablamos de seguridad pero, ¿de qué tenemos que proteger a nuestro ordenador? • De la modificación, destrucción y obtención de información que contiene nuestro ordenador, provocada por terceras personas, virus, spyware (programas espía), entre otros (sobre los que hablaremos más adelante). • De fallos en procesos, almacenamiento o transmisión de la información, que pueden pasar cuando, por ejemplo, reenviamos de forma accidental un mensaje con virus o cuando abrimos archivos adjuntos a un correo electrónico sin verificar antes si tiene virus. Es importante saber que estos errores pueden producirse de forma accidental o intencionada. Para evitarlos, a continuación mostraremos una serie de medidas preventivas que nos darán tranquilidad cuando utilizamos nuestro ordenador y navegamos por Internet. 1. Copias de seguridad Las copias de seguridad del sistema son, con frecuencia, el único mecanismo de recuperación que tienen los administradores para restaurar una máquina que por cualquier motivo - no siempre se debe tratar de un virus - ha perdido datos. Hay que tener copias de seguridad tanto de los programas instalados como los archivos que hemos ido guardando. Hay múltiples soportes donde guardar las copias de seguridad: - El disco duro. duro Es posible utilizar una unidad de disco duro completa (o una partición, es decir, una parte del mismo) para realizar copias de seguridad. Se puede crear un sistema de ficheros sobre la unidad y copiar los ficheros que nos interese guardar (o recuperar). Siempre se recomienda hacer una copia de seguridad de todo el disco duro. Por ello disponemos de un asistente para copia de seguridad o restauración en el sistema operativo 3 Windows. Sólo tenemos que seguir las instrucciones que van dando los diferentes cuadros de diálogo, seleccionar las opciones de preferencia y hacer clic en "siguiente". El problema de este sistema es que la copia de seguridad se almacena en el mismo ordenador y en caso de que entrara un virus, éste puede atacar también la copia de seguridad. - El CDCD-ROM. ROM Hoy en día, la mayoría de los ordenadores disponen de unidades grabadoras de CD-ROM y DVD, con una capacidad de almacenamiento de 650 MB en un CD-ROM y de 4.7 Gb en un DVD. Estos adicionalmente pueden ser reescribibles y utilizarse varias veces. - El Pen Drive (o lápiz USB o lápiz de memoria). Es un pequeño dispositivo de almacenamiento USB del tamaño de un llavero que puede ser de diferentes capacidades. - Los discos externos: externos son unidades de almacenamiento de gran capacidad que son la mejor opción para mantener grandes cantidades de información almacenada. Es un disco duro transportable que se conecta con USB 2.0, 3.0 o Bluetooth. Sus capacidades van desde los 2 GB de microdiscs a cientos de GB (Terabytes). Son compatibles con todos los ordenadores actuales.. 4 2. Las contraseñas y la creación creación de usuario usuarios Las contraseñas son claves secretas y forman parte de nuestra vida diaria. Por ejemplo, cuando abrimos una cuenta bancaria nos dan una libreta o tarjeta, con una contraseña que nos permite retirar dinero de un cajero automático de manera segura. En el caso de nuestro ordenador, una clave o contraseña nos ayuda a controlar las personas que lo utilizan, ya sea en casa o en el trabajo. Pero para la creación de contraseñas realmente tenga utilidad recomendamos crear cuentas de usuario diferentes. Así las diferentes personas que utilizan el mismo ordenador (como otros miembros de la familia o los compañeros de trabajo) entran con su clave personal, disponen de espacio propio y pueden trabajar sin el riesgo de borrar o modificar información importante para los otros usuarios. Para crear una cuenta de usuario debemos hacer lo siguiente: PASO 1. 1 Ir a inicio y hacer clic en el panel de control. control 5 PASO PASO 2. Ir a cuentas de usuario usuario y hacer clic. PASO PASO 3. Hacer clic a crear una una cuenta nueva PASO PASO 4. Escribir el nombre de usuario y hacer clic en siguient siguiente ente. 6 PASO PASO 5. Elegir el tipo de cuenta. Puede ser como administrador, para tener el control del ordenador o también podemos abrir una cuenta limitada, por ejemplo, para nuestros hijos. Una vez que hemos elegido, debemos hacer clic en crear cuenta. cuenta PASO PASO 6. Se abrirá una ventana donde se nos indicará que la nueva cuenta de usuario ha sido creada. Si deseamos abrir la información de la nueva cuenta, debemos hacer clic en el nombre del usuario, en este caso, en el nombre de Jordi. PASO ASO 7. En esta sección podremos cambiar el nombre de usuario, crear la contraseña, cambiar el icono que nos representa o simplemente borrar el nuevo usuario. 7 3. Los virus Al igual que los seres humanos, los ordenadores están expuestos a "enfermedades" provocadas por virus que se pueden contraer desde un dispositivo de almacenamiento infectado, un correo electrónico, por haber bajado programas o simplemente navegando indiscriminadamente por la red. Es importante poner de manifiesto que los virus entran por el intercambio de archivos, así que no sólo se transmiten por Internet, sino también en utilizar unidades de disco externas: discos extraíbles, discos compactos, DVD de datos o disquetes. Pensar en tener nuestro ordenador aislado, sin utilizar estos medios - Internet y las unidades de disco - no sería práctico, al igual que tener un coche sin ruedas. Como ocurre en el cuerpo humano, los virus en los ordenadores no siempre se manifiestan inmediatamente, sino que "se incuban" dentro del cuerpo por un tiempo determinado hasta que algo los activa: entonces aparecen los verdaderos problemas. Vemos algunas características de los virus: - Pueden estar en un programa de ordenador. - Pueden autorreplicarse. - Intentan ocultar su presencia hasta el momento de la activación. - Producen efectos nocivos en el huésped, es decir, en el ordenador. Principales Principales tipos tipos de virus Los tipos de virus se pueden definir según varios criterios: según los daños que causa, los ficheros que infectan, las técnicas que utilizan para infectar, su origen, etc. Algunos de los tipos de virus más conocidos son los siguientes: a) Virus residente: residente Se les llama de esta manera porque son virus que se ocultan de forma residente o permanente en la memoria RAM. Estos virus controlan 8 todas las operaciones que realiza el sistema operativo como la ejecución de ficheros y programas. Pueden permanecer ocultos por un tiempo antes de atacar o ser eliminados por antivirus. Ejemplos: Randex, CMJ, mías, MrKlunky. b) Virus de acción directa: directa Estos virus no permanecen en la memoria sino que se reproducen y actúan cuando son ejecutados. Buscan contagiar a los archivos que están en su mismo directorio. c) Virus de sobreescritura: sobreescritura Son virus que destruyen la información contenida en los ficheros, escribiendo sobre ella y provocando su inutilidad. Si esto sucede, la única forma de eliminarlo es borrando el archivo y perdiendo su contenido. Ejemplos: Way, Trj.Reboot, Trivial.88.D. d) Virus de arranque: arranque Estos virus infectan los discos que contienen los archivos. Su principal característica es que infectan primero el sector de arranque del disco. Sólo se activará el virus si se pone en marcha este último disco. Ejemplos: Polyboot.B, AntiEXE. e) Virus de Archivo: Son aquellos que afectan programas o ficheros ejecutables (archivos de extensiones EXE y COM). Este es el tipo de virus que nos podemos encontrar com más facilidad. ¿Que hacen los virus? - La combinación de código potencialmente dañino, con la habilidad de reproducirse - y hasta "evolucionar" - es lo que hace a los virus peligrosos para los ordenadores. Cuando un virus se instala en una máquina, puede ejecutar cualquier instrucción que su autor haya programado. la actividad del virus puede iniciarse en una fecha determinada, después de que el programa infectado se haya utilizado un determinado número de veces o bien al azar. - Cuando se inicia la carga, la mayoría de los virus son inofensivos, y no hacen más que mostrar mensajes de diferentes tipos. - Hay otros virus más peligrosos que pueden destrozar archivos, desplazar o eliminar el sector de arranque principal, borrar los contenidos del disco duro o, incluso, escribir sobre la BIOS1 dejando el ordenador inutilizable. 1 Sistema de entrada y salida que permite cargar el sistema operativo 9 - La mayoría de los virus no borran todos los archivos del disco duro, ya que si se borra todo el disco duro también se borrará el virus. Algunas de las acciones más evidentes de los virus son: • Hacer que el ordenador se pare. • Borrar archivos. • Causar un comportamiento errático en la pantalla o monitor. • Desplegar mensajes. • Desordenar datos en el disco duro. • Aumentar el tamaño de los archivos (en infectarlos). • Reducir la memoria total. ¿Cóm ¿Cómo reconocer un Virus? - Muchos virus se anuncian ellos mismos produciendo un sonido o mostrando un mensaje en pantalla. Pero también están los que no dan ninguna señal de su presencia en el ordenador (hasta que causan el daño). - Dado que los virus se comportan de maneras diversas, no existe un signo común que sirva de aviso de su presencia, sin embargo, las acciones antes mencionadas sirven como señal de la presencia de un virus. ¿Por qué hay gente gente que crea virus? En realidad no está claro porque hay programadores que se dedican a crear y liberar virus: en último término sólo ellos lo saben. Se cree que algunos lo hacen por el desafío tecnológico de generar una amenaza única, no detectable. Otros lo hacen sólo por vanidad: el creador espera que el virus se propague de tal manera que lo haga famoso (la notoriedad pública llega cuando las empresas antivirus tienen que diseñar una solución específica para este virus). Se pueden encontrar listados de los virus activos en los sitios web de los fabricantes de programas. Incluyen información sobre las diferentes tipologías, como tratarlos y qué herramientas existen para eliminarlos. Un par de ejemplos: 10 www.symantec.com/region/mx/avcenter/removal_tools.html www.pandasoftware.es • Encontramos el virus "ladrón de contraseñas" que monitoriza las direcciones web a las que hemos accedido que contengan ciertas cadenas de texto, pertenecientes a entidades bancarias, y las redirige hasta otras que las imitan, para engañar a usuarios desprevenidos, que proporcionarían información confidencial , para después enviarla a su autor. Este fraude se denomina phising y está originando graves contratiempos y pérdidas tanto a usuarios como a entidades financieras. • Los backdoor son un punto de acceso al control parcial de un ordenador, que permite a los piratas informáticos acceder de manera remota al ordenador afectado, para realizar en él, acciones que comprometen la confidencialidad del usuario o dificultan su trabajo. Tiene un nivel alto de peligrosidad. • Los virus gusano se propagan mediante el envío masivo de correo electrónico a direcciones que hay en el sistema infectado. Las características de los mensajes son variables, aunque el asunto del mensaje siempre está en inglés o en otro idioma. También pueden propagarse a través de redes de intercambio de archivos (P2P: KaZaa, eMule). Algunos virus gusano (worm) intentan detener programas de seguridad como cortafuegos (firewalls) y antivirus, y también de monitorización, como el Administrador de Tareas o el Editor del Registro de Windows. También pueden intentar abrir una puerta por detrás en el ordenador infectado o actuando desde aplicaciones como la de Microsoft Outlook en los equipos infectados y recursos compartidos en la red. La extensión de este archivo gusano puede ser *. como, *. CPL, *. exe, * scr. • Los virus que infectan documentos con macros, como los de Microsoft Word o Excel (del paquete Office). Al abrir el documento infectado, el virus 11 se copia hasta 50 documentos que son enviados como anexos en otros correos a través del programa de correo Microsoft Outlook (si está instalado en el ordenador). El virus también puede infectar otros documentos y enviarlo por correo de forma inadvertida por el usuario utilizando la libreta de direcciones del usuario. Los receptores pueden ser engañados y abrir el archivo infectado, ya que el mensaje con el virus procede de una dirección conocida. Es importante recordar que los virus no entrarán en acción hasta que no abrimos el documento adjuntado: el mensaje de correo en sí mismo es inofensivo. Los usuarios de productos Microsoft deben estar actualizados en las aplicaciones que la empresa desarrolla regularmente para contrarrestar los virus que afectan a sus programas. Es importante utilizar programas con licencia o software libre (como el gestor de correos de Thunderbird o el paquete de programas de Open Office). ¿Qué hacer cuando se ha contraído un Virus? Virus? - En general hay que tener activado el cortafuegos y un antivirus que se actualice, y pasarlo cada cierto tiempo para evitar esta situación. Cuando detectamos un virus lo primero que hay que hacer es contener para que no se propague por cualquier sitio y así poder erradicarlo. - Si disponemos de un buen programa de protección antivirus, podemos eliminar el virus y recuperar el ordenador. Cualquier buen programa antivirus nos ayudará a identificar el virus y eliminarlo del sistema. - Si trabajamos en una red local y sabemos que estamos infectados por un virus tenemos que salir de ella inmediatamente. - Una vez que hemos contenido el virus, necesitaremos desinfectar nuestro sistema, y luego revisar todas las copias de archivos que se han realizado desde el ordenador infectado, ya que estas posiblemente también tengan el virus. Es recomendable pasar por un antivirus estas unidades, o sencillamente eliminarlas (si es que tenemos una copia en el ordenador o en otro lugar). - Para desinfectar el sistema, se cierran todas las aplicaciones y apaga el ordenador enseguida. Entonces, se arranca el ordenador utilizando el Disco de 12 Recuperación del Sistema (System Rescue Disk). Este disco fue generado por el programa antivirus, el día que se instaló. Se utiliza el antivirus de este disco de recuperación para escanear su sistema en busca de virus. - Las definiciones de virus del disco de recuperación pueden estar desactualizadas, una vez se haya hecho una primera revisión, y se haya limpiado el sistema de virus conocidos, se reinicia el sistema operativo y se puede optar por realizar una nueva revisión de antivirus, con las definiciones actualizadas. - Si no se han actualizado los archivos de definición de virus recientemente, hay que hacerlo inmediatamente para estar protegido de los últimos virus. - Una vez que se ha revisado el sistema, deberá asegurarse que las copias de seguridad e información transferible no estén infectadas. De esta manera, se asegurará de que el ordenador no se volverá a infectarse accidentalmente. Igualmente, se verificarán todas las unidades de almacenamiento de información. 4. Los antivirus La gran proliferación de virus, gusanos, troyanos y otros tipos de software dañino pueden afectar tanto a los sistemas conectados a redes de comunicación (Internet) como aquellos que no están conectados a redes externas, pero disponen de dispositivos de lectura de soportes ópticos o magnéticos, capaces de importar cualquier tipo de virus (CDs, DVDs, disquetes, memorias USB, etc.). Los antivirus son programas que protegen el ordenador de la entrada de virus y troyanos. Son una medida de precaución muy poderosa, ya que tras detectar la presencia del virus, lo eliminan. Hay que tener en cuenta que, tanto en la detección de virus como en la reparación que el antivirus pueda llevar a cabo, es muy importante la información que estos programas tengan sobre la definición de los virus más recientes. En la medida que dispongan de estos datos, podrán 13 reconocer una mayor cantidad de virus. En general, los virus guardan copia de sí mismos en los sectores de arranque de disquetes y discos duros, o bien en archivos ejecutables o archivos de datos que contengan macros. macros Para proteger el ordenador los antivirus utilizan distintas técnicas: - Rastreo: Rastreo Cuando un virus está plenamente identificado, es posible diseñar un programa que detecte cualquier archivo o sector de arranque infectado por aquel. - Detección de cambios: cambios Los virus deben modificar los sectores de arranque o los archivos para infectarlos. El antivirus puede detectar estos cambios (incluso cuando el virus es desconocido) siempre que se pueda discriminar entre cambios normales y cambios virales. - Análisis heurístico: heurístico Mediante este procedimiento se intenta detectarlos monitoreando los comportamientos anormales en la máquina, característicos de los virus. - Verificación: Verificación Identificar el tipo específico de virus (sólo para virus conocidos). - Desinfección : hay dos tipos de desinfección: - Específica: se utiliza para contrarrestar la infección de virus conocidos. - Genérica: mediante el conocimiento del aspecto previo de archivos y sectores de arranque (previo a la infección) se pueden reconstruir los elementos dañados. Los antivirus pueden utilizarse para revisar el ordenador periódicamente, o bien se pueden cargar automáticamente en la memoria para monitorizar permanentemente la máquina. También pueden programarse para hacer una revisión completa del sistema en fechas predeterminadas. 5. Tipos Tipos de antivirus a) Antivirus gratuitos Se pueden hacer escaneos (detección de virus) de las diferentes unidades del ordenador y de las unidades extraíbles (disquetes, CDs, DVDs, memorias USB, etc.) A través de un servicio que dan algunos sitios de Internet. 14 Dentro de los antivirus gratuitos que se pueden encontrar en la Red, están los Antivirus de Escritorio, que son programas que se instalan en el ordenador y los Antivirus en Línea, los que se accede mediante el navegador web. Para los primeros, se necesita estar conectado a Internet sólo para descargar el programa. Los segundos sólo funcionan bajo demanda, es decir, cuando se entra en la página web de la aplicación. Por lo tanto no protegen el ordenador permanentemente. Estos son recomendables para hacer una segunda prueba en un archivo dudoso. Por ejemplo: http://www.pandasecurity.com/spain/homeusers/solutions/activescan/ Estos antivirus gratuitos en general no tienen apoyo por parte del fabricante. Pero por otro lado, suelen ser igual de eficaces que las versiones comerciales y son muy adecuados para usuarios domésticos con requerimientos de seguridad normales. La razón por la que estos productos se dan gratuitamente es que el mercado corporativo de seguridad informática es mucho mayor que el doméstico y algunos fabricantes prefieren darse a conocer entre los usuarios domésticos regalando sus productos para publicitar su marca o dejar que utilicen de prueba durante un periodo. Antivirus de Escritori Escritorio torio - Security Essentials es el antivirus gratuito de Microsoft. Sencillo de instalar y de utilizar. Proporciona protección en tiempo real contra virus, spyware y malware (software malintencionado), es decir, se mantiene siempre actualizado y ejecutándose en un segundo plano sin interrumpir al usuario. De esta manera, se asegura que el ordenador esté siempre protegido y avisa de la protección. Se puede descargar y ver un vídeo con las instrucciones de funcionamiento en: http://www.microsoft.com/Security_essentials/default.aspx 15 - ClamWin Antivirus es un analizador capaz de detectar virus que hayan contaminado cualquier directorio o archivo del ordenador. Es de código abierto, es decir, que puede ser modificado por el usuario, y utiliza bases de datos que se actualizan frecuentemente a través de Internet. El programa se integra en el menú contextual del Explorador de Windows para analizar archivos con mayor comodidad, y añade también un plug-in para el cliente de correo Microsoft Outlook a fin de analizar los archivos que te envían como adjuntos. Incluye varias opciones de configuración como la programación de análisis de sistema periódicos, guardar los informes generados, eliminar o mover a un directorio de cuarentena los ficheros infectados, etc. - Alwil Software ofrece la versión doméstica de su antivirus, Avast Home, gratuito para uso "doméstico sin ánimo de lucro". Está disponible en español. Dispone de protección residente, y su característica más relevante es que el filtrado de correo electrónico es independiente del cliente de correo, ya que implementa un servidor de correo SMTP que realiza la exploración el correo. Simplemente hay que configurar el cliente de correo para que use como servidor de correo entrante y saliente el del antivirus. Como curiosidad, dispone de una interfaz que podemos personalizar mediante carátulas (skins). Antivirus en Linia Linia Estos antivirus no se instalan en el ordenador como un programa convencional, sino que se accede mediante un navegador web. El tiempo de escaneado varía en función de la velocidad de su conexión, la carga momentánea de los servidores o el volumen de datos que se quiera rastrear. La mayoría de estos servicios descargan un subprograma (ActiveX o Java), y por eso la primera vez que se accede tardan unos minutos en arrancar. 16 - Bitdefender. Bitdefender Tras la carga del subprograma ActiveX y sus componentes, muestra una vista en árbol de la estructura de directorios del sistema. En ella, se pueden seleccionar las unidades sobre las que se desea realizar la búsqueda de código maligno. En español. - TrendMicro. TrendMicro Presenta una estructura de árbol de directorios con las unidades del sistema, para escoger aquellas de las que se desea realizar el escaneado de virus. La página de descarga de Internet está mayoritariamente en inglés, pero el producto está en castellano y tiene incorporada una herramienta de revisión de puertos. - AVG: Ofrece versiones previas gratuitas y un sistema de rastreo de virus tanto para el ordenador como para programas. Tiene una interfaz muy sencilla de utilizar y se pueden programar actualizaciones y escaneo del sistema.. b) Sharewares También es posible bajar (descargar) de Internet algunos programas de antivirus. Para descargarlos siempre es necesario pagar. Sin embargo algunos dan la posibilidad de probarlos por un tiempo (aprox. 30 días), es decir, se trata de Sharewares (programas para compartir). - Kaspersky. Es un completo y avanzado sistema de protección para usuarios profesionales que requieren una protección extra de fiabilidad garantizada. El programa incluye un amplio abanico de utilidades y funciones para optimizar la seguridad del PC y tener 17 siempre el máximo de seguridad posible: vigilancia de todas las fuentes posibles de virus, tecnología de protección integrada para aplicaciones de Office, soporte para un gran número de clientes de correo electrónico, posibilidad de controlar también archivos comprimidos, herramientas mejoradas de gestión y notificación avanzada de amenazas e infecciones, etc. Kaspersky puede, además, recuperar datos en archivos infectados, y cuenta con una base de datos de virus actualizada cada hora. No sólo proporciona protección en tiempo real, sino también la posibilidad de realizar análisis de sistema completos cada cierto tiempo, todo ello al más alto nivel de velocidad y efectividad.. - Panda. Es un paquete de herramientas con el que se puede proteger el ordenador de virus, intrusos, dialers no autorizados (programas que realizan llamadas telefónicas desde el PC), correos basura, etc., Incluso con herramientas de control de contenido web . Cada elemento se puede configurar o activar individualmente, por eso se adapta a las necesidades de cada usuario. Se pueden configurar las siguientes opciones: Antivirus, Firewall, AntiSpyware, AntiDialers, AntiSpam, Filtrado de contenidos web, TruPrevent. En general la versión de prueba es funcional durante un periodo de 30 días. Cuando tenemos el antivirus instalado por un mes es posible hacer escaneos de todas las unidades, y así hacer una limpieza general del ordenador y las unidades extraíbles. Sin embargo, no hay que olvidar que desinstalar el programa una vez que ha finalizado el periodo de pruebas. Algunos se desinstala instalan automáticamente, pero otros no. Si nos pasamos del plazo el programa empieza a funcionar mal y podría generar problemas en el ordenador. c) Instalación de un antivirus de pago Esta es la opción más recomendable, ya que el programa antivirus queda instalado en el ordenador, y de esta manera está en constante funcionamiento, 18 cumple la función de barrera permanente que detecta la aparición de virus tanto los que vienen de Internet como los que proceden de alguna unidad extraíble. Al igual que los antivirus que escanean desde un sitio de Internet o los shareware, una vez que detectan la presencia de un virus hacen de "médico" y eliminan "el agente patógeno". Por eso es mejor tener instalado el antivirus, ya que al estar funcionando constantemente detectará los virus apenas entren en el ordenador y así los eliminará antes de que provoquen algún daño. En cambio, en los otros sistemas (gratuito y shareware), puede que el virus haya entrado antes, y si bien el antivirus detectará el agente "extraño" y la eliminará, el virus puede haber provocado daños en el ordenador que dependerán tanto del tiempo que la hayamos tenido alojado como de las condiciones que permiten su propagación. Los programas de antivirus más poderosos y conocidos son Norton Antivirus (Symantec), McAffe y Panda. Se pueden comprar en tiendas del ramo o se pueden descargar y pagar vía Internet. Los precios fluctúan, por eso es recomendable buscar bien antes de hacer un compra: Norton AntiVirus www.symantecstore.com Mc Afee 2006 www.mcafeestore.com Panda http://www.pandasecurity.com/spain/homeusers/solutions/ Estos antivirus disponen de un instalador interactivo y sólo se deben seguir las indicaciones que nos van dando. En esta cápsula se han detallado aspectos de las principales utilidades del programa Norton AntiVirus que viene con los sistemas operativos de Windows. PRÁCTICA PRÁCTICA 1 Para hacer un escaneo general del ordenador PASO 1: 1 Entrar en el programa Norton Ir a "Inicio" / "Programas" / "Norton Antivirus" / "Norton Antivirus 2003" 19 (Dependerá de la versión que tengamos. Hay más recientes, pero como veremos más adelante, lo importante es la fecha del servicio de suscripción a definiciones de virus). PASO PASO 2: Una vez abierto el programa es necesario prestar atención a los siguientes aspectos. C o nfi g u ra ci ó d el p r o g ra m a D efi n i ci on s d e Vi ru s 20 -El mando LiveUpdate consigue las definiciones de virus más recientes y las actualizaciones de los programas Norton Antivirus cuando el ordenador está conectado a Internet. - El mando de Opciones permite configurar la forma como opera el programa. Se sugiere seguir las opciones recomendadas donde se desplegará la siguiente pantalla: 21 PASO PASO 3: Una vez seleccionadas las opciones de preferencias, cerraremos el cuadro y volveremos al cuadro inicial del programa. Aquí es necesario prestar atención a los siguientes aspectos: - El programa siempre se abre en la sección "Estado", donde se encuentran las funciones de análisis y el servicio de suscripción a definiciones de virus. - Lo que primero destaca al abrir el programa es que el Estado del sistema requiere una "atención urgente", esto se debe a que no se ha hecho un análisis completo del sistema (todas las unidades del ordenador). Dentro de las funciones de análisis de seguridad se han activado las siguientes funciones: • Auto-Protect: proporciona protección continua contra virus, gusanos y troyanos; revisa todos los archivos que se descargan de Internet. Se ejecuta en segundo plano y sin interrumpir el trabajo que estemos haciendo. • Análisis del correo electrónico: impide la entrada y salida de correos electrónicos infectados con virus. • Bloqueo de Scripts: supervisa los scripts y alerta de su comportamiento nocivo. • Análisis completo del sistema: se sugiere hacer un análisis completo al menos una vez a la semana para asegurarse de que el ordenador no tenga virus. 22 - Respecto del servicio de suscripción a definición de virus hay que tener en cuenta los siguientes aspectos: - La vigencia de un Antivirus depende del tiempo que dure la licencia, es decir, hasta qué fecha funciona actualizado la definición de virus para que el Antivirus pueda reconocerlos. En caso de que no haya, es posible suponer que el ordenador con este antivirus no está realmente protegido, porque desde esa fecha hasta la actualidad han aparecido una serie de nuevos virus para los que no han integrado las herramientas para reconocerlos y eliminarlos. - El servicio de suscripción, en el ejemplo que se presenta, caduca, por lo tanto se podría actualizar la definición de virus y así hacer una revisión completa con esta nueva información. Para ello es necesario conectar a Internet al ordenador, ya que las actualizaciones se bajan automáticamente desde el sitio web de Symantec (empresa creadora de Norton Antivirus). - El servicio de LiveUpdate está activado para que se realice de manera automática. De este modo Norton Antivirus consigue las definiciones de virus más recientes y las actualizaciones del programa cuando el ordenador está conectado a Internet. Si nos detenemos a analizar nuestro ejemplo es posible suponer que el programa está instalado en un ordenador que no se ha conectado a Internet y por ello no han conseguido las nuevas definiciones de virus (para solucionar esto habría que conectarse lo y automáticamente estas nuevas definiciones quedarían integradas en el sistema), ya que aún estamos dentro de la fecha que dura la licencia. PASO PASO 4: Para hacer un escaneo o revisión del ordenador hay que pulsar "Analizar en busca de virus". Aquí se presentan todas las unidades que se pueden analizar. Seleccionamos la opción deseada con un doble clic. Como se ha 23 mencionado anteriormente se sugiere hacer un análisis de todo el equipo una vez a la semana. Aparecerá el siguiente cuadro que informa del estado del análisis en busca de virus. PASO PASO 5: Una vez que ha terminado el proceso aparecerá la siguiente pantalla. Hacer clic en "Finalizar" para acabar con el proceso de análisis. PASO PASO 6: Cuando un Antivirus encuentra virus, da la opción para repararlo inmediatamente o dejarlo en cuarentena, siempre es más recomendable la primera opción. 24 Para renovar la definición de virus y actualizaciones del programa PASO PASO 1: Abrir el programa. PASO PASO 2: Seleccionar la opción LiveUpdate Cuando el ordenador está constantemente conectado a Internet esta renovación de la definición de virus se realiza una vez Cuando automáticamente a se la semana. realiza esta actualización del ordenador informa de esta nueva información mostrando un cuadro. Sólo hay que aceptar para que se renueven las definiciones de virus. 25 PASO PASO 3: cuadro Aparecerá de un diálogo indicando los productos y componentes que ya se están instalando en el ordenador. Hacer clic en "Siguiente". PASO PASO 4: Después se indican las actualizaciones que se encontraron para el programa. PASO PASO 5: Finalmente se desplegará un cuadro indicando los componentes y productos que han sido actualizados. Hacer clic en "Finalizar". 26 6. Configurar nuestro navegador Internet nos ofrece una gama de oportunidades para obtener información, comunicarse, aprender, comprar o vender, pero así como tiene ventajas, también tiene su lado oscuro: un mundo lleno de imágenes o lenguaje inapropiados, virus, programas espías y varios elementos delictivos que se esconden bajo identidades falsas. Los navegadores de Internet nos ofrecen la oportunidad de restringir el acceso a páginas web desde el sistema operativo Windows, así como otras herramientas de seguridad, útiles para tener una navegación más fiable por Internet. En general, se encuentran las siguientes herramientas en el menú Herramientas / Opciones de Internet / Seguridad del navegador Internet Explorer o desde el panel de control del sistema operativo Windows: Sitios de confianza: confianza donde podemos añadir páginas web conocidos y que no suponen un peligro para el ordenador. Esta configuración puede ser personalizada o utilizar el nivel predeterminado que en este caso es de seguridad "Baja". Sitios restringidos: restringidos donde se pueden incluir los sitios web que consideramos peligrosos y los que queremos restringir el acceso desde nuestro sistema. Esta herramienta puede ser muy útil para limitar el acceso de menores a páginas que se consideran no aptos para ellos. Esta configuración también puede ser personalizada o utilizarse predeterminada que en este caso es de seguridad "Alta". Internet: Internet se refiere al conjunto de webs que no se han incluido en ninguna de las dos opciones anteriores. Como en los otros casos, nos permite escoger entre configurar los accesos de forma personalizada o utilizar el nivel predeterminado de seguridad que aquí es "Media". 27 Intranet: Intranet ofrece las mismas opciones que el apartado Internet, pero aplicadas a nuestra red local, si se dispone de una. Para acceder a estas opciones debemos seguir los siguientes pasos: PASO 1. Ir → Centro de seguridad →a inicio, después, hacer clic en panel de control icono de Internet.→Opciones de Internet Elegir si queremos configurar los accesos a Internet de forma personalizada o si se prefiere el nivel predeterminado (seguridad "Media") Igualmente se podrán establecer los niveles de seguridad para la Intranet, Sitios de confianza (en el que se puede elegir seguridad "Baja") y Sitios restringidos en lo que se recomienda seguridad "Alta". 28 7. El Firewall o cortafuegos Un cortafuegos o firewall es un sistema de seguridadque sirve para evitar incendios forestales y consisteen establecer una barrera física para proteger una zona del alcance del fuego. En el caso de los ordenadores un firewall o cortafuegos es una barrera que protege nuestro ordenador de los posibles ataques de un usuario externo que, a través de la conexión a Internet, intente entrar en nuestro ordenador. La zona protegida se llama "perímetro de seguridad" y la protección se realiza separándola de una zona externa, no protegida, llamada "zona de riesgo". En la actualidad, los sistemas operativos, como el caso de Vista o Windows 7, incluyen un firewall que simplemente se deben activar. Además, se pueden encontrar, en Internet o en tiendas especializadas, cortafuegos personales que son programas que se instalan en el ordenador y que permiten filtrar y controlar la conexión a la red Internet. Para activar el cortafuegos de Windows se seguirán los siguientes pasos: Ir a inicio y hacer clic en panel de control → Centro de seguridad → Firewall de Windows → clic sobre el icono verde para activar el firewall recomendado para Windows 29 8. Los Spyware y troyanos SPYWARE Los programas espía (spyware) obtienen información del usuario que está conectado a Internet sin su conocimiento. Estos programas permiten que un tercero acceda a nuestro ordenador y monitorice el sistema sin que nos demos cuenta. A veces utilizan troyanos (ver punto siguiente y glosario) para conseguir la dirección de correo electrónico, saber cuáles son las páginas web que visitamos más veces y en los casos más graves contraseñas y números de tarjetas de crédito del ordenador del del usuario. Este tipo de programas también se utilizan para la publicidad: obtienen información sobre nuestros hábitos de navegación que venden a empresas que, posteriormente, nos envían anuncios. Este tipo de spyware va incluido frecuentemente en otros programas freeware (gratuitos), shareware (de prueba) o los denominados P2P, que funcionan por intercambio de archivos (KaZaa, eMule) que se pueden descargar de Internet o en páginas de televisión online . ¿Cómo ¿Cómo podemos saber si hay un spyware en el ordenador? Existen algunos "síntomas" en el ordenador que pueden ayudar a detectar si hay un programa espía como son los siguientes: • La aparición, sin motivo aparente, de banners publicitarios o ventanas emergentes, y en algunas ocasiones nuevas barras de herramientas en el navegador, que el usuario no ha añadido. • El cambio repentino en la página de inicio del navegador de Internet. • El bloqueo inesperado del navegador de Internet. • A veces el ordenador, sin ninguna causa aparente, empieza a funcionar muy lentamente. Esto puede ser por varios motivos: muchos programas trabajando al mismo tiempo o problemas de red, pero también por un programa espía. • El ordenador se bloquea (se queda colgado o parado) en momentos de carga excesiva, pero también puede bloquearse por el mal funcionamiento de un programa espía. Esto es especialmente claro cuando se están realizando operaciones sencillas que no suponen demasiado trabajo para el ordenador. • Algunas teclas del ordenador no funcionan. • Aparecen mensajes de error de Windows 30 ¿Cómo protegerse del spyware y qué hacer si ya se encuentra en el ordenador? ordenador? Hay dos cosas a tener en cuenta sobre los spyware: la "prevención", que consiste en el seguimiento de ciertos consejos básicos, y el cuidado que se debe hacer cuando hay un problema en el ordenador. 1) Prevención Cuando se navega por Internet, asegurarse de tener activado un firewall (ya sea el de Windows u otro). Aumentar el nivel de seguridad del navegador para no permitir la ejecución automática de ventanas emergentes o banners. Tener especial cuidado con los programas que se descargan desde Internet: muchos programas gratuitos, especialmente aplicaciones de intercambio de archivos P2P, contienen archivos que son programas espía. Estos programas estarán rendimiento y memoria en el ordenador e impedirán el óptimo funcionamiento de su ordenador e incluso bloquearán el navegador de Internet o el mismo sistema operativo. Mantener las aplicaciones instaladas en el ordenador siempre actualizadas, instalando los parches de seguridad (ver definición en glosario) desarrollados por los fabricantes. De esta manera, los programas espía no podrán instalarse en su ordenador. Una buena solución es instalar en su ordenador un antispyware. Este programa funciona de manera similar al antivirus, es decir, realiza una exploración en nuestro ordenador para identificar y eliminar los programas espía, registrar las entradas del sistema operativo, además de revisar los otros programas que tengamos instalados. También aumenta la privacidad en el uso de nuestro ordenador, mantiene el sistema sin los espías que puedan estar observándonos, registrando y transmitiendo nuestra información privada. Pero para que el 31 antispyware funcione correctamente hay que mantenerlo actualizado y en funcionamiento siempre. 2) Cura Poner a trabajar el antispyware, tal y como se hace con un antivirus y eliminar los espías que se encuentren. Una vez que se eliminan los spyware, recomendamos mantener su antivirus y antispyware actualizados. También es importante tener un sistema firewall. SABIAS SABIAS QUE… Los programas que permiten el intercambio de archivos de máquina a máquina a través de Internet están de moda. A este tipo de tecnología se le conoce como Peer to Peer (Punto a punto o igual a igual) o en pocas palabras P2P. Pero muchas veces, nuestros programas favoritos P2P como eMule o KaZaa (versión gratuita), pueden llevar programas espía. La opción más adecuada es: 1. Mantenerse informado: revisar en Internet las páginas que informan sobre los programas P2P infectados por no instalar los mismos en nuestro ordenador. 2. Tener la última versión del P2P y mantenerlo actualizado. 3. Finalmente, tener nuestro sistema de seguridad siempre alerta. TROYAN TROYANO ANOS Este tipo de programas-virus, si bien no son considerados programas espía, resultan ser muy parecidos a estos, ya que se ocultan en el interior de un programa de apariencia inocente. Cuando este último se ejecuta, el troyano realiza la acción o se oculta en el ordenador de quien la haya activado, tal y como sucede con los virus. Por ello es considerado un programa tipo virus. La función principal del troyano es la de espiar a personas, monitorizar lo que están haciendo en cada momento, para obtener información confidencial y controlar a nuestro ordenador, pero, a diferencia de los programas espía, el troyano, puede dañar parte del disco duro. 32 ¿Cómo podemos podemos saber si hay un troyano en el ordenador? Como ya se ha mencionado con anterioridad, un troyano es un programa tipo virus, por lo tanto, la manera de darse cuenta si tenemos uno en el ordenador es similar a la de los virus. Si tenemos un troyano en el ordenador se podrá observar: Disminución en el rendimiento general del ordenador. Disminución de la memoria. Cambios en los archivos. Cambios en los programas, como el hecho de cerrarse sin razón aparente. Aparición de mensajes de error de Windows, por citar algunos. Para protegerse del troyano, simplemente activar el antivirus y revisar todos y cada uno de los archivos que se reciben ya sea en CD, USB o por Internet. Igualmente mantener el antivirus actualizado, y llevar a cabo una revisión regular de las nuevas amenazas. También, procurar no instalar programas piratas o archivos gratuitos de Internet que no sean de confianza. 9. El spam y el correo electrónic electrónico nico SPAM ¿Cuántas veces al abrir el correo electrónico, hay una cantidad impresionante de mensajes no esperados? En el correo electrónico no solicitado se le conoce con el nombre de spam. Suele ser publicidad, ofertas o enlaces directos a una página web. Estos mensajes son enviados a miles de destinatarios a la vez. Las direcciones para enviar los spam suelen ser robadas, compradas, recolectadas o tomadas de cadenas de correos electrónicos. Se puede decir que hay 2 tipos de spammers (personas dedicadas a enviar spam): los que nos envían sólo un mensaje y los que bombardean cada semana con el 33 mismo mensaje. ¿Cómo funciona? Seguramente nos hemos preguntado alguna vez: ¿cómo me llega el spam si yo no he dado a conocer mi correo electrónico? Cuando se envía un correo electrónico se expone el contenido del mensaje, así como los datos del destinatario y del remitente. Este correo, antes de llegar a su destino pasa por varias partes de Internet, de modo que personas malintencionadas (spammers) a las que les interesa este tipo de información la pueden conseguir con determinadas técnicas. Los spammers registran los datos en su ordenador y posteriormente envían el spam. ¿Cuáles son las consecuencias del spam? Mencionaremos las más habituales: Son irritantes para que lleguen a la Bandeja de Entrada. Se pierde tiempo en eliminarlos. En el caso de una empresa, esto se puede traducir en fuertes pérdidas de dinero. Nos expone a virus, programas espía o troyanos. ¿Qué podemos hacer para protegernos del spam? En la actualidad, los proveedores de correo gratuito más utilizados como Hotmail o Yahoo, tienen un sistema antispam que funciona como filtro, de tal forma que los correos considerados spam, se envían a una carpeta para ser eliminados posteriormente. Para activar estos filtros es necesario ir a la sección de "Opciones" o "Propiedades" de nuestro correo electrónico y seguir estos pasos. Allí, nos darán la posibilidad de personalizar la protección antispam. Otra manera para mantenerse a salvo es eliminando aquellos correos que nos parezcan sospechosos, es decir, que vengan con un asunto que parezca extraño o con un idioma que desconozcamos. Para identificarlos, debemos apelar a nuestro sentido común. Finalmente, nunca responder a un spam: hacerlo es estar 34 confirmando al spammer que la dirección existe. Otras recomendaciones Como el correo electrónico es una de las vías más frecuentes por las que entran los virus a los ordenadores, es necesario estar muy atento y poner un especial cuidado. Lo primero que hay que tener en cuenta es que el simple hecho de recibir un correo electrónico por Internet no representa peligro, excepto cuando tenga anexado al mensaje un archivo con código ejecutable (aún así, el archivo debería ejecutarse, por lo que el simple hecho de leer el mensaje de correo no representa peligro). Algunos paquetes de correo como Outlook de Microsoft, podrían ser susceptibles a un virus que se encuentre escondido en el mensaje mismo de correo (en forma de un "script"). Pero esto se corrige modificando la configuración de seguridad del paquete Outlook o bien aplicando una actualización al paquete. El virus no entrará en acción mientras no se abra el documento anexo. El mensaje de correo en sí mismo es inofensivo. De todos modos siempre se sugiere borrar los correos "sospechosos", es decir, los que tienen un asunto extraño o en otro idioma. Muchas veces los remitentes de estos mensajes son personas desconocidas, pero también llegan con nombres de personas que conocemos (virus Melissa). En estos casos, es recomendable borrar el mensaje, avisar a la persona y por precaución revisar el ordenador con un antivirus actualizado. Otro elemento que afecta a la seguridad son los spam. Si bien estos generalmente no llevan virus, podrían tenerlos. Pero más que eso es una forma a través de la cual algunas empresas buscan obtener datos de las personas, por eso no es bueno responder un spam que no se ha solicitado ya que así confirmamos la dirección al spammer. Scam El scam es una forma de fraude por Internet. Consiste en un correo electrónico fraudulento (o páginas web fraudulentas) que pretende estafar económicamente por medio del engaño, generalmente presentado como donación a recibir, lotería 35 o premios a los que se accede previo envío de dinero. Phishing El phishing es otro tipo de fraude caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña o información detallada sobre tarjetas de crédito u otras informaciones bancarias). El estafador se hace pasar por una persona o empresa de confianza (por ejemplo: un banco o entidad financiera) y solicita contraseñas bancarias, números de cuenta, etc. Hoax Los hoax son mensajes con contenidos falsos o engañosos, generalmente provenientes en forma de cadena. Suelen anunciar virus desastrosos, engaños sobre personas enfermas que necesitan ayuda, o cualquier tipo de noticia sensacionalista falsa. Para protegerse del Scam y los Hoax se recomienda estar muy atento a los correos recibidos y marcar como spam los correos "sospechosos" (lo que venden un asunto extraño o en otro idioma) y no creerse la información si no hay una fuente para corroborar la misma. El comercio electrónic electrónico nico La compra y venta de productos, así como las transacciones bancarias vía Internet, en general están especialmente protegidas por aquellas empresas que ofrecen estos servicios. Sin embargo no es bueno confiarse. Antes de escribir el número de la cuenta corriente y / o de la tarjeta de crédito debe verificar que se trata de una empresa seria y de confianza para no ser víctimas de un phising. 36 Los navegadores más recientes tienen un sistema anti-phishing y un filtro de datos que se puede establecer desde Opciones de Internet en el menú de Herramientas del Navegador. También se puede seleccionar en la configuración de privacidad el nivel Medio y Bloquear elementos emergentes. Dependiendo de los navegadores que se utilicen se podrán utilizar opciones como la InPrivate del Explorador de Windows que evita el envío de información durante la visita a un sitio web y así controlar que la información sea compartida. Se deberá tener en cuenta que al habilitarlo es posible que no se pueda acceder a algunos contenidos de la página. Es posible que navegadores como Mozilla Firefox y Google Chrome puedan ser muy efectivos en cuanto a seguridad (ya que no están expuestos a ataques por ser de código libre) pero esto no significa que se pueda descuidar la seguridad. Por eso, siempre es una práctica 37 sana borrar los datos de la navegación, en especial cuando se han dejado datos en una página web. Para ello, se debe buscar en las herramientas del navegador las Opciones de Internet y borrar Formularios de datos. 38 10. Buenas prácticas de seguridad Para proteger la información, los archivos y programas que se encuentran ya sea en los ordenadores de nuestro entorno de trabajo o el ordenador personal, y mantenerse libres de virus, troyanos, programas espía, spam, se tendrán en cuenta las siguientes recomendaciones. Normas básicas Actualizar nuestras aplicaciones y programas con los parches de seguridad. Para ello, debemos visitar periódicamente los sitios web de las compañías creadoras del programa o programas que tenemos en nuestro ordenador e instalar las actualizaciones. Instalar cortafuegos (firewall), que nos garanticen la seguridad en nuestras comunicaciones vía Internet para que bloquean las entradas sin autorización al ordenador y para la salida de información queda restringida. Instalar el antivirus para detectar y eliminar virus, programarlo para que revise el ordenador de forma periódica, verificar periódicamente que está activo, además de la actualización constante. Instalar antispyware para proteger el ordenador de programas espía que controlan nuestros hábitos de navegación por Internet. Instalar herramientas antispam que nos ayuden a filtrar el correo y proteger nuestro equipo de todo tipo de amenazas. Asegurarse de que todo el software instalado en el ordenador provenga de una fuente conocida y segura. No instalar software pirata. No confiar en los archivos gratuitos que se descargan de sitios web desconocidos, ya que son una potencial vía de propagación de virus. Si se envían correos a varias personas, utilizar la casilla CCO (con copia oculta) para que los correos de nuestros contactos no sean utilizados por spammers. 39 En nuestro ordenador personal En general nunca debemos permitir que se instalen en nuestro ordenador programas de procedencia dudosa. Al navegar por Internet, únicamente instalamos software obtenido de empresas de reconocido prestigio. Nunca abrimos un archivo anexo a un correo electrónico a menos que estemos seguros de su procedencia. Siempre debemos proteger los programas y la información más importante. Al compartir discos de almacenamiento, debemos protegerlos contra escritura para evitar que sean infectados. Debemos utilizar un programa antivirus para limpiarlos y detectarlos. En caso de que el ordenador esté infectado y no contamos con antivirus, avisamos a un técnico para que revise y limpie nuestro ordenador. Actualizamos frecuentemente el programa antivirus, así como la base de datos de virus conocidos. En el trabajo La empresa debe establecer una política de seguridad a nivel corporativo. Debe realizar copias de seguridad tanto de la información como los programas utilizados. Debe mantener el software actualizado y con las licencias correspondientes. Se debe usar software legal y seguro. No utilizar software innecesario ni de origen poco confiable. Validar la autenticidad de los usuarios y controlar su acceso. Como usuario, nunca abrir un archivo anexo al correo electrónico sin revisarlo antes. El usuario no debe utilizar la cuenta de correo electrónico de la empresa para actividades comerciales. La empresa debe utilizar software especializado: firewall, antivirus, antispyware, antispam. La empresa debe desarrollar herramientas para la gestión de la actualización del software a nivel masivo. Uso de protocolos seguros en la empresa (https, ftp, entre otros). Utilización de firmas y certificados digitales. Uso de herramientas de software libre como: Linux, Mozilla Firefox, Mozilla Thunderbird. 40 GLOSARI GLOSARIO ARIO Antispam. Antispam Programa que detecta y elimina los correos electrónicos no solicitados. Antispyware. Antispyware Programa que detecta y elimina los programas espía. Antivirus. Antivirus Programa que detecta y elimina los virus informáticos que pueden haber infectado los archivos en un disco duro, un disquete o cualquier otro dispositivo de almacenamiento de datos. Banner publicitario Pop Up o ventana emergente. emergente Gráfico, generalmente rectangular, que se inserta en una página web, con fines publicitarios o promocionales. Puede funcionar como vínculo o link, ya que enlaza con una página web del anunciante. Contraseña o password. password Contraseña secreta conocida solamente por el usuario informático, que permite entrar a una computadora que está protegida mediante un sistema de seguridad. Cortafuegos o firewall. Literalmente, muro de fuego. Los cortafuegos, como también se les conoce, son programas que establecen barreras que impiden a un usuario externo el acceso a nuestro ordenador y por tanto a la información contenida en él. Cuenta de usuario. usuario Cuando alguien utiliza un ordenador, se le puede asignar una cuenta. Junto a este se un nombre de usuario único (login name) y una contraseña (password). Disco flexible. flexible Unidad de almacenamiento externa. También llamada disquete o floppie, tiene una capacidad de almacenamiento de 1,44 MB. Hoax: Hoax Correos con información falsa para hacer que los usuarios reenvíen correos y así rastrear los datos. Malware. Malware La palabra malware proviene de una agrupación de palabras (malicious software). Este programa o archivo, que es nocivo para el ordenador, está diseñado para insertar virus, gusanos, troyanos, spyware y, incluso, botes, intentando conseguir algún objetivo, como podría ser la recogida de información sobre el usuario o sobre el ordenador. Parches de seguridad. seguridad Conjunto de programas o aplicaciones que actualizan o reparan fallas del software (sistema operativo, ofimática, navegadores, por citar algunos) que tengamos instalado en nuestro ordenador. Pishing: estafa caracterizada por intentar adquirir información condifencial de forma fraudulenta (como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria). 41 Scam: Scam mensajes de correo electrónico en los que se ofrece la posibilidad de ganar grandes sumas de dinero (inversiones en Nigeria, Loterías que no se han comprado, herencias de un familiar desconocido) que piden algún desembolso por parte del usuario. Spam. Spam Correo electrónico no solicitado. Spammer. Spammer Persona que roba o compra direcciones de correo electrónico robadas y remite mensajes no solicitados. También es quien envía mensajes a los grupos de noticias para anunciar cualquier producto o servicio, sin importarle si su mensaje puede molestar o no al resto de suscriptores. Spyware. Programa espía. Troyano. Troyano Programa tipo virus que contiene un código dañino dentro de datos aparentemente inofensivas. Puede funcionar como un programa espía, pero a diferencia de estos, puede arruinar parte del disco duro. Virus. Virus Programas que "infectan" un ordenador y que pueden causar efectos indeseables o daños irreparables. Macros. Macros Se trata de un grupo de comandos de una aplicación de Office, organizados según un juego de instrucciones la ejecución de las cuales puede ser solicitada. Su uso elimina la realización de tareas repetitivas, automatizando las mismas. Sin embargo, hay personas que utilizan esta herramienta para escribir subrutinas con órdenes maliciosas y dañinas: tenemos así los virus macros. Scripts. Pequeños programas de comandos que realizan procesos más o menos complicados y que fácilmente pueden ser utilizados para llevar virus. 42