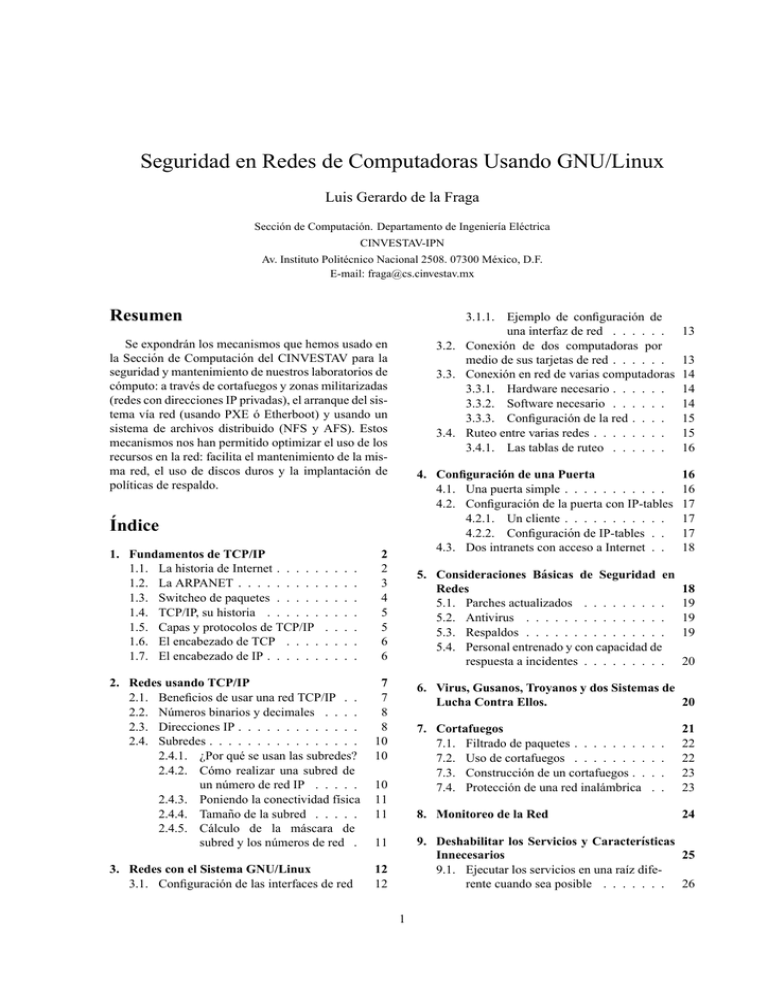

Seguridad en Redes de Computadoras Usando GNU/Linux

Anuncio