El Control General de las Tecnologías de Información

Anuncio

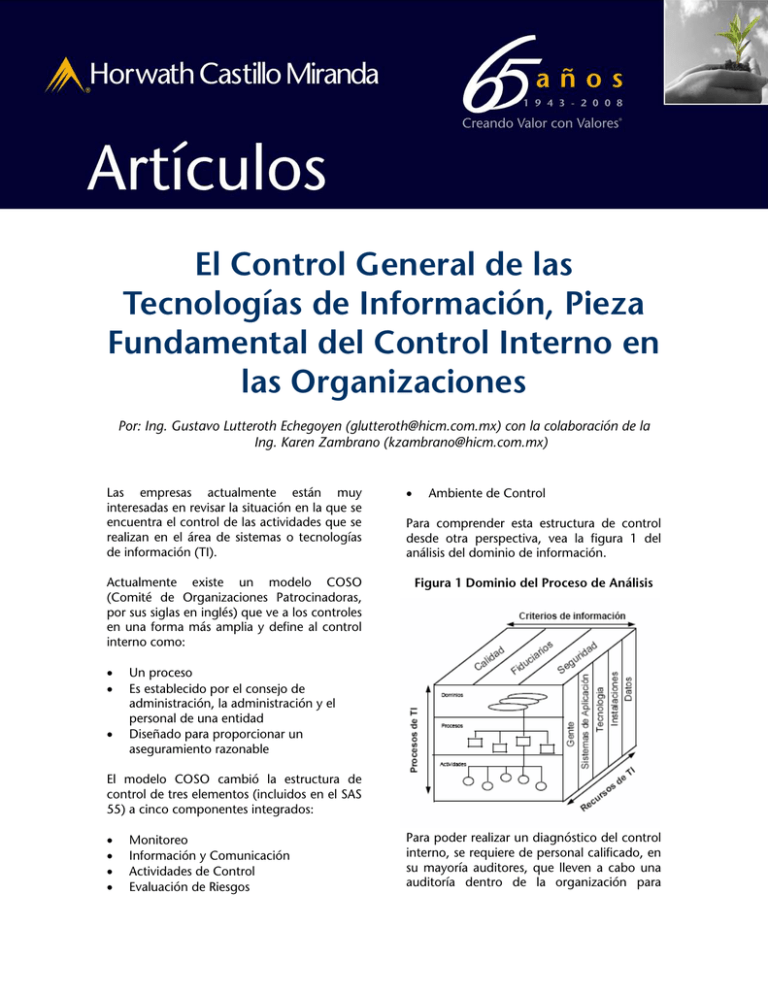

El Control General de las Tecnologías de Información, Pieza Fundamental del Control Interno en las Organizaciones Por: Ing. Gustavo Lutteroth Echegoyen (glutteroth@hicm.com.mx) con la colaboración de la Ing. Karen Zambrano (kzambrano@hicm.com.mx) Las empresas actualmente están muy interesadas en revisar la situación en la que se encuentra el control de las actividades que se realizan en el área de sistemas o tecnologías de información (TI). Actualmente existe un modelo COSO (Comité de Organizaciones Patrocinadoras, por sus siglas en inglés) que ve a los controles en una forma más amplia y define al control interno como: • • • • Ambiente de Control Para comprender esta estructura de control desde otra perspectiva, vea la figura 1 del análisis del dominio de información. Figura 1 Dominio del Proceso de Análisis Un proceso Es establecido por el consejo de administración, la administración y el personal de una entidad Diseñado para proporcionar un aseguramiento razonable El modelo COSO cambió la estructura de control de tres elementos (incluidos en el SAS 55) a cinco componentes integrados: • • • • Monitoreo Información y Comunicación Actividades de Control Evaluación de Riesgos Para poder realizar un diagnóstico del control interno, se requiere de personal calificado, en su mayoría auditores, que lleven a cabo una auditoría dentro de la organización para poder dar observaciones u oportunidades de mejora a sus controles. La realización de la auditoría en sistemas de información implantados evitará los fraudes realizados con ayuda del computador y proporcionará información confiable. La evaluación del control interno, hace algunos años, estuvo enfocada al control llevado a cabo a nivel contable, ya que se deseaba analizar y detectar los posibles riesgos del control interno en diferentes áreas operativas, administrativas, contables y en auditoría externa, para aplicar los procedimientos, alcances y pruebas de los estados financieros. Existen despachos que se especializan en realizar proyectos referentes al diagnóstico del control interno de las tecnologías de información en las organizaciones, y cada uno de ellos lleva su propia metodología; sin embargo, la mayoría se basa en la metodología COBIT. proporcionar un nivel razonable de certeza de que se logran los objetivos globales del control interno como son: efectividad, eficiencia, confidencialidad, integridad, disponibilidad, cumplimiento y confiabilidad de la información financiera. Los controles generales de TI pueden incluir: Preinstalación. Se refiere acondicionamiento físico y medidas seguridad en el área donde se localiza equipo de cómputo y a la capacitación personal y adquisición o desarrollo sistemas. Controles de organización y administración. Diseñados para establecer un marco de referencia organizacional sobre las actividades de TI, incluyendo: • • Control interno informático Hay diferencias de opinión en torno al significado y los objetivos del control interno. Para muchos son los pasos que toma una compañía para prevenir fraudes, tanto la malversación de activos como los informes financieros fraudulentos, como afirman Ray Whittington y Kart Pany. El control interno informático controla diariamente que todas las actividades de los sistemas de información sean realizadas cumpliendo los procedimientos, estándares y normas fijados por la dirección de la organización y/o dirección de informática, así como los requerimientos legales. Controles generales El propósito de los controles generales de TI es establecer un marco de referencia de control global sobre las actividades de TI y al de el de de Políticas y procedimientos relativos a funciones de control Segregación apropiada de funciones incompatibles (por ejemplo, preparación de transacciones de entrada a los sistemas, diseño y programación de sistemas y operaciones de cómputo) Desarrollo de sistemas de aplicación y control de mantenimiento. Diseñados para proporcionar certeza razonable de que los sistemas se desarrollan y mantienen de manera eficiente y autorizada. También están diseñados para establecer control sobre: • • • • • Pruebas, conversión, implementación y documentación de sistemas nuevos y revisados Cambios a sistemas Acceso de documentación de sistemas Adquisición de sistemas de aplicación de terceros Verificación de controles sobre los cambios en la configuración o estandarización de sistemas integrados Controles de operación de cómputo y de seguridad. Diseñados para controlar la operación de los sistemas y proporcionar certeza razonable de que: • • Para que un equipo de profesionales logre obtener un resultado homogéneo, como si lo hiciera uno solo, es habitual el uso de metodologías en las empresas auditoras/consultoras profesionales, las cuales son desarrolladas por los más expertos para conseguir resultados homogéneos en equipos de trabajo heterogéneos. • • • Los sistemas son usados para propósitos autorizados únicamente El acceso a las operaciones de cómputo es restringido a personal autorizado Sólo se usan programas autorizados Los errores de procesamiento son detectados y corregidos Controles de software de sistemas. Diseñados para proporcionar certeza razonable de que el software del sistema (sistema operativo) se adquiere o desarrolla de manera autorizada y eficiente, incluyendo: • • Autorización, aprobación, análisis, diseño, pruebas técnicas, pruebas de usuario, implementación, liberación y documentación de software de sistemas nuevos y modificaciones del software de sistemas Restricción de acceso a software y documentación de sistemas sólo a personal autorizado Controles de entrada de datos y programas (control de acceso). Diseñados para proporcionar certeza razonable de que: • • • • Conclusión La proliferación de metodologías en el mundo de la auditoría y el control informáticos se puede observar en los primeros años de la década de los ochenta, paralelamente al nacimiento y comercialización de determinadas herramientas metodológicas (como el software de análisis de riesgos). Pero el uso de métodos de auditoría es casi paralelo al nacimiento de la informática, en lo que existen muchas disciplinas, cuyo uso de metodologías constituyen una práctica habitual. Una de ellas es la seguridad de los sistemas de información. Éste y no otro, debe ser el campo de actuación de un auditor informático del siglo XXI. Está establecida una estructura de autorización sobre las transacciones que se alimentan al sistema El acceso a datos y programas está restringido a personal autorizado Hay otras salvaguardas que contribuyen a la continuidad del procesamiento de TI y a promover razonables prácticas de control, manuales o automatizadas, durante una interrupción del sistema principal. Éstas pueden incluir: • Procedimientos y controles alternos durante el incidente de interrupción Respaldo de datos y programas de cómputo en otro sitio Procedimientos de recuperación para usarse en caso de robo, pérdida o destrucción intencional o accidental Provisión para procesamiento externo en caso de desastre El objetivo de todas las actividades del control de TI es asegurar la protección de los recursos informáticos y mejorar la eficiencia de los procesos que ya están establecidos en la organización; lo que derivará en una mayor exactitud en los reportes financieros, además de que proveerá seguridad a todos aquellos relacionados con la empresa. En conclusión, los controles generales de la tecnología de información, sin importar que se trate de controles preventivos, detectivos o correctivos, son parte importante en la evaluación del control interno en las empresas y representan, por su cobertura alrededor de los procesos de negocio, controles clave que asegurarán el cumplimiento de los objetivos del control interno, así como los de la información. El Ing. Gustavo Lutteroth Echegoyen es Socio de Innovaciones Tecnológicas de Horwath Castillo Miranda. La Ing. Karen Zambrano es Especialista en Innovaciones Tecnológicas de Horwath Castillo Miranda. ### © 2008 Castillo Miranda y Compañía, S.C. es miembro de Horwath International Association, una asociación Suiza. Cada firma miembro de Horwath es una entidad legal separada e independiente. El contenido de esta publicación es de carácter general. Si desea obtener mayor información, por favor contacte a nuestros especialistas. Fundada en 1943, Horwath Castillo Miranda es una de las principales firmas de contadores públicos y consultores de negocios en México. Horwath Castillo Miranda provee soluciones de negocio innovadoras en las áreas de auditoría, impuestos, finanzas corporativas, consultoría de riesgos, consultoría en hotelería y turismo, control financiero (outsourcing) y tecnología. Nuestra Presencia en México México Guadalajara Monterrey Paseo de la Reforma 505-31 06500 México, D.F. Tel. +52 (55) 8503-4200 Fax +52 (55) 8503-4277 Carlos Garza y Rodríguez mexico@horwath.com.mx Mar Báltico 2240-301 44610 Guadalajara, Jal. Tel. +52 (33) 3817-3747 Fax +52 (33) 3817-0164 Carlos Rivas Ramos guadalajara@horwath.com.mx Av. Lázaro Cárdenas 2400 Pte. B-42 66270 San Pedro Garza García, N.L. Tel. +52 (81) 8262-0800 Fax +52 (81) 8363-0050 José Luis Jasso González monterrey@horwath.com.mx Aguascalientes Cancún Ciudad Juárez Fray Pedro de Gante 112 20120 Aguascalientes, Ags. Tel. +52 (449) 914-8619 Fax +52 (449) 914-8619 Alejandro Ibarra Romo aguascalientes@horwath.com.mx Cereza 37-401 77500 Cancún, Q. Roo Tel. +52 (998) 884-0112 Fax +52 (998) 887-5239 Luis Fernando Méndez cancun@horwath.com.mx Av. de la Raza 5385-204 32350 Ciudad Juárez, Chih. Tel. +52 (656) 611-5080 Fax +52 (656) 616-6205 José Martínez Espinoza cdjuarez@horwath.com.mx Hermosillo Mérida Mexicali Paseo Valle Verde 19-A 83200 Hermosillo, Son. Tel. +52 (662) 218-1007 Fax +52 (662) 260-2176 Humberto García Borbón hermosillo@horwath.com.mx Calle 60 474 97000 Mérida, Yuc. Tel. +52 (999) 923-8011 Fax +52 (999) 923-8011 Manlio Díaz Millet merida@horwath.com.mx Reforma 1507 21100 Mexicali, B.C. Tel. +52 (686) 551-9624 Fax +52 (686) 551-9824 Ramón Espinoza Jiménez mexicali@horwath.com.mx Querétaro Tijuana Circuito del Mesón 168 76039 Querétaro, Qro. Tel. +52 (442) 183-0990 Fax +52 (442) 183-0990 Aurelio Ramírez Orduña queretaro@horwath.com.mx Germán Gedovius 10411-204 22320 Tijuana, B.C. Tel. +52 (664) 634-6110 Fax +52 (664) 634-6114 Javier Almada Varona tijuana@horwath.com.mx www.horwath.com.mx